ESRC 주간 Email 위협 통계 (11월 넷째주)

안녕하세요? 이스트시큐리티 ESRC(시큐리티대응센터)입니다.

ESRC에서는 자체 운영 중인 이메일 모니터링 시스템의 데이터를 통해 이메일 중심의 공격이 어떻게 이루어지고 있는지 공유하고 있습니다. 다음은 11월 19일~11월 25일까지의 주간 통계 정보입니다.

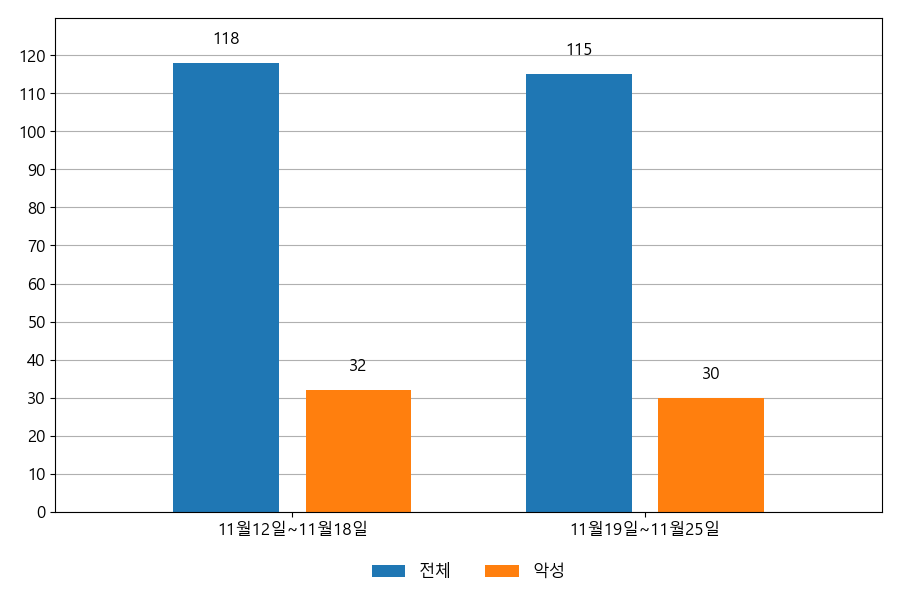

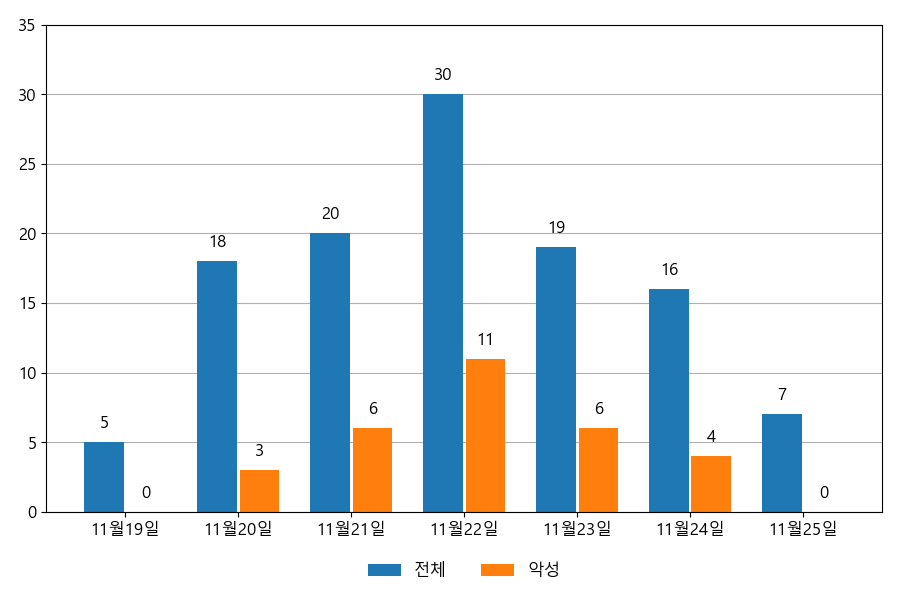

1. 이메일 유입량

지난주 이메일 유입량은 총 115건이고 그중 악성은 30건으로 26.09%의 비율을 보였습니다. 악성 이메일의 경우 그 전주 32건 대비 30건으로 2건이 감소했습니다.

일일 유입량은 하루 최저 5건(악성 3건)에서 최대 30건(악성 11건)으로 일별 편차를 확인할 수 있습니다.

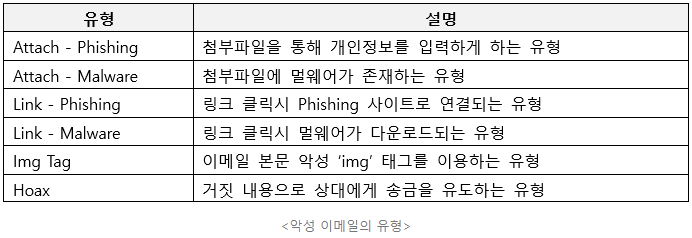

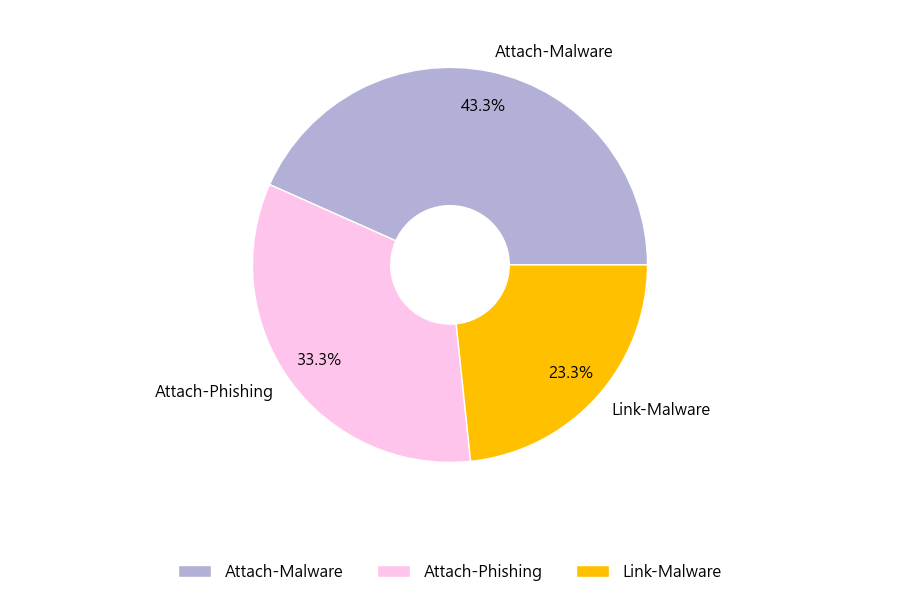

2. 이메일 유형

악성 이메일을 유형별로 살펴보면 30건 중 Attach-Malware형이 43.3%로 가장 많았고 뒤이어 Attach-Phishing형이 33.3%를 나타냈습니다.

3. 첨부파일 종류

첨부파일은 ‘Phish’형태가 40.7%로 제일 큰 비중을 차지했고 뒤이어 ‘AgentTesla’, ‘CVE-2018-0802’가 각각 14.8%, 11.1%의 비중을 차지했습니다.

4. 대표적인 위협 이메일의 제목과 첨부파일 명

지난 주 같은 제목으로 다수 유포된 위협 이메일의 제목들은 다음과 같습니다.

ㆍnew orderSMA MNT00901236

ㆍSOA & Invoice 218997

ㆍ**Pro Forma Invoice 384091-1 PO** PQ-0065-23

ㆍ【电子发票】您收到

ㆍREF : 11231270

ㆍRE: Airpack ref. Inquiry 17218 VV-0002 (CV)

ㆍRE: AW: Heberger New Order/ Solar and ESS Product Inquiry

ㆍPålogging.

ㆍFinal Security Notification ! Action Required

ㆍFW: 答复: 回复:RE:RevisedPI - 转发:Payment: 4505700238

지난 주 유포된 위협 이메일 중 대표적인 악성 첨부파일 명은 다음과 같습니다.

ㆍpurchase order.xlam

ㆍSOA.112323.doc

ㆍPO** PQ-0065-23.html

ㆍsfbill.shtml

ㆍPO#11231270.doc

ㆍRFQ-17218 VV-0002 .lzh

ㆍTruist_secure_my_account_notification.html

ㆍCI & PL.shtml

ㆍ32KimYeowon 22.zip

ㆍNewsletter template.html

상기 이메일과 첨부파일을 확인할 경우 주의가 필요합니다.

더 많은 정보는 아래 Threat Inside를 통해 확인하시기 바랍니다.

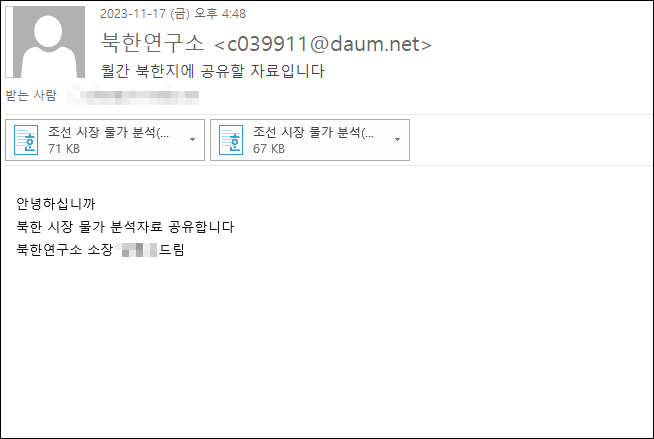

5. 이메일 Weekly Pick

이번주 Pick으로는 특정인에게 보내진 SpearPhishing 이메일을 선정했습니다. 이런 유형의 공격은 어떤 목적성을 가지고 특정인을 대상으로 이메일을 보내기 때문에 매수 정상적으로 보이는 특징을 가지고 있습니다. 이번 이메일도 북한연구소 소장에게 북한 관련 자료라고하며 악성 첨부파일을 보내 자연스러운 실행을 유도하고 있습니다. 첨부파일을 실행하면 Trojan 악성코드가 설치되어 PC가 악성행위에 노출되기 때문에 주의가 필요합니다. 유사한 공격의 이메일은 다음 링크를 확인하시기 바랍니다.

※ 관련글 보기

※ 참고