금융위원회, N관리자 등 정상 이메일을 위장하여 계정정보 탈취를 시도하는 피싱 캠페인 주의!

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

최근 정상 이메일을 위장하여 사용자 계정정보 탈취를 시도하는 피싱메일이 증가함에 따라 사용자들의 각별한 주의가 필요합니다.

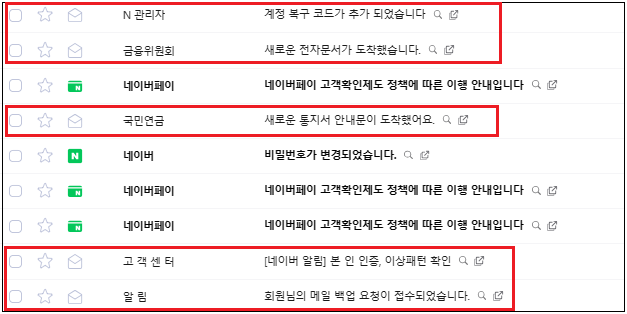

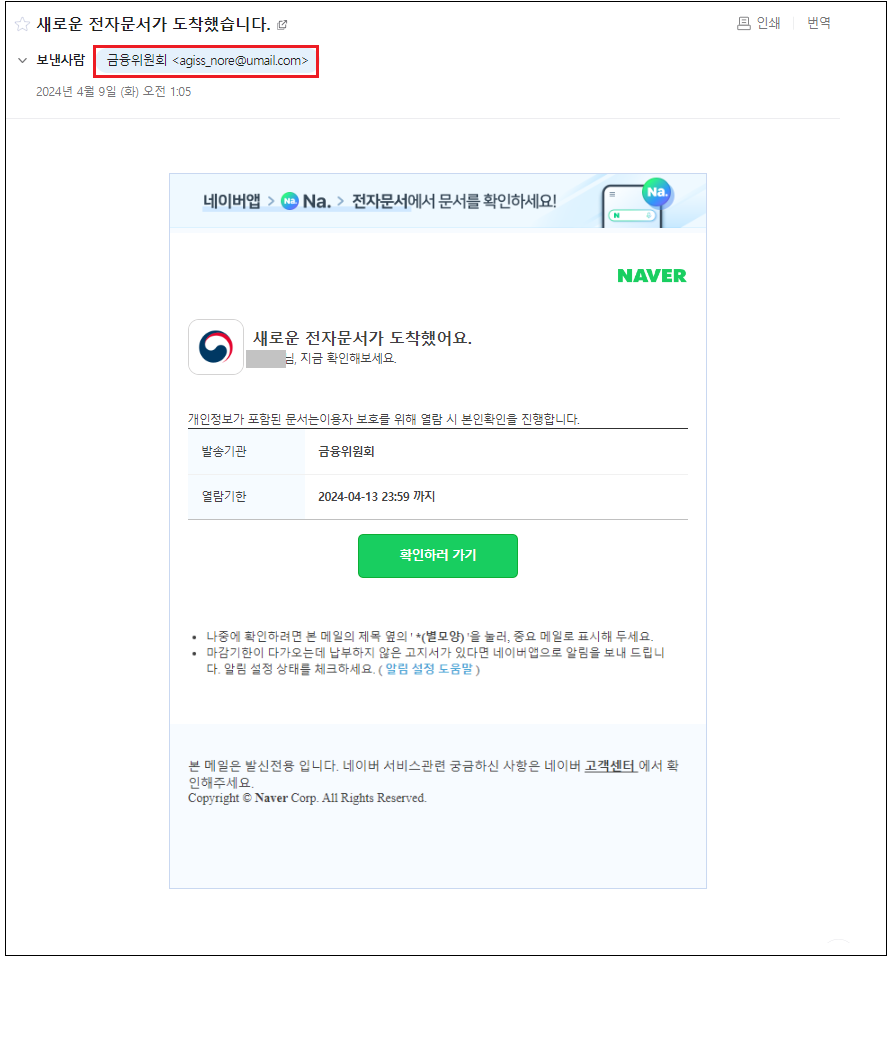

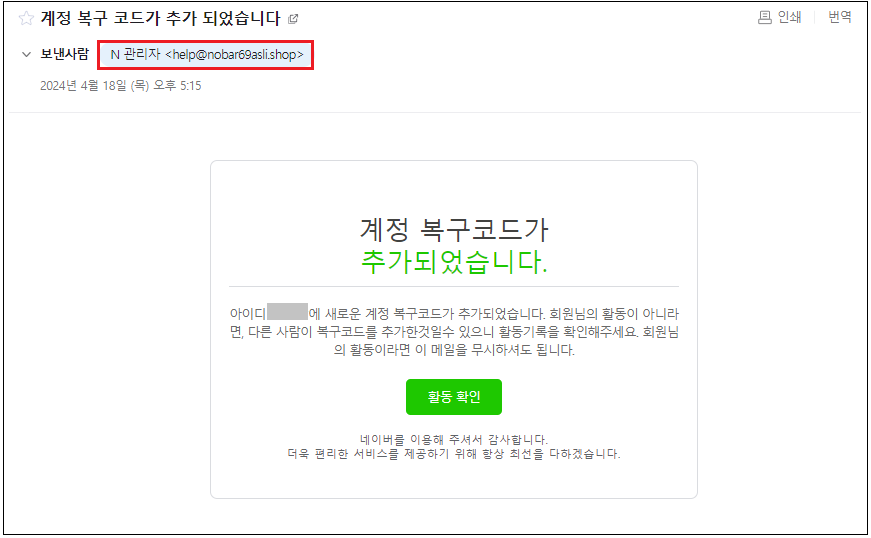

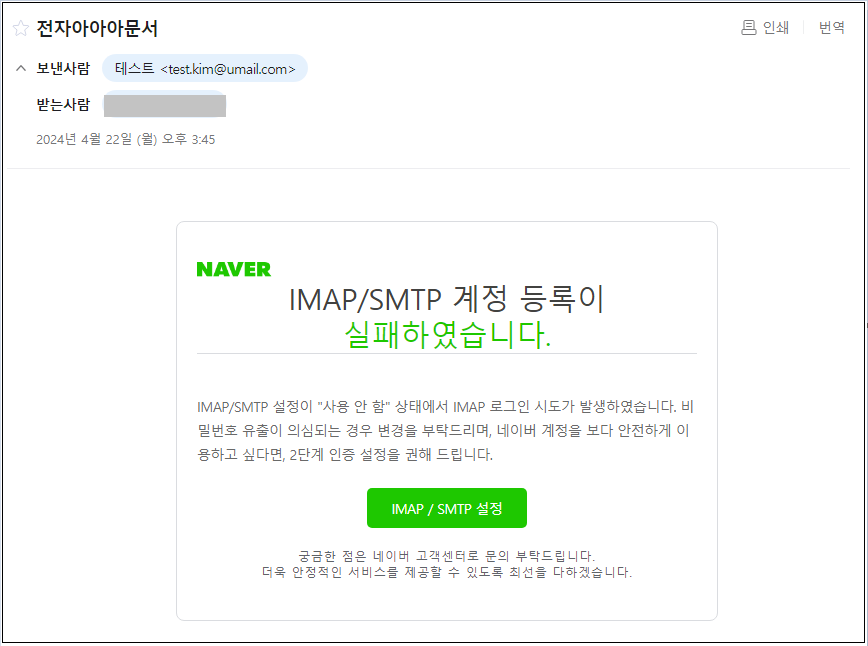

피싱 메일들은 '새로운 전자문서가 도착했습니다.', '계정 복구 코드가 추가되었습니다.', '새로운 통지서 안내문이 도착했어요.'와 같은 사용자를 현혹할만한 제목으로 유포됩니다.

해당 메일들을 정상 메일과 매우 유사하게 제작되어있어 주의깊게 보지 않으면 정상 메일로 오인할 가능성이 높습니다.

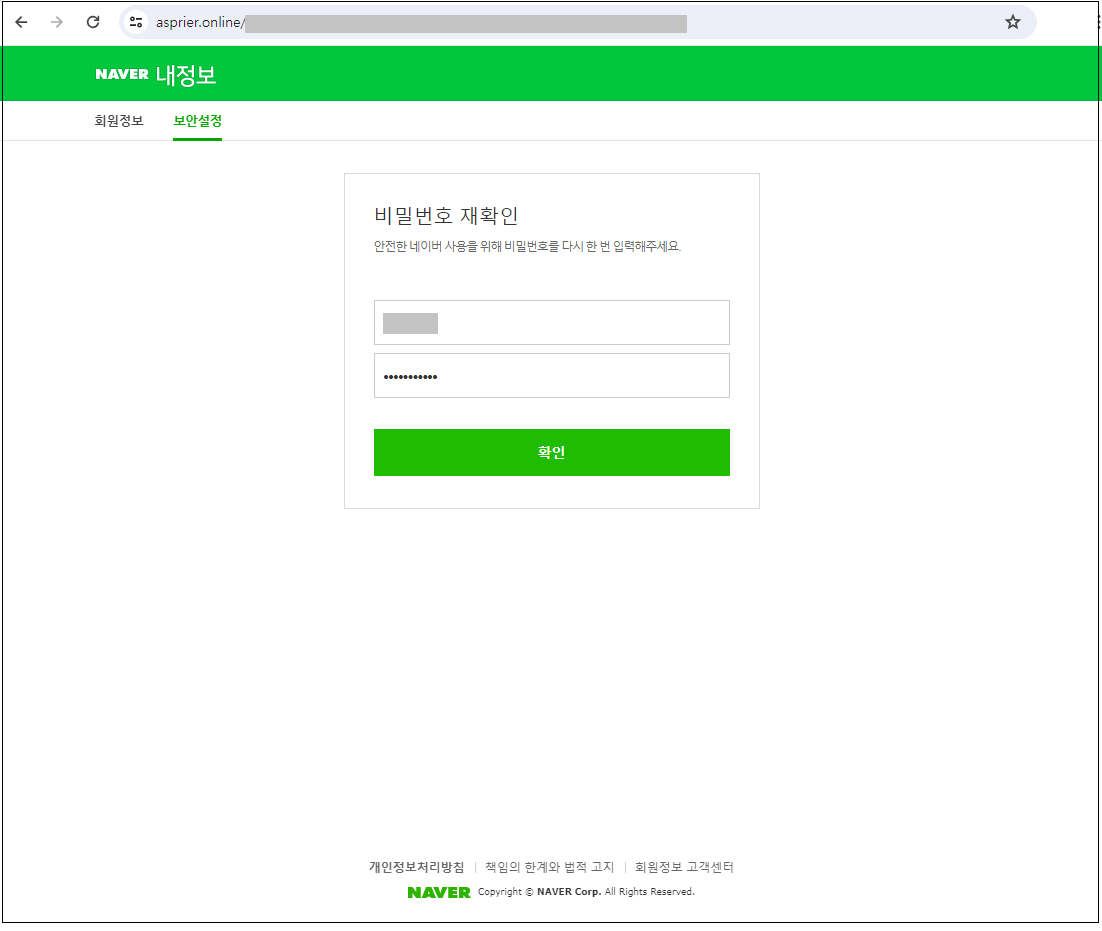

해당 메일들은 본문 내 링크가 연결된 버튼이 포함되어 있으며, 해당 버튼 클릭 시 피싱 페이지로 이동되며 계정정보 입력을 유도합니다.

사용자가 계정정보를 입력하면 입력한 계정정보는 공격자 서버로 전송되며 공격이 종료됩니다.

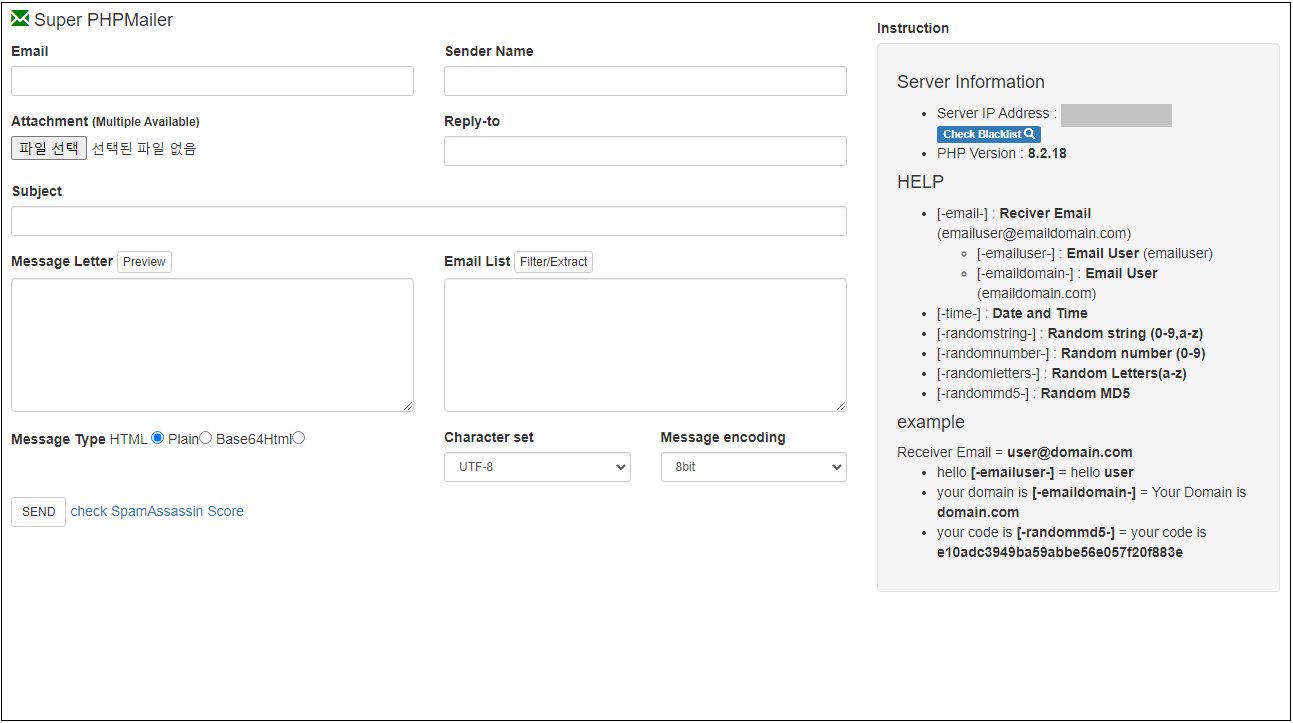

ESRC는 피싱 메일들에 대해 분석을 진행하였고, 공격자가 PHPMailer를 이용하여 대량으로 피싱 메일을 발송하고 있는 것을 확인하였습니다.

실제 공격자의 PHPMailer를 사용하여 테스트 메일을 발송해 본 결과 정상적으로 수신되는 것이 확인되었습니다.

| 발신일 | 발신자 | X-PHP-Script | 피싱페이지 도메인 / IP |

|

4월 22일

|

서비스 메일 <help@18wenxue.top> |

da******ke.com/wp-send.php | mopkxsb.shop 79.133.51.174 |

|

4월 18일

|

N 관리자 <help@nobar69asli.shop> |

ne ***** et.com/wp-send.php | vocmo.shop 79.133.51.174 |

| 4월 11일 | N 메일 <help@dogcages.pet> |

co *********ee.com/wp-send.php | nobol.store 79.133.51.174 |

| 4월 9일 | 금융위원회 <agiss_nore@umail.com> |

na*******eb.com/wp-main.php | artiech.online 27.255.75.159 |

| 3월 18일 | 국민연금 <nopskr.adirect.noreply@dshinhan.com> |

m*******eal.com/wp-main.php | corumbknets09io.site 45.64.153.42 |

| 1월 31일 | 고 객 센 터 <noreply@stpe.co> |

la*******t.com/wp-send.php | mollsovop.fun 79.133.51.174 |

| 1월 29일 | 알 림 <aecoply@fiservforum.online> |

y*******es.space/wp-send.php | mollsovop.fun 79.133.51.174 |

| 1월 12일 | 인증기한임박 <no-replys.yoeongumnet@inaver.com> |

hap*********s.com/main.php | nuserguards.website 8.218.16.183 |

| 1월 12일 | 국민연금 <kees.yeongumkr@umail.com> |

ny *******nd.tech/wp-main.php | nuserguards.website 8.218.16.183 |

[표1] 현재까지 수집한 피싱 메일

현재까지 ESRC에서 수집한 정보들을 토대로 확인해보면, PHPMailer가 모두 워드프레스 홈페이지에 업로드 되어있어 공격자들은 워드프레스 취약점을 이용하고 있는 것으로 추정되며, 다수의 정보들에서 유사성이 확인되어 현재 유포중인 스팸메일들은 동일한 공격자 혹은 공격집단의 소행으로 추정하고 있습니다.

이러한 피싱 공격은 수 년 전부터 지속되오던 고전적인 공격 방식이지만 여전히 많은 사용자들이 피해를 당하고 있습니다.

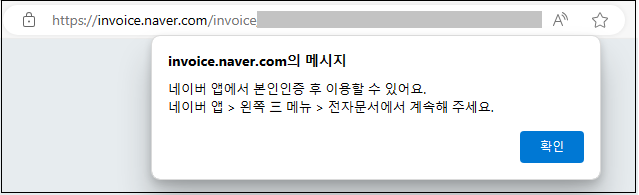

사용자 여러분들께서는 수상한 이메일 수신 시 반드시 이메일 앞 공식 로고와 발신자 주소를 확인하시고, 네이버로 수신되는 전자문서의 경우 웹이 아닌 네이버 앱에서만 확인이 가능하다는 점 반드시 기억하시기 바랍니다.

IoC

79.133.51.174

27.255.75.159

79.133.51.174

8.218.16.183

45.64.153.42