北 해킹 조직, 거래처 업무 메일로 위장한 스피어 피싱 공격 주의!

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

최근 거래처 업무메일을 위장한 스피어 피싱 공격이 발견되어 기업 사용자분들의 각별한 주의가 필요합니다.

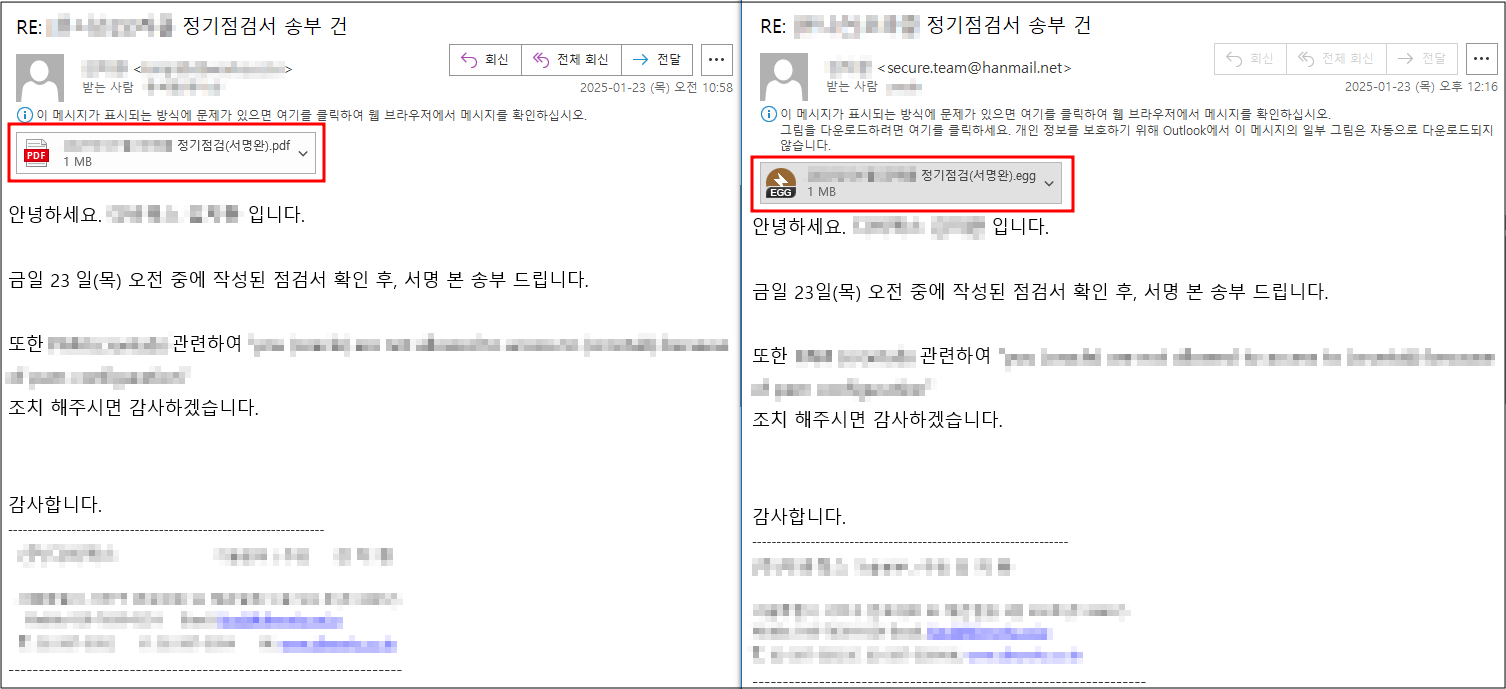

이번 공격은 이메일 수신자가 거래처와 업무상 메일을 주고 받는 과정 중에 공격자가 회신메일을 보냄으로써 사용자가 의심하지 못하도록 교묘하게 속이는 수법을 사용했습니다. 이를 위해 공격자는 사전에 메일 수신자의 계정을 탈취한 뒤 이메일 수신내역을 확인하는 작업을 진행했을 것으로 유추됩니다.

악성 메일은 ‘정기점검서 송부 건’ 과 ‘노트북 견적 문의’ 에 대한 회신메일에 도용된 계정을 사용하여 발신자명 조작 후 동일한 수신자에게 발송되었습니다.

첫 번째 메일의 경우 먼저 발송된 정상 회신메일과 동일한 내용으로 첨부파일만 교체하여 다시 발송한 것으로 확인되었습니다.

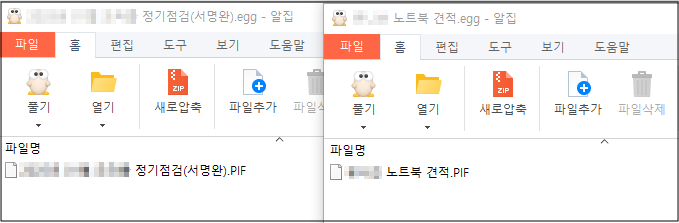

위의 두 가지 악성메일에는 동일하게 내부에 악성 PIF파일이 있는 EGG포맷의 압축파일이 첨부되어 있습니다.

PIF(Program Information File) 파일은 MS-DOS 프로그램 실행을 위한 정보를 담은 파일이며, EXE 확장자와 같은 실행 가능한 파일입니다. 현재는 거의 사용되지 않는 파일이나 탐지 회피를 위해 공격에 사용한 것으로 판단됩니다.

사용자가 첨부파일의 압축을 해제 한 후 내부의 PIF 파일을 실행하면 각각 정기점검서와 노트북 견적서에 해당하는 정상 PDF파일을 띄워 사용자의 의심을 피하고, 백그라운드에서는 IconCashe.tmp.pif 파일을 생성 및 실행합니다.

실행된 IconCache.tmp.pif 파일은 백도어 악성코드인 PebbleDash 악성코드로 확인되었으며, 공격자가 지정해둔 C2로 접속하여 공격자의 파일 다운로드/업로드, 실행 등의 명령을 수행하게 됩니다.

C2로 사용된 서버는 해킹을 통해 웹쉘을 삽입하여 사용한 것으로 추정됩니다.

ESRC에서는 이번 공격을 분석하면서 다음과 같은 두 가지 특징을 발견했습니다.

첫 번째, 공격에 사용된 PebbleDash 악성코드는 과거 라자루스(Lazarus)라는 조직에서 사용했었으나 최근에는 김수키(Kimsuky)그룹의 공격에서 자주 발견되고 있는 것으로 알려져 있습니다.

두 번째, IconCache.tmp.pif 파일을 통해 접속된 C2에서 웹쉘이 발견되었는데, 해당 웹쉘이 과거 김수키(Kimsuky)그룹이 사용했던 웹쉘과 동일한 것으로 확인되었습니다.

해당 웹쉘이 사용된 사례는 지난 포스팅을 통해서 확인할 수 있습니다.

[스페셜 리포트] APT 캠페인 'Konni' & 'Thallium(Kimsuky)' 조직의 공통점 발견

이러한 정보들을 바탕으로 이번 공격이 북한 배후의 김수키(Kimsuky)그룹과 연관된 공격으로 추정하고 있으며, 추가적인 연관성 분석을 진행하고 있습니다.

기업 사용자 분들께서는 익숙한 거래처 업무메일이더라도 반드시 발신자 메일주소를 확인하는 습관을 가지셔야 하며, 평소 파일 확장자가 표시되도록 설정 해두시고 첨부파일 실행 전 실행 형 확장자 (EXE, DLL, COM, CMD, MSI, BAT, LNK, PIF 등)를 확인하시어 이러한 파일들을 실행하지 않도록 각별히 주의하시기 바랍니다.

현재 알약에서는 해당 악성코드에 대해 Trojan.Agent.256512A 으로 탐지 중에 있습니다.

Ioc

A5E159BDE52A3BDAC3BAC9056F316C43

832435D00B097339A19C2A8AD7ACA4AA

7349683077CE4FCAC77580848182EAD9

hxxp://www[.]*********.kr/board/userfiles/temp/index.html