상세 컨텐츠

본문

안녕하세요?

이스트시큐리티 시큐리티대응센터(ESRC) 입니다.

지난주부터 제조업, 대학, 병원을 가리지 않고 국내 기업에서 SMB 취약점(MS17-010)을 통한 악성코드 감염 피해가 접수되고 있어, 기업 관계자의 각별한 주의가 필요합니다.

해당 취약점은 2017년 5월 전세계를 강타했던 워너크라이(WannaCry) 랜섬웨어가 유포되었던 SMB 취약점 방식과 유사한 방법으로 유포되고 있는 중입니다.

※ 관련글 보러가기

▶ SMB 취약점을 통해 유포되는 워너크라이(WannaCry)/워너크립터(WannaCryptor) 랜섬웨어, 이용자 긴급 주의 (2017.05.13)

▶ SMB 취약점의 위협은 아직 끝나지 않았다 (2017.05.24)

해당 악성코드는 가상 화폐를 채굴할 목적으로 제작되었으며, Windows 운영체제의 SMB 취약점을 악용하여 채굴기 복제 및 감염 PC 정보를 원격 서버로 전송합니다.

ESRC에서는 최근 해당 취약점 공격에 대한 피해를 확인하고 상세 분석을 진행하였습니다.

SMB 취약점(MS17-010) 공격은 처음에 정상 소프트웨어의 업데이트 기능을 위조 및 변조하여 사용자 PC를 감염시킨 것으로 보였으나, 그 외에도 메일, 트로이목마 등을 통해서도 감염될 수 있습니다.

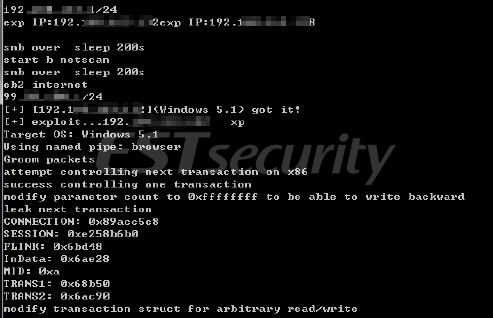

일단 PC가 감염되면 공격자는 감염된 PC로부터 PC 정보 빼내고, SMB 취약점을 통해 내부 네트워크로 악성코드를 전파합니다.

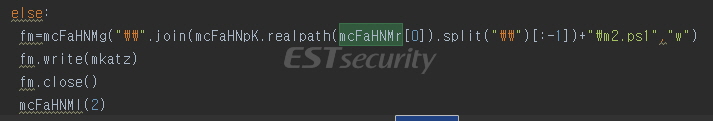

그리고 현재 실행 중인 경로에 미미카츠(mimicatz) 기능을 수행하는 ‘m2.ps1’ 파워쉘 파일을 드롭 및 실행합니다.

공격자는 미미카츠 기능을 악용하여 윈도우 계정의 패스워드를 포함하여 감염 PC의 운영체제, MAC 주소 값 등의 정보를 C&C 정보로 전송합니다.

특히, 내부 네트워크의 원격 가능 PC가 존재할 경우 공격자는 SMB 취약점(MS17-010)을 이용해 악성코드를 전파합니다.

악성코드가 원격 PC를 이용하여 공격을 내부 네트워크로 전파하는 흐름은 아래와 같습니다.

그리고 공격자는 비밀번호 대입 방식으로 원격 PC에 대한 권한 획득을 시도하고, 획득에 성공하면 윈도우 스케줄을 통해 주기적으로 파워쉘로 원격 서버에 감염자 PC 정보를 전송합니다.

그리고 최종 목적으로써 가상 화폐 채굴기를 드랍하고 감염된 PC에서 가상화폐 채굴을 시도합니다.

정리하자면, 공격자는 MS17-010 (SMB 취약점) 보안 업데이트가 패치되지 않은 기기에서 악성코드를 삽입하고, 미미카츠 기능을 사용하여 윈도우 계정 패스워드를 탈취하며, 감염된 PC에서 가상화폐 채굴을 시도합니다.

해당 취약점은 이미 2017년 3월 보안업데이트가 완료된 취약점입니다.

▶ Microsoft 보안 공지 MS17-010

최근 국내에서 발견된 SMB 취약점(MS17-010) 피해 사례는 이미 알려진 취약점에 대해 보안 업데이트 패치를 진행하지 않아 감염된 것입니다.

또한, 하나의 기기라도 패치하지 않고 해당 취약점에 감염되었다면, 그 기기가 속한 네트워크 대역은 계속적으로 취약점 공격을 받게 되어 탐지/치료 반복하는 현상이 일어납니다.

이러한 현상은 백신 프로그램이 제대로 치료하지 못한다는 오해가 유발됩니다.

해당 취약점 공격을 예방하기 위해 보안 담당자분들은 필히 SMB 취약점(MS17-010) 보안 업데이트 패치를 해 주셔야 하며, 기업의 경우 개별 보안 업데이트가 어려울 수 있기 때문에, PMS(패치관리) 솔루션을 활용해 주시기 바랍니다.

알약에서는 해당 악성코드에 대해

Trojan.Trickster.Gen, Trojan.PowerShell.Agent, Trojan.Agent.139448, Trojan.Dropper.1634984으로 탐지 중에 있습니다.

Microsoft 보안 공지 MS17-010 - 긴급

Microsoft 보안 공지 MS17-010 - 긴급 이 문서의 내용 --> Microsoft Windows SMB 서버용 보안 업데이트(4013389) 게시된 날짜: 2017년 3월 15일 버전: 1.0 요약 이 보안 업데이트는 Microsoft Windows의 취약성을 해결합니다. 이 중에서 가장 심각한 취약성으로 인해 공격자가 Windows SMBv1 서버에 특수 제작된 메시지를 보낼 경우 원격 코드 실행이 허용될 수 있습니다. 이 보안 업데이트의

docs.microsoft.com

'국내외 보안동향' 카테고리의 다른 글

| 마이크로소프트 엣지, IE 브라우저의 제로데이 취약점 공개돼 (0) | 2019.04.01 |

|---|---|

| TP-Link SR20 라우터의 제로데이 취약점 발견 (0) | 2019.03.29 |

| LockerGoga 코딩 에러를 이용해 악성 암호화 예방 가능 (0) | 2019.03.27 |

| ASUS 소프트웨어 업데이트 서버 해킹돼 악성코드 배포 (2) | 2019.03.26 |

| WordPress 플러그인 Easy WP SMTP, 제로 데이 취약점 발견 (0) | 2019.03.25 |

댓글 영역