상세 컨텐츠

본문

Stealthy RedCurl hackers steal corporate documents

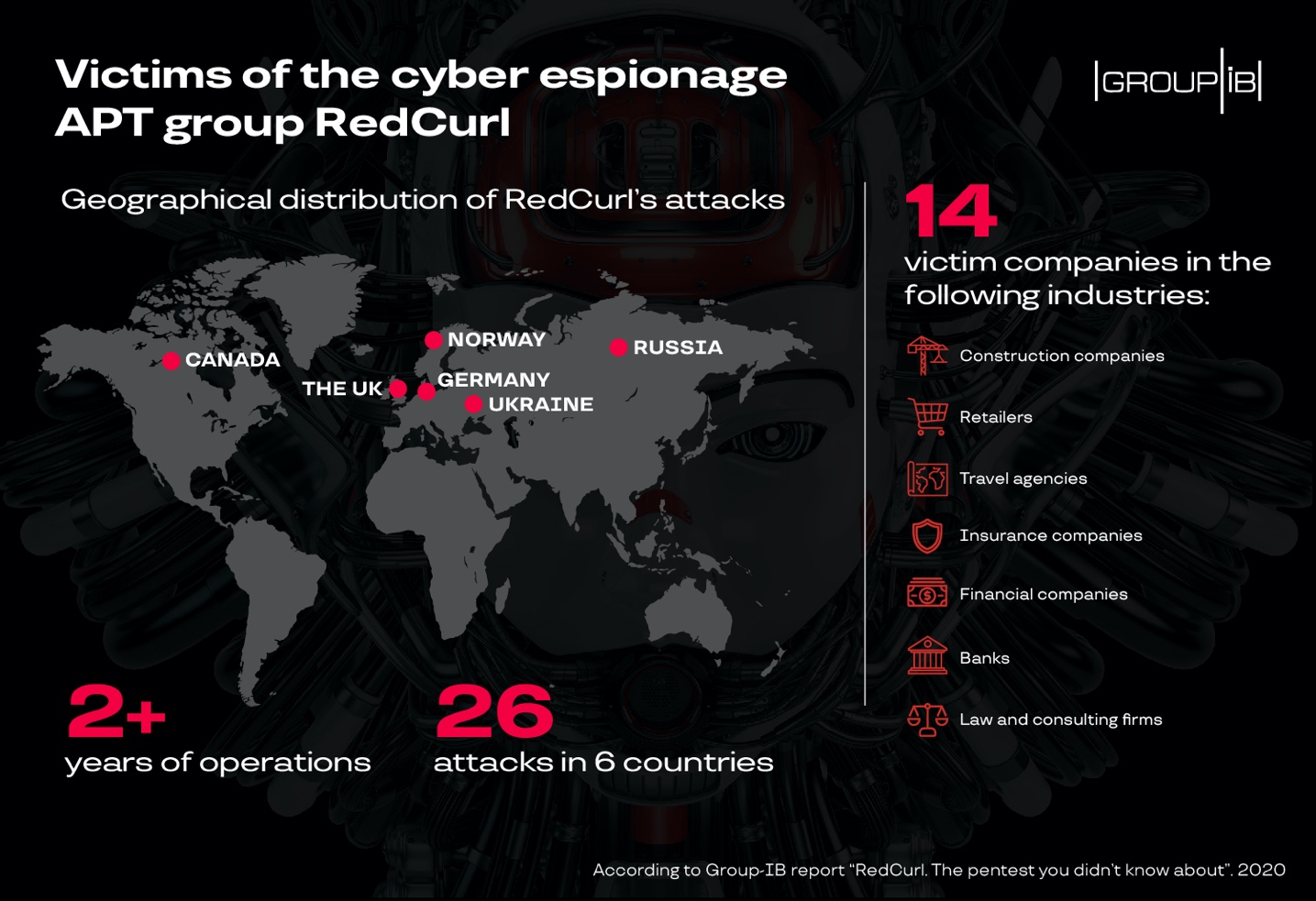

지난 몇 년 동안 잘 알려지지 않은 한 사이버 스파이 그룹이 기업 기밀 문서를 훔치기 위해 광범위한 지역을 대상으로 계획된 공격을 수행해온 것으로 나타났습니다.

이 해킹 그룹은 짧은 기간 동안 조직 14곳을 노린 공격을 26회 실행했으며 거의 탐지되지 않았습니다.

이들은 커스텀 툴을 사용하고 사이버 공격을 방어하는 조직을 테스트하는 레드 팀 액티비티 전략과 유사한 전술을 사용하여 탐지를 피해갈 수 있었습니다.

탐지가 힘든 활동

이 공격 그룹은 2018년 5월 RedCurl이라는 이름으로 처음으로 알려졌습니다. 지난 해 Group-IB의 보고서에 따르면, 이 그룹은 러시아어를 구사하는 것으로 추측됩니다.

이 그룹의 피해자는 건설, 컨설팅, 금융, 소매, 관광, 법률 및 보험 업계에서 발생했습니다. 피해 국가는 러시아, 우크라이나, 영국, 노르웨이, 독일, 캐나다 등으로 다양합니다.

<출처: Group-IB>

Group-IB는 한 사건을 대응하던 중 사이버 보안 회사의 직원과 연관된 데이터를 발견했습니다. RedCurl 인프라와 통신한 IP 주소가 해당 회사 소유였으나 이들이 공격에 가담한 것인지 아니면 공격자의 악성코드를 분석한 것인지는 판단하기 어렵다고 밝혔습니다.

RedCurl은 2019년 가장 활발하게 활동했습니다. 6월부터 12월 사이에 앞서 언급한 국가 모두에서 12건이 넘는 공격을 수행했습니다.

이 공격은 타깃 조직의 인사과 직원을 사칭하는 잘 작성한 피싱 이메일로 시작됩니다.

가끔 동일한 메시지 (예: 연관 보너스 관련)가 공격자의 관심 부서에서 근무하는 여러 개인에게 전달되기도 합니다.

Group-IB는 해당 그룹이 높은 사회공학적 기술을 보유하고 있으며 발신자 주소에 피해 회사의 도메인명을 사용하고 회사의 공식 로고를 사용해 메시지가 실제 회사에서 전송된 것으로 보이도록 한다고 설명했습니다.

클라우드 사용

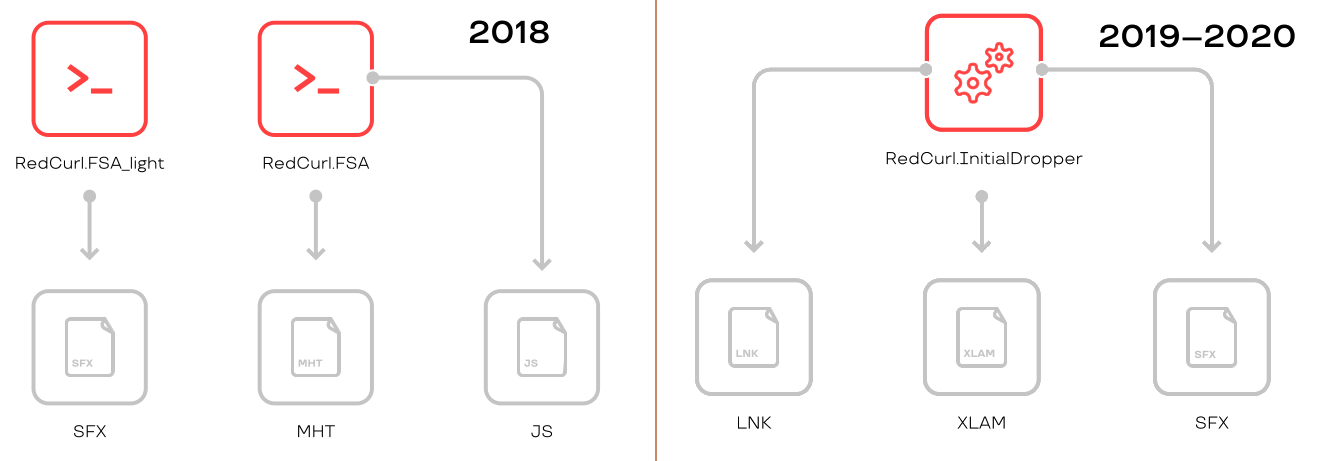

RedCurl은 다양한 클라우드 스토리지 서비스의 아카이브로 연결된 링크를 통해 페이로드를 전달합니다. 2020년에는 LNK(바로가기)와 XLAM(엑셀 매크로 활성화 애드온) 파일을 용하는 것으로 변경했습니다.

<출처: Group-IB>

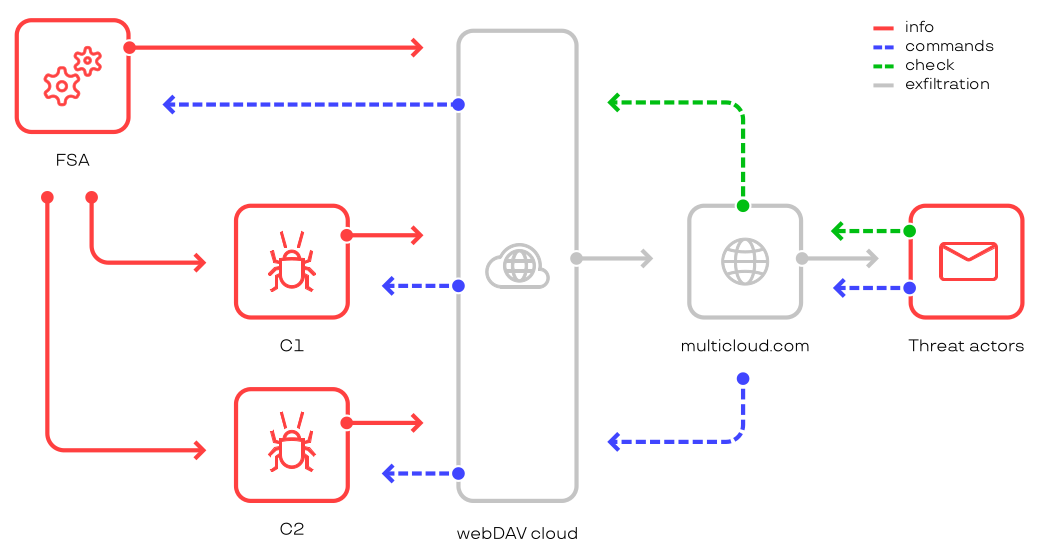

Group-IB는 피해자가 이 파일을 실행하면 공격자가 제어하는 클라우드 스토리지가 로컬 시스템에 네트워크 드라이브로 설정되며 피싱 문서가 피해자에게 표시된 후 여기에 호스팅되는 RedCurl.Dropper를 실행한다고 설명했습니다.

연구원들은 공격을 조사하던 중 공격자가 Dropbox 및 cloudme.com, koofr.net, pcloud.com, idata.uz, drivehq.com, driveonweb.de, opendrive.com, powerfolder.com, docs.live.net, syncwerk.cloud, cloud.woelkli.com, framagenda.org 등 다양한 무료 스토리지 서비스를 이용한 것을 발견했습니다.

RedCurl은 스토리지 공간을 관리 및 접근하는데 MultCloud 플랫폼을 사용했습니다. 여기에서도 PowerShell 스크립트를 통해 C&C가 제공됩니다.

<출처: Group-IB>

Group-IB 연구원의 조사에 따르면 RedCurl은 피해자로부터 문서와 비즈니스 이메일을 훔치려 시도합니다. 이는 해킹된 기기에서 공격자에게 전송할 수 있는 폴더와 문서의 목록을 전송함으로써 가능합니다. 운영자는 어떤 데이터를 반출할지 결정합니다.

네트워크 드라이브 내 모든 JPG, PDF, DOC, DOCX, XLS, XLSX 파일은 RedCurl.Dropper를 배포하는 악성 LNK로 대체됩니다. 이는 공격을 대상 조직 내부의 다른 컴퓨터로 전파합니다.

공격자는 메모리와 웹 브라우저에 저장된 이메일 크리덴셜을 훔치기 위해 LaZagne 오픈소스 툴을 사용합니다. 이 작업이 실패하면 PowerShell 스크립트는 마이크로소프트 아웃룩으로 위장한 피싱 창을 띄웁니다.

“RedCurl은 피해자의 이메일에 접근한 후 또 다른 PowerShell 스크립트를 통해 관심있는 모든 문서를 분석 후 클라우드 스토리지로 업로드합니다.”

RedCurl은 피해자의 네트워크에서 2~6달간 상주하여 관심있는 데이터를 선별하고 측면 이동합니다.

RedCurl은 정식 서비스와 툴, PowerShell, 커스텀 악성코드를 통해 탐지되지 않고 오랫동안 상주할 수 있었습니다.

연구원들은 이 공격자가 직접적인 재정적 피해를 입히지는 않지만, 추후 수백만 달러의 손실을 발생시킬 수 있는 기업 스파이 활동을 수행 중인 것으로 추측했습니다.

출처:

https://www.bleepingcomputer.com/news/security/stealthy-redcurl-hackers-steal-corporate-documents/

https://www.group-ib.com/resources/threat-research/red-curl.html

'국내외 보안동향' 카테고리의 다른 글

| 연구원들, Emotet의 취약점 활용하여 확산 막아 (0) | 2020.08.18 |

|---|---|

| FBI와 NSA, 러시아 해커들이 사용하는 새로운 리눅스 악성코드인 Drovorub 공개 (0) | 2020.08.14 |

| 윈도우 및 IE11 제로데이 취약점, 타깃 공격에 악용돼 (0) | 2020.08.13 |

| Agent Tesla, 브라우저와 VPN에서 비밀번호를 훔치는 새로운 기능 추가 (0) | 2020.08.13 |

| Citrix, XenMobile 서버 탈취 허용하는 치명적인 취약점 수정 (0) | 2020.08.12 |

댓글 영역