상세 컨텐츠

본문

Hacking group’s new malware abuses Google and Facebook services

Molerats 사이버 스파이 그룹이 최근 스피어피싱 캠페인에서 Dropbox, Google Drive, Facebook을 사용하고 명령 및 제어 통신을 통해 훔친 데이터를 저장하는 새로운 악성코드를 사용하는 것으로 나타났습니다.

이 해커 그룹은 최소 2012년부터 활동해왔으며, ‘Gaza Cybergang’이라 불리는 더 큰 그룹의 저예산 부서로 추측됩니다.

백도어 2개와 다운로더 하나

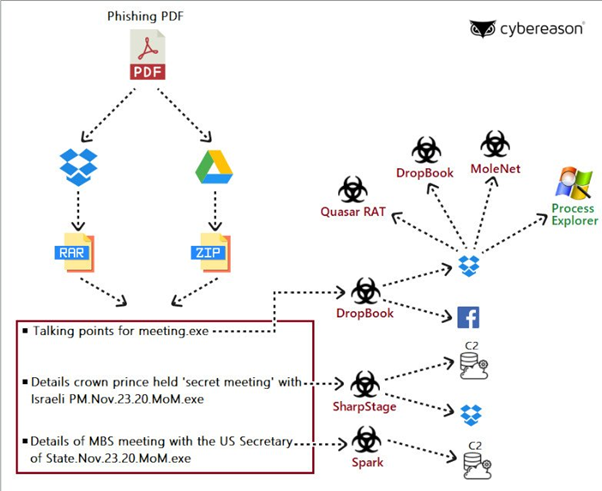

Molerats 그룹은 최근 공격에서 백도어 2개(SharpStage, DropBook)와 이전에 문서화되지 않은 악성코드 다운로더인 MoleNet을 사용했습니다.

사이버 스파잉 활동을 위해 설계된 이 악성코드는 Dropbox와 Facebook 서비스를 사용하여 데이터를 훔치고, 운영자로부터 명령을 받습니다.

두 백도어 모두 훔친 데이터를 추출해 내기 위해 Dropbox를 구현했습니다.

이 공격은 중동 (팔레스타인 영토, UAE, 이집트, 터키)의 정치인이나 정부 관리들이 악성 문서를 다운로드하도록 속이는 이메일로 시작됩니다.

이 캠페인에 사용되는 미끼 중 하나는 이스라엘 총리인 Benjamin Netanyahu와 사우디 왕세자인 Mohammed bin Salman과의 최근 회담 관련 PDF 파일이었습니다.

해당 문서는 요약본만을 보여주며, 전체 정보를 얻기 위해서는 Dropbox나 Google Drive에서 암호로 보호된 압축파일을 다운로드 하라는 메시지를 포함하고 있었습니다.

이 파일 중 2개는 SharpStage와 DropBook 백도어로 공격자가 다른 악성코드를 다운로드 하기 위해 사용하는 Dropbox 저장소입니다. 세 번째 파일은 또 다른 백도어인 Spark로 Molerats가 이전 캠페인에서 사용한 적이 있습니다.

페이스북을 통한 명령

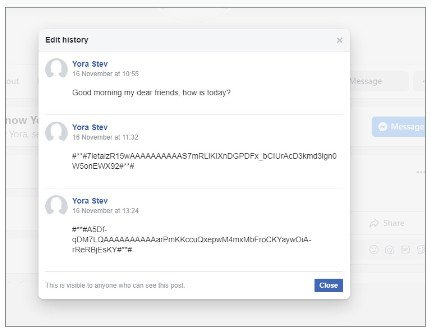

Cybereason의 Nocturnus Team에서 발행한 기술 보고서[PDF]에 따르면, 파이썬 기반 DropBook 백도어는 Facebook과 iOS 메모 앱인 Simplenote의 가짜 계정을 통해서만 명령을 받기 때문에 Molerat의 다른 툴들과 차이를 보입니다.

해커는 Facebook의 포스팅으로 게시된 명령을 통해 이 백도어를 제어합니다.

Simplenote는 악성코드가 Facebook의 토큰을 받아올 수 없는 경우 백업 역할을 합니다.

여러 합법적인 서비스를 통해 명령을 수신할 경우 악성코드가 공격자와 통신하는 것을 차단하는 것은 더욱 어려워집니다.

DropBook은 정찰을 위해 설치된 프로그램 및 파일 이름 확인, Facebook이나 Simplenote에서 수신한 셸 명령 실행, Dropbox에서 추가 페이로드 가져오기 및 실행과 같은 기능을 포함하고 있습니다.

연구원들은 DropBook이 명령 및 제어, 악성 문서 저장, 데이터 추출을 위해 정식 서비스 (Google Drive, Twitter, ImgBB, Google Forms)를 사용하는 파이썬 기반 원격 접속 툴인 JhoneRAT과 동일한 개발자의 작업일 것으로 추측했습니다.

SharpStage와 MoleNet

DropBook과는 다르게, SharpStage 백도어는 .NET으로 작성되었으며 기존의 명령 및 제어 서버를 사용합니다.

Cybereason은 컴파일 타임스탬프가 10월 4일 ~ 11월 29일 사이인 이 악성코드의 변종 3가지를 발견했습니다. 모든 변종은 지속적으로 개발 중인 것으로 나타났습니다.

모든 변종은 스크린샷 캡처, 임의 명령 실행(PowerShell, 명령줄, WMI 실행), C2에서 수신한 데이터 압축 해제(페이로드, 지속 모듈) 등 유사한 기능을 포함하고 있었습니다.

SharpStage는 데이터 다운로드 및 추출을 위한 Dropbox API도 함께 포함하고 있었습니다.

이 두 백도어 모두 아랍어를 사용하는 사용자를 대상으로 했습니다. 이들은 해킹된 시스템에 아랍어가 설치되어 있는지 확인하는 코드를 사용했습니다.

Cybereason 연구원들은 공격자가 이러한 방식을 통해 개인과 관련 없는 시스템이나 샌드박스 대부분을 피할 수 있었다고 밝혔습니다.

MoleNet은 WMI 명령을 실행하여 운영 체제를 프로파일링하고, 디버거를 확인하고, 명령 줄에서 컴퓨터를 재시작하고, OS에 대한 세부정보를 업로드하고, 새로운 페이로드를 가져오고 지속성을 얻을 수 있었습니다.

이 악성코드는 최근에야 발견되었지만 적어도 2019년부터 개발 중이었으며, 2017년부터 사용된 인프라를 사용했습니다.

Molerats를 통해 공격자가 무료 서비스를 사용하여 리소스를 줄이더라도 은밀히 운영할 수 있는 새로운 악성코드를 개발할 수 있음을 알 수 있었습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ’Trojan.Dropper.Agent’로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| PyMICROPSIA 악성코드, 곧 리눅스와 macOS 노릴 것으로 예상돼 (0) | 2020.12.16 |

|---|---|

| Gitpaste-12 봇넷, 리눅스 서버와 IoT 기기 노려 (0) | 2020.12.16 |

| 구글, 인증 시스템 중단으로 일시적으로 서비스 중단 돼 (0) | 2020.12.15 |

| 서브웨이 마케팅 시스템 해킹, TrickBot 악성 이메일 전송해 (0) | 2020.12.14 |

| PgMiner 봇넷, 취약한 PostgreSQL 데이터베이스 공격 (0) | 2020.12.14 |

댓글 영역