상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 ESRC(시큐리티대응센터)입니다.

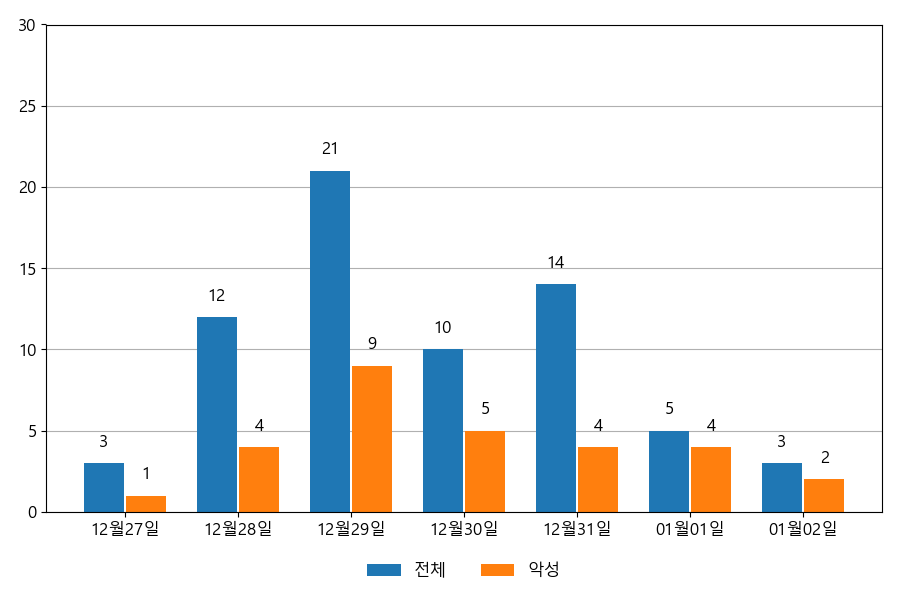

ESRC에서는 자체 운영 중인 이메일 모니터링 시스템의 데이터를 통해 이메일 중심의 공격이 어떻게 이루어지고 있는지 공유하고 있습니다. 다음은 12월 27일~01월 02일까지의 주간 통계 정보입니다.

1. 이메일 유입량

지난주 이메일 유입량은 총 68건이고 그중 악성은 29건으로 42.65%의 비율을 보였습니다. 악성 이메일의 경우 그 전주 35건 대비 29건으로 6건이 감소했습니다.

일일 유입량은 하루 최저 3건(악성 1건)에서 최대 21건(악성 9건)으로 일별 편차를 확인할 수 있습니다.

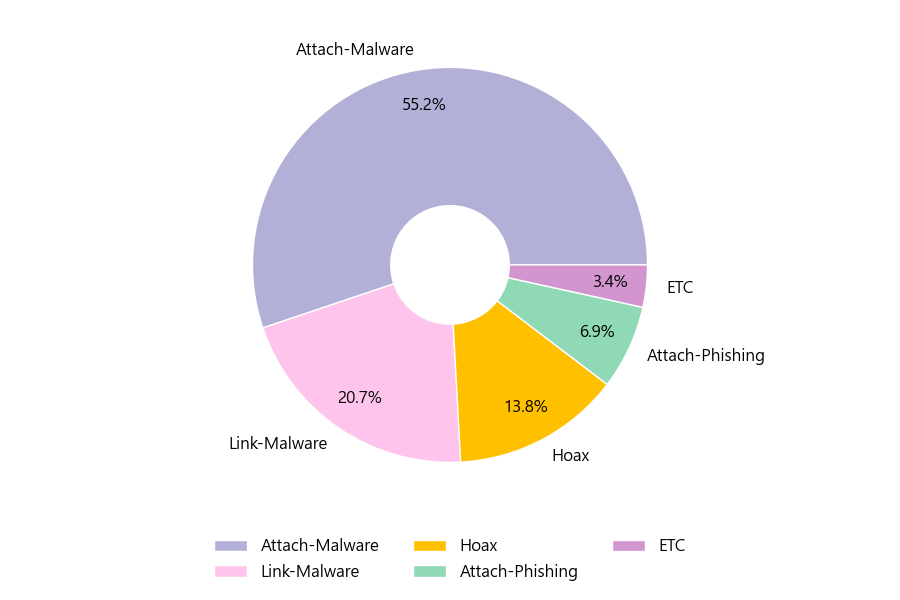

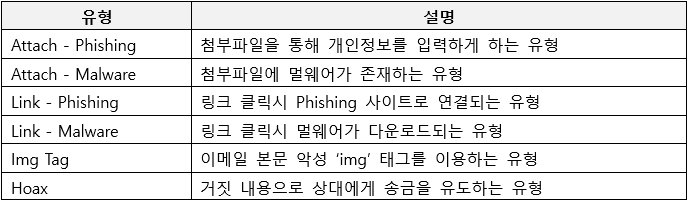

2. 이메일 유형

악성 이메일을 유형별로 살펴보면 29건 중 Attach-Malware형이 55.2%로 가장 많았고 뒤이어 Link-Malware형이 20.7%를 나타냈습니다.

3. 첨부파일 종류

첨부파일은 ‘Downloader’형태가 50.0%로 제일 큰 비중을 차지했고 뒤이어 ‘JS’, ‘ETC’가 각각 25.0%, 25.0%의 비중을 차지했습니다.

4. 대표적인 위협 이메일의 제목과 첨부파일 명

지난 주 같은 제목으로 다수 유포된 위협 이메일의 제목들은 다음과 같습니다.

ㆍBusiness offer.

ㆍRe: order FTH2004-005 / Provide Bank Account

ㆍPayment updated sheet

ㆍFedEx Billing - Invoice Ready for Payment

ㆍInvoice Due Soon!

ㆍFACTURA EN MORA, REPORTE NEGATIVO EN DATACREDITO

ㆍRe:

ㆍReserva

ㆍRE: DHL Express AWB#2708790921

ㆍFinal Notification

지난 주 유포된 위협 이메일 중 대표적인 악성 첨부파일 명은 다음과 같습니다.

ㆍorder FTH2004-005.rar

ㆍPayment sheet.rar

ㆍ7-647-66851.rtf

ㆍInvoice-1002.pdf

ㆍBelgrave House.pdf

ㆍReport.doc

ㆍinvoice #9905.doc

ㆍshs_77717.zip

ㆍpayment_urgent_004879.zip

ㆍurgent_payment_373527.zip

상기 이메일과 첨부파일을 확인할 경우 주의가 필요합니다.

5. 이메일 Weekly Pick

이번주 Pick으로는 최근 다시 유포를 시작한 emotet 이메일을 선정했습니다. 국내 계정을 대상으로 한 이메일도 확인되고 있으니 유사한 이메일을 확인할 경우 주의가 필요합니다. 자세한 내용은 다음 글을 확인하시기 바랍니다.

※ 관련글 보기

※ 참고

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 주간 Email 위협 통계 (1월 첫째주) (0) | 2021.01.12 |

|---|---|

| 지속적으로 유포되는 '이미지 저작권 침해' 메일 주의 (0) | 2021.01.05 |

| 탈륨 조직, 사설 주식 투자 메신저 악용해 소프트웨어 공급망 공격 수행 (1) | 2021.01.03 |

| ESRC 주간 Email 위협 통계 (12월 넷째주) (0) | 2020.12.29 |

| Google 드라이브를 이용한 피싱메일 주의!! (0) | 2020.12.28 |

댓글 영역