상세 컨텐츠

본문

Experts Detail A Recent Remotely Exploitable Windows Vulnerability

마이크로소프트가 1월 ‘패치 화요일(Patch Tuesday)’ 정기 업데이트를 통해 수정한 윈도우 NT LAN Manager (NTLM)의 보안 기능 우회 취약점과 관련하여 더욱 자세한 정보가 공개되었습니다.

CVE-2021-1678 (CVSS 점수 4.3)로 등록된 이 취약점은 네트워크 스택에 연결된 취약한 컴포넌트에서 발견된 “원격 악용” 가능 취약점입니다. 하지만 패치 당시 해당 취약점과 관련된 자세한 정보는 정확히 알려지지 않았습니다.

Crowdstrike의 연구원들은 해당 보안 취약점을 패치하지 않을 경우 공격자가 NTLM 릴레이를 통해 원격으로 코드를 실행하도록 허용하게 될 수 있다고 밝혔습니다.

지난 금요일, 연구원들은 권고를 발행해 아래와 같이 밝혔습니다.

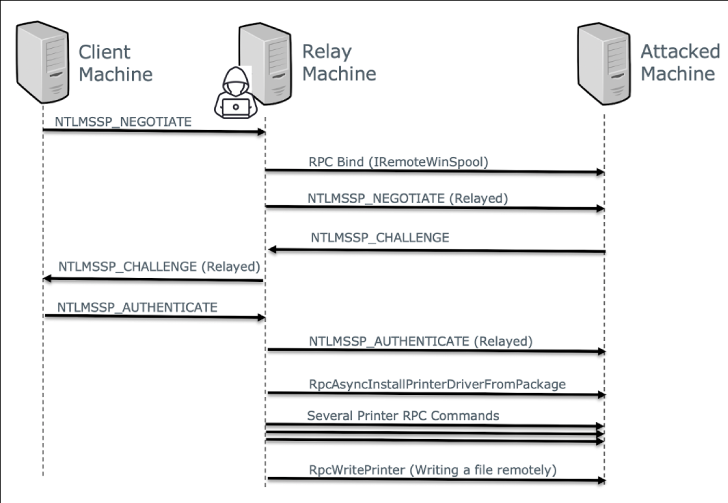

“이 취약점은 공격자가 NTLM 인증 세션을 공격 받은 기기로 릴레이하고, 프린터 스풀러 MSRPC 인터페이스를 사용하여 해당 기기에서 원격으로 코드를 실행하도록 허용할 수 있습니다.”

NTLM 릴레이 공격은 중간자공격(MitM)의 일종으로 네트워크 접근 권한을 가진 공격자가 네트워크 서비스에 접근하기 위해 클라이언트와 서버 간의 정식 인증 트래픽에 인터셉트하여 유효한 인증 요청을 릴레이하도록 허용합니다.

악용에 성공할 경우 공격자는 윈도우 시스템에서 원격으로 코드를 실행하거나, 해킹된 서버를 향한 NTLM 자격 증명을 재사용하여 네트워크에서 도메인 컨트롤러를 호스팅하는 서버 등 중요한 시스템에 측면 이동할 수 있게 됩니다.

이러한 공격은 SMB 및 LDAP 서명, EPA(Enhanced Protection for Authentication)를 활성화 하는 방식으로 차단할 수 있지만, CVE-2021-1678은 MSRPC (Microsoft Remote Procedure Call)를 악용하기 때문에 릴레이 공격에 취약합니다.

연구원들은 원격 프린터 스풀러 관리 RPC 인터페이스인 IRemoteWinspool를 악용하여 일련의 RPC 작업을 실행하고, NTLM 세션에 인터셉트하여 타깃 기기에서 임의 파일을 쓸 수 있다는 것을 발견했습니다.

마이크로소프트는 지원 문서를 통해 “인증 수준을 높이려는 고객이 서버측에서 Enforcement 모드를 활성화/비활성화 하도록 허용하기 위해 RPC 인증 수준을 높이고, 새로운 정책 및 레지스트리 키를 도입”하는 방식으로 해당 취약점을 수정했다고 밝혔습니다.

마이크로소프트는 1월 12일 진행된 윈도우 업데이트를 설치하는 것 이외에도, 조직에서 프린트 서버의 Enforcement 모드를 활성화 할 것을 권고했습니다. 또한 2021년 6월 8일부터 모든 윈도우 기기에서 기본으로 활성화될 예정이라고도 덧붙였습니다.

출처:

https://thehackernews.com/2021/01/experts-detail-recent-remotely.html

https://www.crowdstrike.com/blog/cve-2021-1678-printer-spooler-relay-security-advisory/

'국내외 보안동향' 카테고리의 다른 글

| 안드로이드 웜 악성코드, 왓츠앱 통해 배포돼 (0) | 2021.01.26 |

|---|---|

| SonicWall, 자체 VPN 제품의 제로데이 취약점 통해 악용돼 (0) | 2021.01.25 |

| Cisco SD-WAN 제품 및 Smart Software Manager Setellite Web UI 취약점 다수 수정돼 (0) | 2021.01.22 |

| NSA, 오래된 TLS 프로토콜 교체 권장해 (0) | 2021.01.21 |

| 해커 포럼에 190만 Pixlr 사용자 기록 무료로 공개돼 (0) | 2021.01.21 |

댓글 영역