상세 컨텐츠

본문

Over a Dozen Chrome Extensions Caught Hijacking Google Search Results for Millions

크롬 및 엣지의 악성 확장 프로그램의 방대한 네트워크에 대한 자세한 내용이 공개되었습니다. 이는 사용자가 구글 검색 시 검색 결과 페이지에서 클릭을 하이잭하여 피싱 사이트 및 광고를 포함한 임의 URL을 클릭합니다.

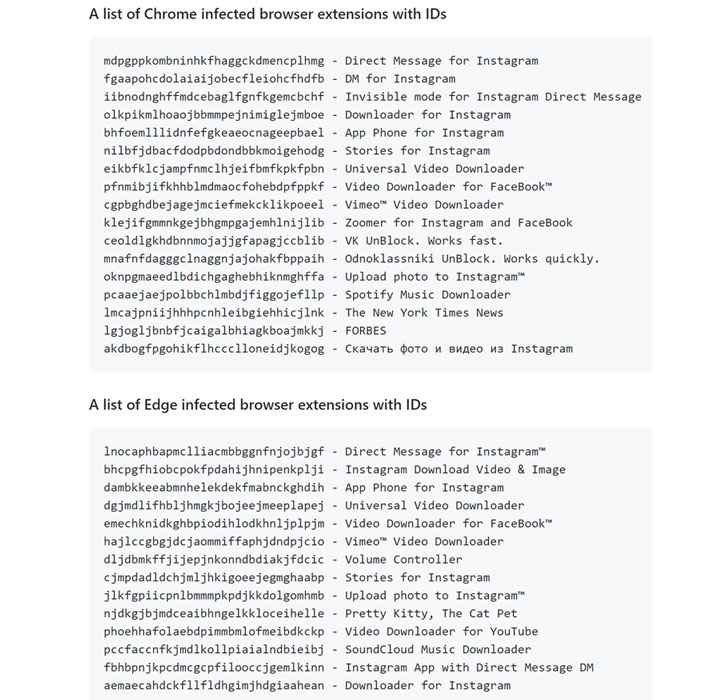

Avast가 “CacheFlow”라 명명한 이 공격을 실행한 확장 프로그램은 총 28개입니다. 여기에는 페이스북용 영상 다운로더, Vimeo 영상 다운로더, 인스타그램 스토리 다운로더, VK 언블록 등이 포함됩니다. 이 확장 프로그램은 교활한 트릭을 통해 악성코드의 진짜 목적을 가립니다. 이는 공격자가 제어하는 서버로부터 명령어를 받기 위한 은밀한 채널로 Cache-Control HTTP 헤더를 사용합니다.

구글과 마이크로소프트는 추가적인 공격을 막기 위해 지난 2020년에 위 모든 브라우저 애드온을 모두 스토어에서 제거했습니다.

회사가 수집한 원격 측정 데이터에 따르면, 감염된 상위 국가 3곳은 브라질, 우크라이나, 프랑스였으며 아르헨티나, 스페인, 미국이 그 뒤를 이었습니다.

CacheFlow 감염은 사용자가 브라우저에서 확장 프로그램 중 하나를 다운로드 후 설치하는 것으로 시작되며, 설치가 완료되면 마지막 자바스크립트 페이로드의 다운로더 역할을 하는 2단계 페이로드를 가져오기 위해 구글 애널리틱스와 유사한 분석 요청을 원격 서버로 전송한 후 숨겨진 명령을 포함하는 특수 제작된 Cache-Control 헤더를 다시 전송합니다.

이 자바스크립트 악성코드는 구글에서 데이터를 수집하는데 중점을 두고 생년월일, 이메일 주소, 지리적 위치, 기기 활동을 수집했습니다.

“생일 정보를 받아오기 위해, CacheFlow는 hxxps://myaccount[.]google.com/birthday로의 XHR 요청을 생성하여 응답에서 생년월일을 파싱했습니다.”

이 페이로드는 마지막 단계에서 각 탭에 또 다른 자바스크립트 조각을 하나씩 삽입해 합법적인 웹사이트로 연결되는 클릭을 하이잭하고, 구글, 빙, 야후의 검색 결과를 수정해 피해자를 전혀 다른 URL로 다시 라우팅합니다.

또한 이 확장 프로그램은 웹 개발자로 추정되는 사용자는 감염시키지 않는 것으로 나타났습니다. 설치된 확장 프로그램의 가중치 점수를 계산하거나, 로컬에서 호스팅되는 웹 사이트(예: .dev, .local, .localhost)에 접속했는지 여부를 확인하여 이를 판단하는 것으로 보입니다.

또한 이들은 설치된 후 3일 동안은 의심스러운 행동을 전혀 취하지 않습니다.

Avast는 이 캠페인이 적어도 2017년 10월 이후부터 활동을 시작했다는 증거를 발견했습니다.

연구원들은 보고서를 통해 아래와 같이 밝혔습니다.

“사람들은 일반적으로 공식 브라우저 스토어에서 다운로드한 확장 프로그램은 안전할 것이라 믿습니다.”

“하지만 최근 발견한 내용과 같이 항상 그런 것은 아닙니다.”

“CacheFlow는 악성 확장 프로그램이 분석 요청의 Cache-Control HTTP 헤더를 사용하여 은밀한 채널에서 C2 트래픽을 숨기려 시도한다는 점에서 주목할 만하다고 생각합니다. 이는 새로운 기술로 추정됩니다.”

해당 캠페인과 관련된 IoC의 전체 목록은 여기에서 확인하실 수 있습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ’Trojan.Script.Agent’로 탐지 중입니다.

출처:

https://thehackernews.com/2021/02/over-dozen-chrome-extensions-caught.html

'국내외 보안동향' 카테고리의 다른 글

| 새로운 Matryosh DDoS 봇넷, 안드로이드 기반 기기 노려 (0) | 2021.02.05 |

|---|---|

| 중국 연계 해커, SolarWinds 취약점 통해 미 국립 금융 센터에 침투해 (0) | 2021.02.04 |

| Agent Tesla 악성코드, 새로운 배포 및 회피 기술 사용해 (0) | 2021.02.03 |

| 랜섬웨어, 가상 머신 디스크를 암호화하기 위해 VMWare ESXi 취약점 악용해 (0) | 2021.02.03 |

| 구글, Libgcrypt 암호화 라이브러리의 심각한 취약점 공개 (0) | 2021.02.02 |

댓글 영역