상세 컨텐츠

본문

HelloKitty ransomware behind CD Projekt Red cyberattack, data theft

CD Projekt Red에 실행된 랜섬웨어 공격이 ‘HelloKitty’ 랜섬웨어의 소행인 것으로 밝혀졌습니다.

금일 CD Projekt는 네트워크를 암호화하고, 암호화되지 않은 파일을 도용하는 랜섬웨어 공격의 피해자가 되었다고 밝혔습니다.

CD Projekt는 아래와 같이 밝혔습니다.

“어제 내부 시스템 중 일부가 해킹당해 타깃형 사이버 공격의 피해자가 되었다는 사실을 발견했습니다.”

“신원이 확인 되지 않은 공격자가 내부 네트워크에 무단으로 접근해 CD Projekt 그룹의 데이터 중 특정 부분을 수집했으며 랜섬노트를 남겼습니다. 네트워크 내 일부 기기는 암호화되었지만, 백업 파일은 남아있습니다. 이들은 IT 인프라를 보호하고 데이터 복원을 시작했습니다.”

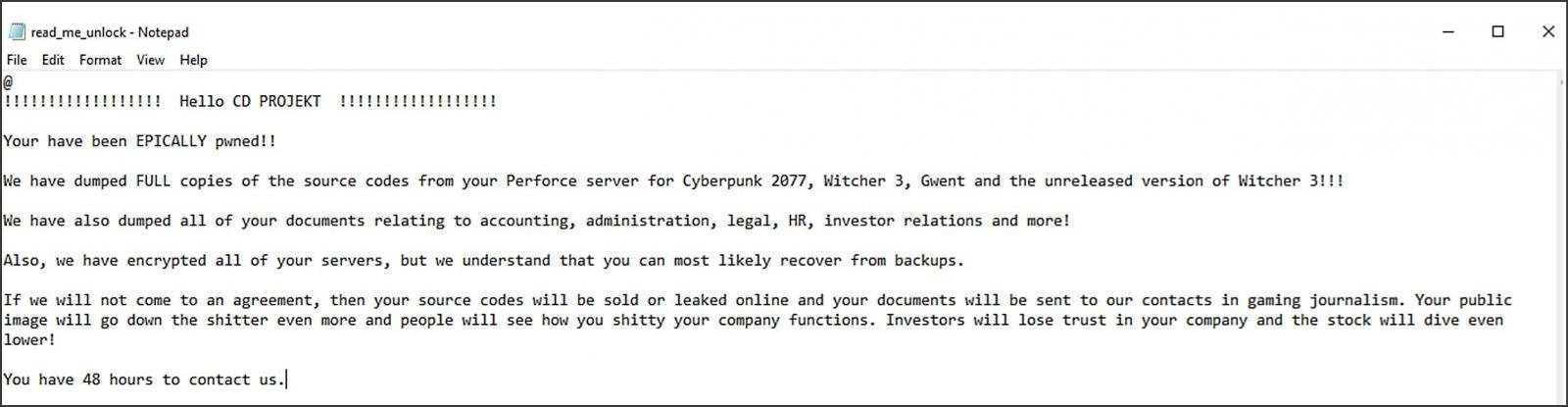

CD Projekt는 공격자가 남긴 랜섬노트의 스크린샷 또한 공개했습니다.

<CD Projekt Red 랜섬웨어 공격의 랜섬노트>

Emsisoft의 Fabian Wosar에 따르면, 이 사이버 공격을 실행한 랜섬웨어는 ‘HelloKitty’로 나타났습니다.

이 랜섬웨어 작전은 2020년 11월부터 활성화되었으며, 작년 브라질 전력 회사인 CEMIG를 포함한 기타 대기업을 노렸습니다.

HelloKitty 그룹에 대해 현재까지 알려진 사실

HelloKitty 악성코드는 활발히 활동하지 않기 때문에, 이 랜섬웨어에 대한 정보는 그리 많지 않습니다.

하지만 Bleeping Computer는 지난 2020년 11월 한 피해자가 포럼에 샘플을 게시해 확인해볼 수 있었습니다.

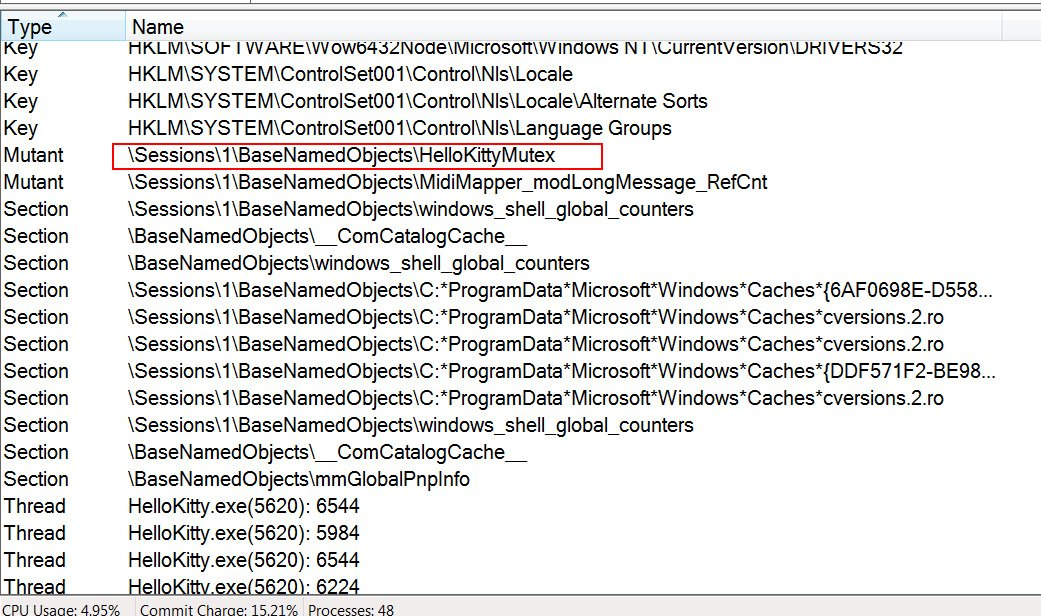

HelloKitty 랜섬웨어는 해당 악성코드의 실행파일이 시작될 때 사용되는 뮤텍스의 이름인 ‘HelloKittyMutex’에서 따서 명명됐습니다.

<프로세스 탐색기에 표시된 HelloKitty 뮤텍스>

HelloKitty가 시작되면, 이는 보안 소프트웨어, 이메일 서버, 데이터베이스 서버, 백업 소프트웨어, QuickBooks와 같은 회계 소프트웨어와 관련된 프로세스를 종료시키기 위해 반복적으로 taskkill.exe를 실행합니다.

taskkill.exe 명령의 예는 아래와 같습니다.

"C:\Windows\System32\taskkill.exe" /f /im postg*

또한 net stop 명령을 사용하여 윈도우 서비스를 종료하려 시도합니다.

"C:\Windows\System32\net.exe" stop MSSQLServerADHelper100

HelloKitty 랜섬웨어는 1,400개 이상의 프로세스 및 윈도우 서비스를 노립니다.

다양한 타깃 프로세스 및 서비스가 종료된 후, 이 랜섬웨어는 컴퓨터의 파일을 암호화하기 시작합니다.

파일을 암호화할 때 아래와 같이 암호화된 파일의 이름에 .crypted 확장자를 추가합니다.

<HelloKitty로 암호화된 파일>

이 랜섬웨어는 파일을 암호화할 때 잠긴 파일을 발견할 경우, 윈도우 재시작 매니저 API를 사용하여 자동으로 파일을 오픈 상태로 유지하고 있는 프로세스 또는 윈도우 서비스를 종료합니다.

각 HelloKitty 실행파일은 커스텀 랜섬노트로 생성되기 때문에, 랜섬노트 이름은 피해자에 따라 달라질 수 있습니다.

Bleeping Computer에서 목격한 HelloKitty 피해자의 경우 랜섬노트의 이름은 'read_me_unlock.txt'로 CD Projekt 사이버 공격에서 사용된 것과 동일합니다.

이러한 랜섬노트는 피해자를 기반으로 커스텀되며 도난당한 데이터의 양, 타깃 데이터를 포함합니다. 또한 많은 경우 회사의 이름 또한 포함됩니다. 이 커스텀 메시지는 공격자가 데이터를 훔치는 동안 해킹된 네트워크에 숨어있었으며, 완료될 경우 랜섬웨어를 배포했다는 사실을 나타냅니다.

랜섬노트에는 피해자가 랜섬웨어 운영자와 협상할 수 있는 Tor 다크웹 URL이 포함되어 있습니다. 이 URL은 피해자마다 다르게 생성되며 공격자와 대화할 수 있는 간단한 채팅 인터페이스를 포함하고 있었습니다.

<Tor 채팅 사이트>

이 랜섬웨어가 얼마나 큰 금액을 요구하는지, 그리고 피해자가 과거에 얼마나 많은 돈을 지불했는지 여부는 아직까지 알려지지 않았습니다.

현재까지는 피해자가 무료로 파일을 복호화할 수 있는 알려진 취약점이 없는 상태입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 페이팔, 사용자 지갑의 환율 계산기의 XSS 취약점 수정 (0) | 2021.02.15 |

|---|---|

| Yandex 직원, 사용자의 이메일 편지함에 대한 접근 권한 팔아 넘겨 (0) | 2021.02.15 |

| 어도비, 실제 악용되는 치명적인 Reader 취약점 수정 (0) | 2021.02.10 |

| 미국 플로리다 주의 식수 화학 물질 수치 수정돼 (0) | 2021.02.09 |

| 80만회 이상 설치된 워드프레스 플러그인, 치명적인 취약점 수정 (0) | 2021.02.09 |

댓글 영역