상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 ESRC(시큐리티대응센터)입니다.

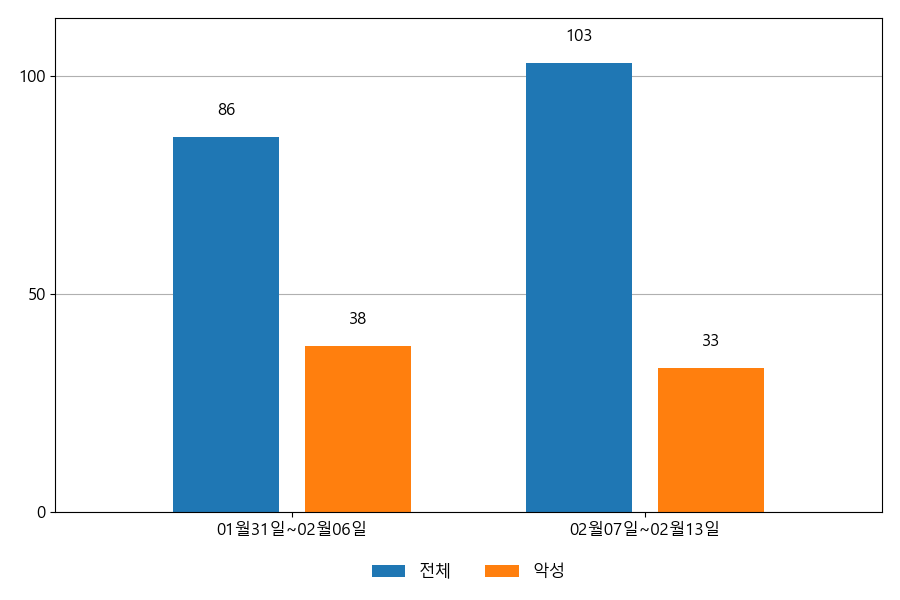

ESRC에서는 자체 운영 중인 이메일 모니터링 시스템의 데이터를 통해 이메일 중심의 공격이 어떻게 이루어지고 있는지 공유하고 있습니다. 다음은 02월 07일~02월 13일까지의 주간 통계 정보입니다.

1. 이메일 유입량

지난주 이메일 유입량은 총 103건이고 그중 악성은 33건으로 32.04%의 비율을 보였습니다. 악성 이메일의 경우 그 전주 38건 대비 33건으로 5건이 감소했습니다.

일일 유입량은 하루 최저 7건(악성 3건)에서 최대 49건(악성 13건)으로 일별 편차를 확인할 수 있습니다.

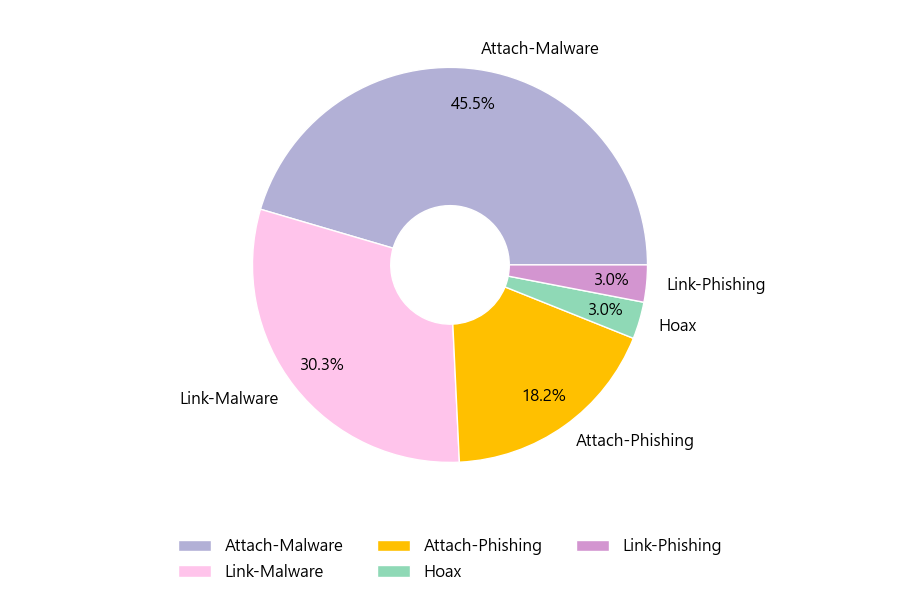

2. 이메일 유형

악성 이메일을 유형별로 살펴보면 33건 중 Attach-Malware형이 45.5%로 가장 많았고 뒤이어 Link-Malware형이 30.3%를 나타냈습니다.

3. 첨부파일 종류

첨부파일은 ‘ETC’형태가 42.9%로 제일 큰 비중을 차지했고 뒤이어 ‘Phish’, ‘Downloader’가 각각 28.6%, 28.6%의 비중을 차지했습니다.

4. 대표적인 위협 이메일의 제목과 첨부파일 명

지난 주 같은 제목으로 다수 유포된 위협 이메일의 제목들은 다음과 같습니다.

ㆍUpdated Invoice(s) with Adjustment

ㆍ견적의뢰 건

ㆍinfo@gudel.co.kr:-경고:-보류중인 이메일 메시지4개

ㆍ⚠️ [!] Account is over quota

ㆍSpare parts of quotation for cc

ㆍFwd: COVID 19 FORM

ㆍFedEx Billing - Invoice Ready for Payment

ㆍInquiry and Order#786564765

지난 주 유포된 위협 이메일 중 대표적인 악성 첨부파일 명은 다음과 같습니다.

ㆍNew Order.rar

ㆍ저작권위반내용_20210209.zip

ㆍPayment Swift.xlsx

ㆍSwift copy.html

ㆍNEW QUOTATION & AGREEMENT.doc

ㆍINV 0710372863.xlsm

ㆍInvoice-1002.pdf

ㆍTNT consignment number 870054751.iso

ㆍDoc.html

상기 이메일과 첨부파일을 확인할 경우 주의가 필요합니다.

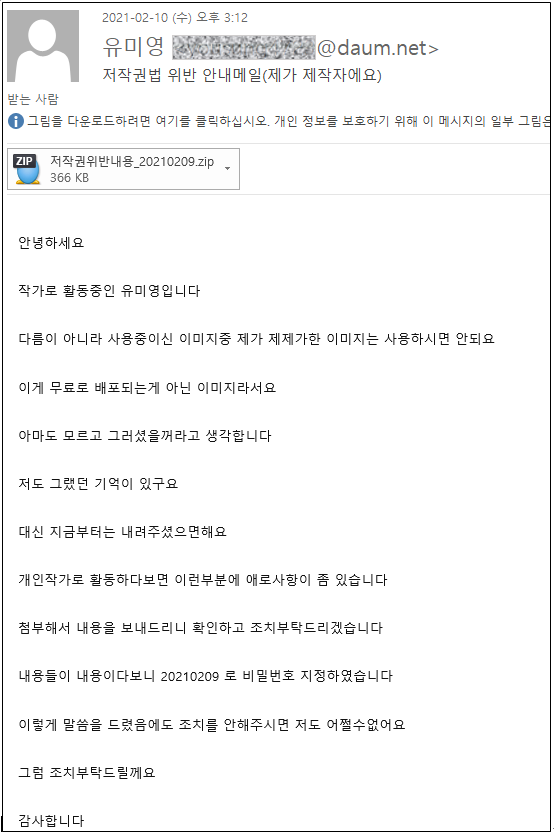

5. 이메일 Weekly Pick

이번주 Pick으로는 저작권 침해 관련 내용으로 랜섬웨어 악성코드를 유포하는 이메일을 선정했습니다. 지난주 첨부파일에서는 비밀번호를 추가하여 탐지를 우회하려 한 모습도 보이고 있습니다. 첨부파일 클릭시 랜섬웨어가 실행되므로 확인시 많의 주의가 필요합니다. 관련된 내용은 다음 글을 확인하시기 바랍니다.

※ 관련글 보기

※ 참고

'악성코드 분석 리포트' 카테고리의 다른 글

| Trojan.Agent.Danabot 악성코드 분석 보고서 (0) | 2021.02.18 |

|---|---|

| 탈륨 조직, 코로나19 관련 소상공인 지원 종합안내로 위장한 HWP 공격 (0) | 2021.02.17 |

| ESRC 1월 스미싱 트렌드 보고서 (0) | 2021.02.10 |

| ESRC 주간 Email 위협 통계 (2월 첫째주) (0) | 2021.02.09 |

| 탈륨 조직, 북한 제8차 당대회 평가내용 문서로 사이버 공격 감행 (0) | 2021.02.08 |

댓글 영역