상세 컨텐츠

본문

Malvertisers exploited browser zero-day to redirect users to scams

ScamClub 멀버타이징 그룹이 기프트카드 사기와 연결되는 페이로드를 배포하기 위해 WebKit 웹 브라우저 엔진 내 제로데이 취약점을 악용한 것으로 나타났습니다.

지난 3개월 동안 진행 된 캠페인 동안, 하루에 제공된 악성 광고 노출 수는 약 1,600만 건에 달했습니다.

ScamClub 그룹은 악성 광고 폭격을 가하는 전술을 사용하기로 악명이 높습니다.

광고 대부분이 차단되더라도, 노출시키는 광고 양이 너무 많아 탐지되지 않은 광고의 양 또한 어마어마한 것으로 나타났습니다.

광고 보안 및 품질 관리 회사인 Confiant는 ScamClub의 “폭격 전략”에 대해 설명하며 리디렉션 비율을 1%만 개선하더라도 단일 캠페인에서 수만 회 노출이 가능하다고 밝혔습니다.

취약점

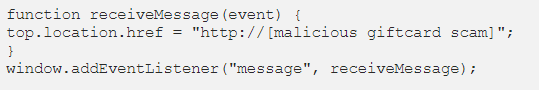

Confiant는 ScamClub의 활동을 모니터링 하던 중, 2020년 6월 호기심을 자극하는 페이로드의 난독화된 코드 내 이벤트 리스너 코드 4줄을 발견했습니다.

Confiant의 보안 엔지니어이자 연구원인 Eliya Stein은 금일 블로그 포스팅을 통해 해당 악성 광고가 iframe 샌드박싱 정책을 우회하는 WebKit의 취약점을 악용하고 있는 것을 발견했다고 밝혔습니다.

연구원들은 추가 조사를 통해 불필요한 코드를 제거하고 크로스-오리진 샌드박스 프레임과 이벤트를 전달하고 페이로드가 리스너 역할을 하는 버튼이 있는 단순한 HTML 파일을 준비했습니다.

Stein은 위의 PoC 코드에서 'allow-top-navigation-by-user-activation' 샌드박스 속성이 리디렉션을 막아야한다고 밝혔습니다. 이는 프레임 내부를 클릭하는 등 적절하지 않은 활동이 발생하지 않는 이상 유효합니다.

“이는 우리의 PoC가 어떤 상황에서도 동작하지 않아야 함을 의미합니다. clickMe 버튼은 결국 샌드박싱된 프레임 밖에 위치합니다. 하지만 리디렉션을 수행할 경우, 이는 브라우저 취약점을 손에 넣었다는 것을 의미합니다. 이는 WebKit 기반 브라우저인 데스크톱 및 iOS의 사파리 환경에서 테스트한 경우입니다.”

이론적으로 이는 악성 리디렉션을 방지해야 하지만 연구원은 요즘 웹 애플리케이션에서 와일드카드 목적지가 포함된 메시지가 있는 것은 꽤 흔한 일이며, 사용자와의 상호작용을 자주 일으킨다고 밝혔습니다.

ScamClub의 폭넓은 타겟팅 및 배포하는 엄청난 악성 광고의 양을 감안할 때, 악성 광고 중 일부는 여전히 빠져나가 상당한 영향을 미치는 것으로 나타났습니다. 아래는 ScamClub의 멀버타이징 캠페인에 사용되는 도메인입니다.

WebKit은 iOS용 크롬 및 사파리에 사용되기 때문에, Stein은 애플 보안팀 및 구글 크롬팀에 발견 내용을 공유했습니다. WebKit은 2020년 12월 2일 패치를 받았으며, 이 취약점은 CVE-2021-1801로 등록되었습니다.

더욱 자세한 정보는 Confiant의 블로그에서 확인하실 수 있습니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| Agora SDK에서 취약점 발견, 영상 통화 앱 다수 스누핑에 취약해 (0) | 2021.02.18 |

|---|---|

| 패치되지 않은 SHAREit 안드로이드 앱 취약점, 악성코드 주입에 악용될 수 있어 (0) | 2021.02.17 |

| VMware, vSphere Replication의 명령 인젝션 취약점 수정 (0) | 2021.02.16 |

| SolarWinds 공격에 사용된 악성코드, 1,000명이 넘는 개발자의 작업으로 밝혀져 (0) | 2021.02.16 |

| 페이팔, 사용자 지갑의 환율 계산기의 XSS 취약점 수정 (0) | 2021.02.15 |

댓글 영역