상세 컨텐츠

본문

A Cryptomining botnet abuses Bitcoin blockchain transactions as C2 backup mechanism

Akamai의 보안 연구원들이 불법 가상 화폐 채굴 활동에 사용되는 새로운 봇넷을 발견했습니다. 이 봇넷은 C2에 대한 백업 메커니즘을 구현하기 위해 비트코인 거래를 악용합니다.

봇넷 운영자는 이 기술을 통해 법 집행 기관에서 중단시킨 인프라를 복원시킬 수 있었습니다.

Akamai는 아래와 같이 밝혔습니다.

“알려진 가상 화폐 마이닝 봇넷 캠페인의 최근 악성 코드가 백업 C2 IP 주소를 숨기기 위해 비트코인 블록 체인 거래를 활용하기 시작했습니다. 이는 서비스 중단 시도를 무력화할 수 있는 간단하면서도 효과적인 방법입니다.”

“최근 Akamai SRT의 커스텀 허니팟에 이루어진 감염 시도를 통해 C2 인프라 정보를 난독화하는 흥미로운 방식을 발견했습니다.”

“오랫동안 운영된 크립토마이닝 봇넷 캠페인의 운영자는 그들의 백업 C2 IP 주소를 비트코인 블록체인을 통해 창의적으로 위장하기 시작했습니다.”

감염 체인은 Hadoop Yarn, Elasticsearch (CVE-2015-1427), ThinkPHP (CVE-2019-9082)에 영향을 미치는 원격 코드 실행(RCE) 취약점을 악용하는 것으로 시작됩니다.

봇넷 운영자들은 가상 화폐를 채굴하기 위해 해킹될 수 있는 기기를 찾기 위해 Redis 서버 스캐너를 사용했습니다.

전문가들은 봇넷 운영자들이 2018년 이후 모네로 암호화폐를 약 $30,000 이상을 채굴한 것으로 추정했습니다. 전문가들은 시간이 지남에 따라 다른 기술 및 툴을 사용하는 다양한 변종들을 발견했습니다.

이전 버전은 셸 스크립트를 사용하여 보안 기능 비활성화, 경쟁자의 감염 제거, 지속성 설정, 경우에 따라 손상된 네트워크 내 전파 등과 같은 주요 기능을 수행합니다.

이 셸 스크립트의 새로운 버전은 경쟁자 제거, 보안 기능 비활성화, SSH 키 수정, 마이너 다운로드 및 시작 등 더 많은 시스템 상호작용을 처리하기 위해 바이너리 페이로드를 이용합니다.

봇넷 운영자들은 지속성을 얻고, 악성코드의 최신 버전의 악성코드로 재감염시키기 위해 크론 작업 및 루트킷을 사용합니다.

“이러한 방법은 crontab 및 구성에 기록된 도메인 및 고정 IP 주소에 의존합니다. 예상대로, 이러한 도메인과 IP 주소는 식별, 소각, 압류됩니다. 이 캠페인의 운영자는 이를 예상해 감염이 실패할 경우 감염된 기기에서 새로운 도메인 및 인프라를 사용하도록 하는 악성코드를 다운로드 및 업데이트하는 백업 인프라를 포함시켰습니다.”

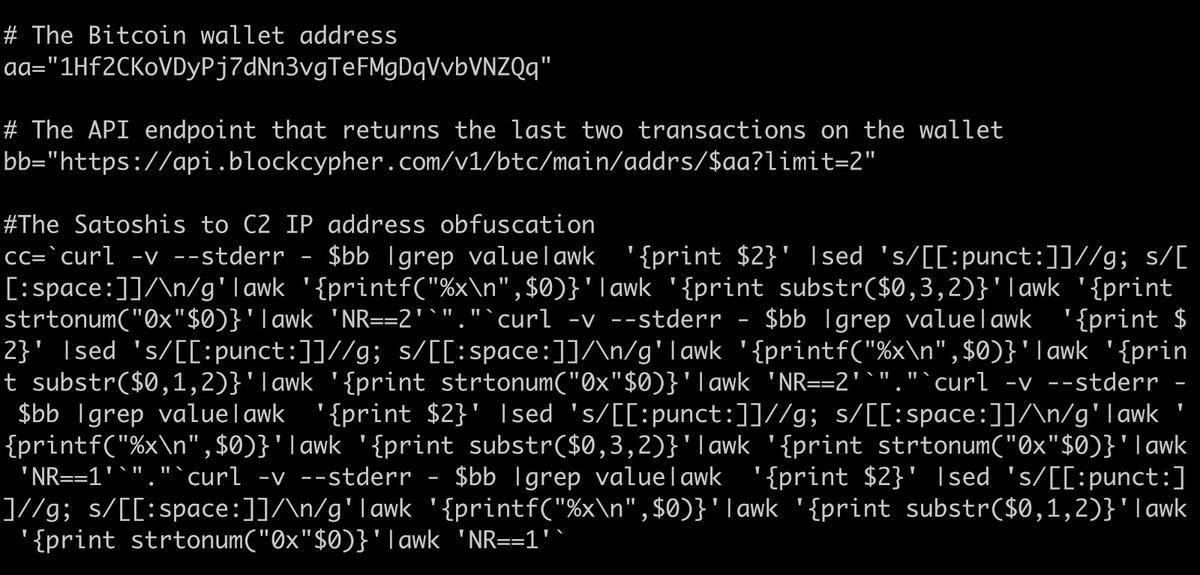

2020년 12월, 연구원들은 지갑 확인 API의 URL과 bash one-liners와 함께 해당 마이너의 새로운 변종에 포함된 BTC 지갑 주소를 발견했습니다.

전문가들은 API를 통해 가져온 지갑 데이터가 지속성을 유지하는데 사용되는 IP 주소를 계산하는데 사용된다는 사실을 발견했습니다.

지갑 API를 통해 주소를 가져옴으로써 봇넷 운영자는 블록 체인에서 구성 데이터를 난독화 및 백업할 수 있습니다.

전문가들은 소량의 BTC를 지갑에 넣음으로써 공격자가 사용 불가 상태가 된 감염된 시스템을 다시 복구해낼 수 있다는 사실을 발견했습니다.

“이 감염은 지갑 주소를 DNS와 같은 기록으로 사용하며 트랜잭션 값을 A 레코드 유형으로 사용합니다. aa 변수는 비트코인 주소를 포함하고 있으며, bb 변수는 IP 주소를 생성하는데 사용된 최근 두 트랜잭션을 리턴하는 API 엔드포인트를 포함하고, 변수 cc는 변환 프로세스가 완료된 후 최종 C2 IP 주소를 포함합니다.”

“이 변환을 달성하기 위해, 중첩된 Bash one-liners는 함께 연결됩니다.”

전문가들은 향후 해당 기술이 봇넷 운영자들에게 인기를 얻을 것으로 예상합니다.

출처:

https://securityaffairs.co/wordpress/114984/cyber-crime/bitcoin-blockchain-botnet.html

https://blogs.akamai.com/sitr/2021/02/bitcoins-blockchains-and-botnets.html

'국내외 보안동향' 카테고리의 다른 글

| 라자루스 그룹, 커스텀 악성코드로 방위 산업 공격해 (0) | 2021.02.26 |

|---|---|

| 구글, CVE-2021-24093 RCE 취약점에 대한 세부 정보 공개 (0) | 2021.02.26 |

| Cisco, 치명적인 MSO 인증 우회 취약점 수정 (0) | 2021.02.25 |

| VMware, 기본 vCenter에 존재하는 치명적인 RCE 취약점 수정 (0) | 2021.02.24 |

| NurseryCam 어린이집 캠 서비스, 보안 사고 이후 서비스 중단 돼 (0) | 2021.02.24 |

댓글 영역