상세 컨텐츠

본문

Hackers are implanting multiple backdoors at industrial targets in Japan

지난 화요일, 사이버 보안 연구원들은 일본에 위치한 여러 산업 분야에서 정보를 탈취할 목적으로 악성 백도어를 배포하는 캠페인에 대한 자세한 내용을 공개했습니다.

Kaspersky의 연구원들이 “A41APT”라 명명했으며 APT10 (Stone Panda 또는 Cicada로도 알려짐)이 수행한 새로운 공격은 SodaMaster, P8RAT, FYAnti와 같은 페이로드 3개를 전달하기 위해 이전까지 문서화되지 않은 악성코드를 사용합니다.

이 정보 수집 캠페인은 지난 2019년 3월 처음 등장했으며, 2020년 11월 전 세계 17개 이상의 지역의 공격자가 일본과 관련된 회사를 노린다는 보고가 나왔을 때까지도 활동이 포착되었습니다.

이번 공격은 2021년 1월 발견된 것으로 알려졌습니다. 감염 체인은 다단계 공격 프로세스를 악용했으며, 초기 침투는 패치되지 않은 취약점을 악용하거나 훔친 자격 증명을 통해 SSL-VPN을 악용하여 이루어졌습니다.

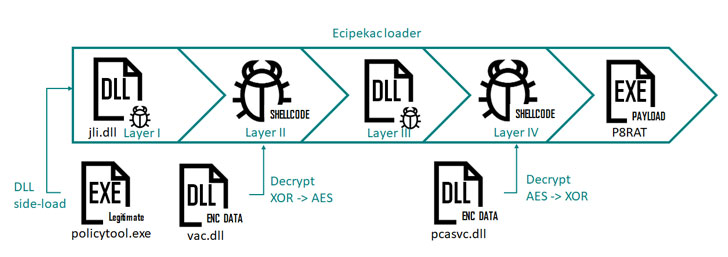

이 캠페인의 중심에는 Ecipekac(거꾸로 하면 오타가 포함된 “Cake Piece”가 됨)이라는 악성코드가 있었습니다. 이는 파일 4개를 이용하여 “메모리에 최종 페이로드를 로드하기 위해 파일리스 로더 모듈 4개를 차례로 로드 및 복호화하는” 4계층의 “복잡한 로딩 스키마”를 통과합니다.

P8RAT과 SodaMaster의 주요 목적은 공격자가 제어하는 서버에서 찾은 페이로드를 다운로드 및 실행하는 것이지만, Kaspersky의 조사 결과 타깃 윈도우 시스템에 전달된 악성코드에 대한 어떠한 단서도 찾지 못했습니다.

흥미롭게도 세 번째 페이로드인 FYAnti는 최종 단계 원격 접속 트로이목마인 QuasarRAT(xRAT)을 배포하기 위해 연속적인 계층 2개를 추가로 더 통과하는 멀티 레이어 로더 모듈입니다.

Kaspersky 연구원인 Suguru Ishimaru는 아래와 같이 언급했습니다.

“이 캠페인의 운영 및 이식 작전은 놀랍도록 은밀히 진행되어 공격자의 활동을 추적하기 어렵도록 합니다. 주요 스텔스 기능은 파일리스 임플란트, 난독화, 안티-VM, 활동 흔적 제거입니다.”

출처:

https://thehackernews.com/2021/03/hackers-are-implanting-multiple.html

'국내외 보안동향' 카테고리의 다른 글

| VMware, 조직 해킹에 악용될 수 있는 vROps의 취약점 수정 (0) | 2021.04.02 |

|---|---|

| Sysrv-hello 봇넷, 공격에 14개의 취약점 추가적으로 악용해 (0) | 2021.04.01 |

| 게이머 노린 공격, 게임 핵 프로그램에 악성코드 숨겨 (0) | 2021.04.01 |

| WannaCry 다시 돌아와, 마이크로소프트 익스체인지 공격 증가해 (0) | 2021.03.31 |

| VMware, 관리자 자격 증명 탈취 허용하는 취약점 수정해 (0) | 2021.03.31 |

댓글 영역