상세 컨텐츠

본문

WhatsApp-based wormable Android malware spotted on the Google Play Store

사이버 보안 연구원들이 또 다른 안드로이드 웜 악성코드를 발견했습니다. 이 악성코드는 구글의 공식 플레이스토어에서 직접 다운로드가 가능했으며 WhatsApp 메시지를 통해 전파되었습니다.

가짜 Netflix 앱으로 위장한 “FlixOnline” 악성코드는 사용자가 수신한 WhatsApp 메시지에 C2 서버로부터 다운로드한 페이로드를 포함하여 자동으로 응답할 수 있는 기능을 가지고 있습니다.

Check Point의 연구원들은 아래와 같이 밝혔습니다.

“이 애플리케이션은 사용자의 WhatsApp 알림을 모니터링하고, 사용자가 수신하는 메시지에 원격 C2 서버로부터 받은 내용을 이용하여 자동 답장을 보내도록 설계되었습니다.”

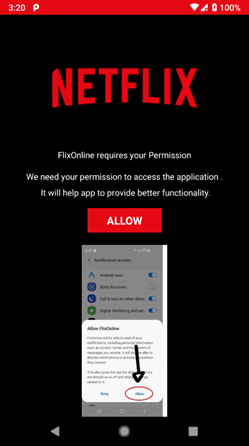

이 악성 FlixOnline 앱은 Netflix 앱으로 위장한 것 이외에도 사용자에게 다른 앱을 위한 가짜 로그인 화면을 생성하는 등 여러 침입 권한을 요청합니다.

이는 기기에서 수신하는 모든 알림에 대한 액세스 권한을 확보하기 위함이며, 이를 통해 사용자가 WhatsApp 알림을 보지 못하도록 숨기고 C2에서 수신한 특수 제작 페이로드를 포함한 답장을 자동으로 보냅니다.

“이 악성코드가 사용하는 기술은 꽤 새롭고 혁신적입니다. 이 기술은 알림 관리자를 통해 ‘닫기’ 또는 ‘답장’과 같은 선 정의된 작업을 수행하는 것과 알림을 캡처하여 WhatsApp으로의 연결을 하이재킹하는 것입니다.”

악성코드가 기기를 감염시키는데 성공할 경우, 이는 추가 악성 링크를 통해 더욱 광범위하게 확산되고, 사용자의 WhatsApp 계정을 통해 데이터를 훔치고, 사용자의 WhatsApp 연락처 및 그룹에 악성 메시지를 전파하고, 사용자의 민감 WhatsApp 데이터 또는 대화를 유출하겠다고 협박할 수도 있습니다.

이 앱은 현재 구글 플레이스토어에서 삭제되었지만, 2개월 동안 총 500건의 다운로드 건수를 기록했습니다.

악성코드 전파를 위해 WhatsApp을 사용한 것은 FlixOnline이 두 번째입니다. 2021년 1월, ESET의 연구원들은 이와 동일한 웜 공격을 수행하는 가짜 화웨이 모바일 앱을 발견했습니다.

앱을 열 때 사용자에게 표시되는 메시지 또한 동일했습니다.

“애플리케이션에 접근하기 위해 사용자의 접근 권한이 필요합니다. 이는 더 나은 기능을 제공하는데 도움이 될 것입니다.”

이로써 두 앱이 동일한 공격자의 작업이거나, FlixOnline의 개발자가 화웨이 모바일 앱으로부터 영감을 받았을 것이라 추측해볼 수 있었습니다.

“우리는 이 악성코드의 캠페인 하나를 중지시켰지만, 이 악성코드 패밀리는 여전히 존재하고 있을 것입니다. 이 악성코드는 또 다른 앱 속에 숨겨진 채 돌아올 수 있습니다. 사용자는 수신한 메시지가 신뢰할 수 있는 연락처나 메시징 그룹에서 전송됐더라도 다운로드 링크와 첨부파일에 주의해야 합니다.”

현재 이스트시큐리티 알약M에서는 해당 안드로이드 악성코드 샘플을 'Trojan.Android.Agent'로 탐지 중입니다.

출처:

https://thehackernews.com/2021/04/whatsapp-based-wormable-android-malware.html

'국내외 보안동향' 카테고리의 다른 글

| APT34, 레바논 타깃 공격에서 새로운 'SideTwist' 백도어 사용해 (0) | 2021.04.09 |

|---|---|

| Cisco, 루트 권한으로 원격 코드 실행 허용했던 취약점 수정 (0) | 2021.04.08 |

| 해커포럼에서 기프트카드 3,800만 달러 상당 판매돼 (0) | 2021.04.07 |

| SAP 시스템, 업데이트 공개 후 72시간 내 공격 받아 (0) | 2021.04.07 |

| 북한 정부 지원 해커 그룹, 가짜 보안 회사 설립해 (0) | 2021.04.06 |

댓글 영역