상세 컨텐츠

본문

YIKES! Hackers flood the web with 100,000 pages offering malicious PDFs

사이버 범죄자들이 정식 구글 사이트로 보이지만 다양한 공격을 수행하는 원격 액세스 트로이목마(RAT)를 설치하는 페이지로 비즈니스 전문가를 유인하기 위해 검색 엔진을 오염시키고 있는 것으로 나타났습니다.

이 공격은 인보이스, 템플릿, 설문지, 영수증 등 기업용 문서 양식에 대한 검색 결과를 악용합니다.

악성 문서 템플릿을 다운로드하는 사용자는 자신도 모르는 사이 악성코드를 호스팅하는 악성 웹사이트로 이동됩니다.

지난 화요일 eSentire의 연구원들은 이에 대해 아래와 같이 언급했습니다.

“RAT이 피해자의 컴퓨터에 설치되고 활성화되면, 공격자들은 감염된 시스템으로 명령을 전송하고 랜섬웨어, 크리덴셜 스틸러, 뱅킹 트로이목마, 피해자의 네트워크에 침투할 발판으로 삼을 RAT 등 추가 악성코드를 업로드할 수 있게 됩니다.”

해당 보안 회사는 템플릿, 인보이스, 영수증, 설문지, 이력서 등 인기있는 비즈니스 용어나 키워드를 포함한 고유 웹페이지 10만 개 이상을 발견했다고 밝혔습니다. 따라서 이 페이지는 검색 결과 상단에 위치하게 되어 공격의 성공률을 높이는 것이 가능합니다.

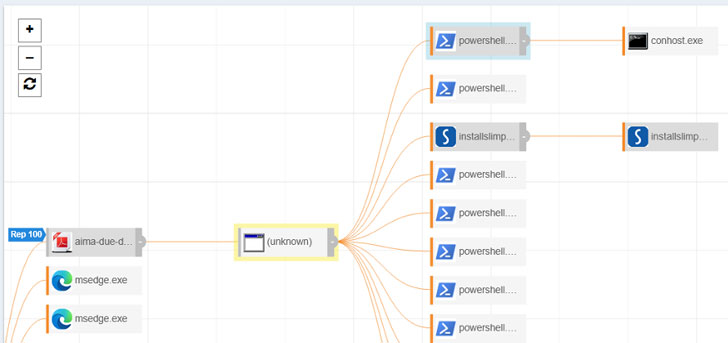

일단 피해자가 공격자가 제어하는 웹사이트에 도착해 검색을 시도한 문서를 다운로드하면, 이는 더욱 정교한 공격을 실행할 수 있는 진입점이 되어 결국 .NET 기반 RAT인 SolarMarker(Yellow Cockatoo, Jupyter, Polazert로도 알려짐)를 설치하게 됩니다.

eSentire에서는 재무 관리 회사의 한 직원이 참여한 한 사례를 조사했습니다. 이 악성코드 실행파일은 PDF 문서로 위장하고 있었으며, 실행될 경우 RAT과 함께 미끼로 Slim PDF의 정식 버전을 배포했습니다.

eSentire은 이 캠페인의 또 다른 문제로 “SolarMarker 그룹이 그들의 악성 웹 페이지에 재무 문서와 관련된 키워드를 많이 사용한 것”이라 밝혔습니다.

“재무 관련 사이버 범죄 그룹은 회사의 재무 부서에서 일하는 직원이나 금융 기관 직원을 고가치 타깃으로 간주할 것입니다. 안타깝게도 일단 RAT이 설치될 경우 실행 가능한 잠재적 사기 행위는 무궁무진합니다.”

출처:

https://thehackernews.com/2021/04/yikes-cybercriminals-flood-intrenet.html

'국내외 보안동향' 카테고리의 다른 글

| 유럽 기관 6곳의 SolarWinds Orion 소프트웨어 해킹돼 (0) | 2021.04.19 |

|---|---|

| 다양한 데스크톱 애플리케이션에서 원클릭 취약점 발견돼 (0) | 2021.04.16 |

| 공격자가 기기를 원격으로 해킹하도록 허용하는 새로운 왓츠앱 취약점 발견 (0) | 2021.04.15 |

| 구글 크롬, 실제 공격에 악용 중인 제로데이 익스플로잇 2개 패치해 (0) | 2021.04.15 |

| IcedID 악성코드 전달 위해 웹사이트 내 문의 기능 악용돼 (0) | 2021.04.14 |

댓글 영역