상세 컨텐츠

본문

腾讯安全威胁情报发现Outlaw僵尸网络新变种,爆破攻击SSH弱口令已有数月

Tencent Security Threat Intelligence Center는 최근 몇 달 동안 취약한 SSH(Secure Shell) 서버의 비밀번호를 해킹한 Outlaw 봇넷의 새로운 변종을 발견했습니다.

2018년 처음 발견된 Outlaw 공격 그룹은 인터넷에 연결된 리눅스 장비들을 겨냥해 SSH 브루트포스 공격을 수행하며 Perl 기반 Shellbot과 모네로 마이닝 트로이목마를 설치하는 것으로 알려져 있습니다.

Outlaw 봇넷은 이전에 Shellshock 취약점(CVE-2014-7169)을 악용해 Shellbot으로 불리기도 했습니다.

Shellbot 툴킷을 구성하는 IRC 백도어는 C&C 역할을 담당하며 Shellbot이 설치되고 실행된 이후 특정 IRC 채널로 피해자 장비를 연결합니다.

Perl 기반 IRC 백도어는 분산 서비스 거부(DDoS) 공격을 시작할 수 있으며 공격자는 암호 화폐 채굴을 통해 봇넷에서 수익을 창출할 수도 있습니다.

최근 Outlaw 봇넷에 의해 확산된 IRC 백도어 프로그램은 업데이트되었으며 피해는 여전히 SSH를 통해 확산되고 있는 것으로 알려졌습니다.

Outlaw 봇넷은 감염된 호스트를 제어하고 Rhobi 마이닝, 서비스 거부 공격, 추가 악성 프로그램 다운로드, 기타 임의 명령 실행 등 다양한 작업을 수행합니다.

또한 초기에 시스템을 감염시킨 뒤, 특정 IP 주소에서 더 많은 개방 포트에 대해 정찰 및 검색 기능을 확장하여 DDoS 공격을 시작할 수도 있습니다.

새로운 Outlaw 봇넷 변종의 공격은 몇 달 동안 계속되어 왔으며 취약한 SSH 비밀번호를 사용하는 서버가 표적이 될 가능성이 높은 것으로 나타났습니다.

Tencent Security는 2020년 7월 Outlaw 봇넷이 약 200만 개의 리눅스 서버를 감염시켜 제어하고 있는 사실을 발견했습니다.

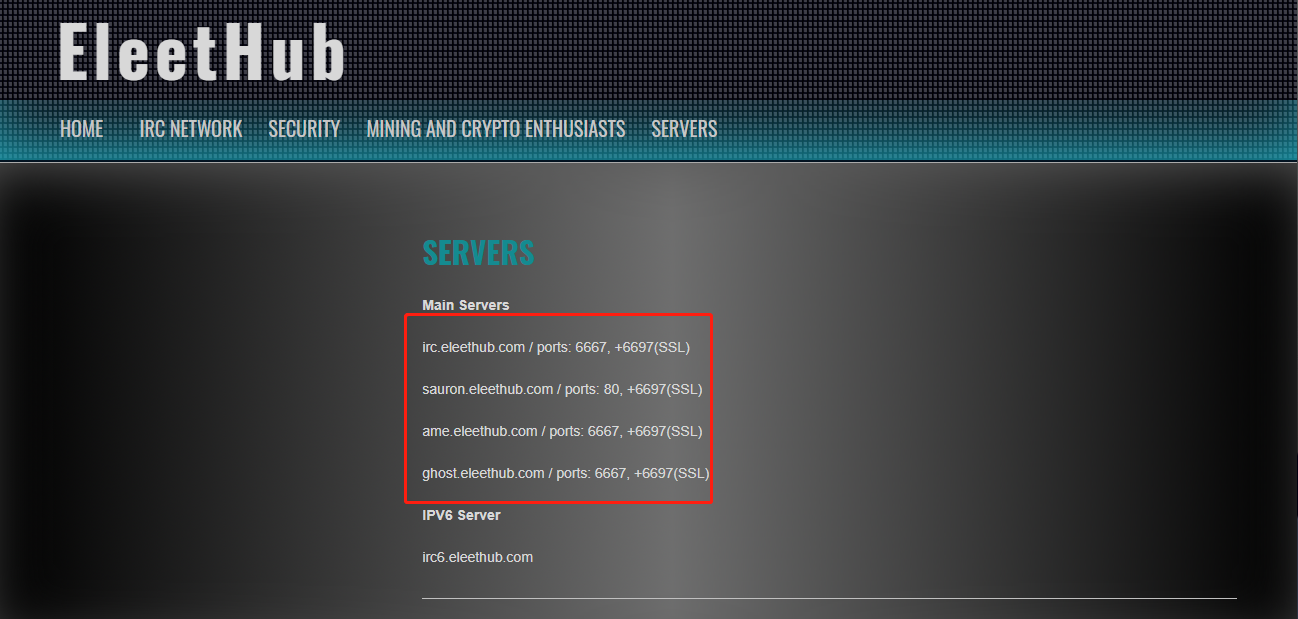

같은 기간, 중국 외의 다른 국가에서도 원격 제어를 위해 IRC 서버 (eleethub[.]COM) 시스템을 사용하는 Outlaw 제품군이 발견되었습니다.

현재, EleeHub[.com] 웹사이트는 완성되었고, 해커는 페이지를 통해 암호화, 마이닝, 네트워크 보안에 초점을 두고 있다고 공개적으로 밝혔습니다.

해커가 공개한 IRC 서버 목록은 다음과 같습니다.

텐센트 보안 전문가들의 분석 결과, 공격자는 무작위로 다수의 클라우드 호스트를 스캔하고 침입 활동을 수행했으며 공격 IP의 활동 기록은 수개월째 지속되고 있습니다.

이에 전문가들은 회사 서버의 SSH 비밀번호를 즉시 변경하고 트로이목마 모니터링을 통해 위험 항목을 제거할 것을 권장했습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 'Backdoor.Linux.Agent', 'Trojan.Downloader.Shell.Agent', 'Misc.Riskware.BitCoinMiner.Linux' 등으로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| SonicWall, 실제 공격에 악용 중인 제로데이 취약점 3개 패치해 (0) | 2021.04.21 |

|---|---|

| Wechat, 크로미움 익스플로잇 악용한 공격 받아 (0) | 2021.04.21 |

| HackBoss 클립보드 하이재커 통해 56만 달러 이상 수익 창출해 (0) | 2021.04.20 |

| Xcode 프로젝트를 통해 확산되는 XCSSET, M1 기반 Mac 기기 노려 (0) | 2021.04.20 |

| 산업용 시스템 이더넷/IP 스택에서 심각한 취약점 발견 (0) | 2021.04.19 |

댓글 영역