상세 컨텐츠

본문

안녕하세요. ESRC(시큐리티 대응센터)입니다.

최근 국내 중소기업 임직원 메일 계정을 사칭한 피싱 메일이 유포되고 있어 관련자들의 각별한 주의가 필요합니다.

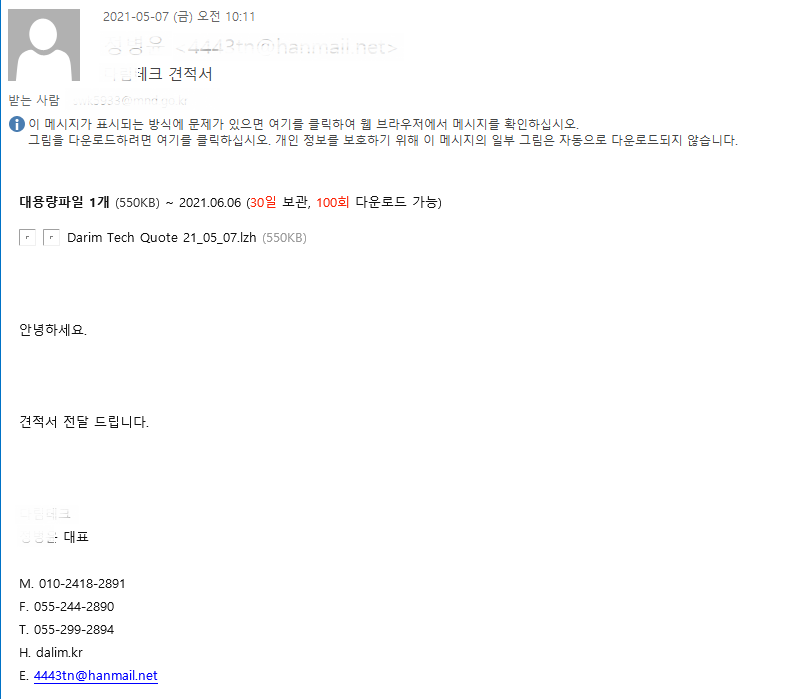

이번에 발견된 메일 중 지난 5월 7일에 발견된 메일은 경기 지역에 위치한 한 기계 제조업체의 임직원 이름과 이메일 계정을 사칭하였으며, 해당 업체명이 포함된 '00테크 견적서'라는 제목을 사용했습니다.

발신자로 사용된 직원 이름은 해당 기업명 구글 검색 결과 중 우선 순위가 높게 나타나는 LinkedIn 프로필을 통해 쉽게 확인할 수 있습니다. 또한 LinkedIn 프로필 상에 나타난 지역과 이메일에 포함된 연락처 지역 번호를 일치시킴으로써 신뢰도를 높였습니다. 메일에는 견적서를 전달 드린다는 내용과 함께 'Darim Tech Quote 21_05_07_lzh' 라는 이름의 대용량 첨부파일이 1개 포함되어 있습니다. 해당 파일은 다운로드 보관 기간과 다운로드 횟수가 제한되어 있어 상대적으로 빠른 기간 내에 수신자가 파일을 열람하도록 유도합니다. 해당 lzh 파일 내에는 Darim Tech Quote.exe 실행파일이 들어있어 파일 실행 시 LokiBot 악성코드가 설치됩니다.

Lokibot은 인포스틸러 악성코드로서 웹 브라우저, 메일 클라이언트, FTP 클라이언트 등 감염 PC에 설치된 다양한 프로그램들에서 크리덴셜 정보를 탈취하는 기능을 가지고 있습니다. Lokibot 페이로드를 자식프로세스에 인젝션하여 동작하며, 여러 종류의 수집 대상 프로그램에서 저장하고 있는 크리덴셜 정보를 탈취합니다.

아래는 C&C 서버로 데이터 전송 코드 일부입니다.

C&C 서버: 173.208.204.37

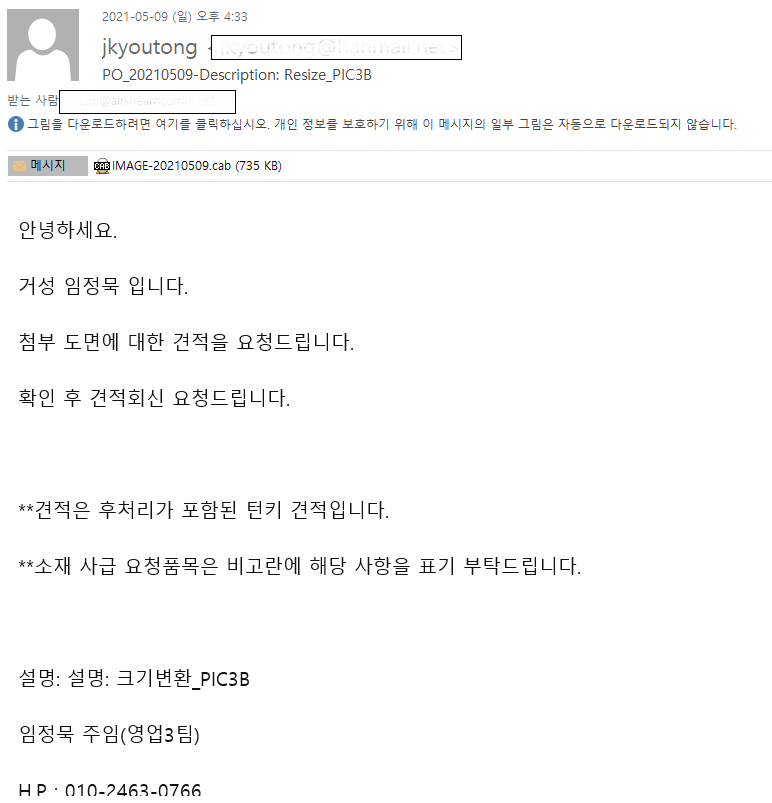

발견된 메일 중 5월 9일에 발견된 메일은 대전에 위치한 한 유통 업체를 사칭했으며, 날짜와 제품 설명으로 추정되는 문구가 포함된 'PO_20210509-Description: Resize_PIC3B'라는 제목을 사용했습니다.

발신자 이메일 계정은 해당 업체에서 실제로 사용하는 계정으로, 국내 유명 온라인 상거래 플랫폼에서 제공하는 업체 정보에 노출되어 있습니다. 해당 메일은 첨부 도면에 대한 견적을 요청드린다는 내용으로, 확인 후 견적 회신을 요청한다며 첨부파일을 열어보도록 유도합니다. 견적에 대한 상세한 설명뿐 아니라 파일 내 품목을 표기해달라는 요청을 추가함으로써, 수신자에게 파일 열람 필요성을 더욱 강조하는 수법을 사용했습니다. 'IMAGE-20210509.cab'라는 파일명을 가진 해당 첨부파일에는 IMAGE-20210509.exe 실행파일이 포함되어 있어 파일 실행 시, FormBook 악성코드가 설치됩니다.

FormBook 악성코드가 실행되면 시스템 정보, 브라우저 크리덴셜 정보, 현재의 화면 스크린샷, 시스템 종료/재시작, 추가 다운로드 기능들을 수행합니다. 또한 실행되는 악성코드는 분석 환경을 우회하기 위해 안티 디버깅, 프로세스 리스트, 로드된 모듈, 다계층 인젝션 등을 이용합니다.

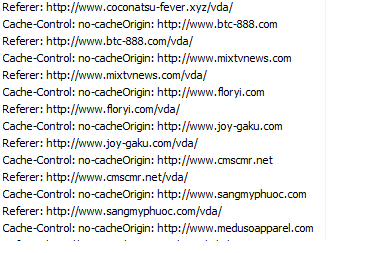

정보 전송 간, 아래는 ‘Formbook’ 악성코드에 랜덤으로 사용하는 URL 목록이며, 실제 유효한 C&C는 ‘www[.]emunmous[.]com/vda/’ 입니다.

C&C 서버: www[.]emunmous[.]com/vda/

따라서, 악성코드 감염을 방지하기 위해 출처가 불분명한 이메일의 첨부 파일 혹은 URL 클릭을 삼가야 하며, 백신의 최신화 및 정기적인 검사를 습관화해야 합니다.

현재 알약에서는 해당 악성코드를 ‘Spyware.LokiBot, Trojan.Agent.FormBook’ 탐지 명으로 진단하고 있으며, 관련 상세 분석보고서는 Threat Inside 웹서비스 구독을 통해 확인이 가능합니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| "Payment from your account." 제목으로 대량 유포 중인 혹스(Hoax)메일 주의!! (0) | 2021.05.11 |

|---|---|

| ESRC 주간 Email 위협 통계 (5월 첫째주) (0) | 2021.05.11 |

| 탈륨 조직, 2021년 외교부 재외공관 복무 관련 실태 조사 위장 공격 (0) | 2021.05.07 |

| 음성 메시지 내용을 위장한 피싱 메일 유포 주의!! (0) | 2021.05.04 |

| ESRC 주간 Email 위협 통계 (4월 넷째주) (0) | 2021.05.04 |

댓글 영역