상세 컨텐츠

본문

Researchers Warn of Facefish Backdoor Spreading Linux Rootkits

사이버보안 연구원들이 리눅스 시스템에서 사용자 로그인 자격 증명과 기기 정보를 훔치고 임의 명령을 실행하는 새로운 백도어를 발견했습니다.

이 악성코드는 Qihoo 360 NETLAB이 발견하였으며, “Facefish”라 명명되었습니다.

연구원들은 이에 대해 아래와 같이 언급했습니다.

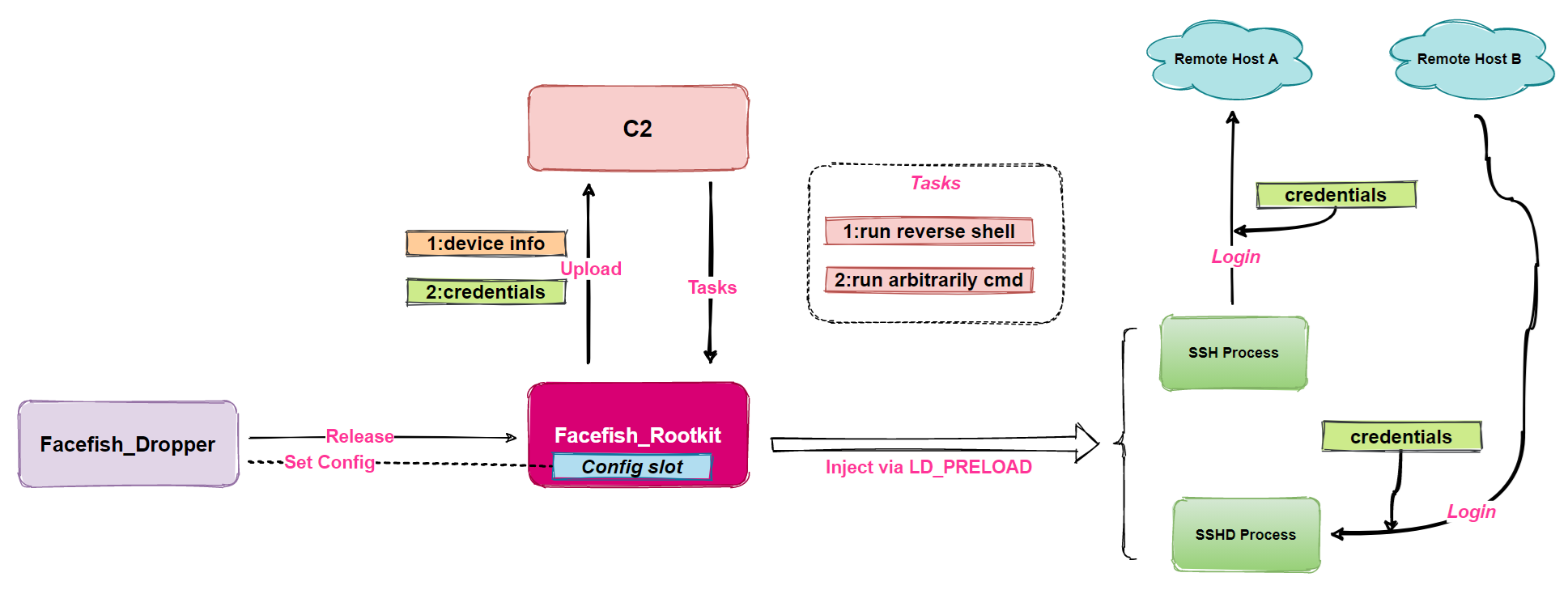

“Facefish는 드롭퍼와 루트킷으로 구성되어 있으며, 주요 기능은 루트킷 모듈이 결정합니다. 이 모듈은 Ring 3 레이어에서 동작하며 LD_PRELOAD 기능을 통해 로드되고 ssh/sshd 프로그램 관련 기능을 후킹하여 사용자의 로그인 자격 증명을 훔치며 일부 백도어 기능 또한 지원합니다.”

NETLAB의 연구는 지난 4월 26일 Juniper Networks에서 발표한 이전 연구를 기반으로 합니다. 해당 연구에서는 데이터 유출 기능을 포함한 SSH 임플란트를 주입하기 위해 Control Web Panel(CWP, 이전에는 CentOS Web Panel)을 노리는 공격 체인을 문서화했습니다.

Facefish는 원격 서버에서 드롭퍼("sshins")를 검색하기 위한 명령 인젝션으로 시작되는 다단계 감염 프로세스를 거칩니다. 이후 민감 정보를 수집 및 전송하는 루트킷을 설치하고, C2 서버에서 발행되는 추가 명령을 기다립니다.

공격자가 초기 진입에 악용한 정확한 취약점은 아직까지 밝혀지지 않았지만, Juniper는 CWP에 수십 가지 보안 문제가 있으며 소스코드의 암호화 및 난독화로 인해 어떤 CWP 버전이 이 공격에 취약한지 확인할 수 없었다고 밝혔습니다.

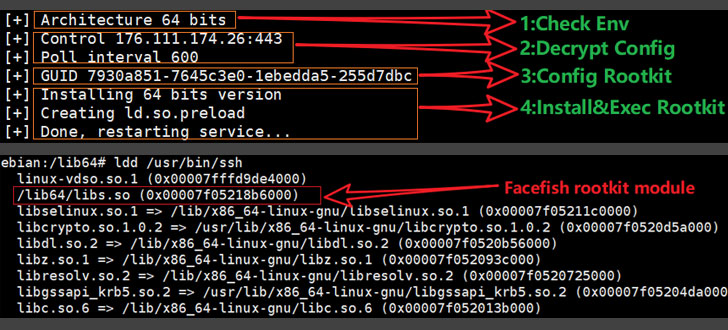

이 드롭퍼는 자체 작업 세트와 함께 드롭되며 런타임 환경을 탐지하고, C2 정보를 얻어내기 위해 구성 파일을 복호화하고, 루트킷을 구성하고 sshd(secure shell server process)에 이를 주입하여 루트킷을 시작합니다.

또한 Facefish는 0x2XX로 시작하는 명령을 통해 공개 키를 교환하고, C2 서버와의 통신 데이터를 암호화하기 위해 Blowfish를 사용하는 복잡한 통신 프로토콜 및 암호화 알고리즘을 사용합니다.

서버에서 보내는 C2 명령 중 일부는 아래와 같습니다.

0x300 – 훔친 자격 증명 정보 보고

0x301 – “uname” 명령의 세부 정보 수집

0x302 – 리버스 셸 실행

0x310 – 시스템 명령 실행

0x311 – bash 실행 결과 전송

0x312 – 호스트 정보 보고

NETLAB의 이러한 발견은 지난 2021년 2월 탐지된 ELF 샘플을 분석하던 중 이루어졌습니다. 해당 악성코드와 관련된 다른 IoC는 여기에서 확인하실 수 있습니다.

현재 이스트시큐리티 알약(ALYac)에서는 해당 악성코드 샘플을 ’Trojan.Linux.Agent’로 탐지 중입니다.

출처:

https://thehackernews.com/2021/05/researchers-warn-of-facefish-backdoor.html

https://blog.netlab.360.com/ssh_stealer_facefish_en/

https://blogs.juniper.net/en-us/threat-research/linux-servers-hijacked-to-implant-ssh-backdoor

'국내외 보안동향' 카테고리의 다른 글

| 마이크로소프트 PatchGuard를 우회하는 새로운 공격 고안돼 (0) | 2021.06.01 |

|---|---|

| 패치되지 않은 Microsoft Exchange 서버를 노리는 새로운 Epsilon Red 랜섬웨어 발견 (0) | 2021.05.31 |

| 새로운 애플 M1 칩에 영향을 미치는 패치 불가 취약점인 M1RACLES 발견 (0) | 2021.05.28 |

| 캐나다 포스트, 공급 업체가 랜섬웨어 공격 받은 후 데이터 유출 피해 입어 (0) | 2021.05.28 |

| 벨기에 내무부, 정교한 사이버 공격 받았다고 밝혀 (0) | 2021.05.27 |

댓글 영역