상세 컨텐츠

본문

New Evil Corp ransomware mimics PayloadBin gang to evade US sanctions

새로운 PayloadBIN 랜섬웨어가 Evil Corp 사이버 범죄 조직에 의해 제작됐으며, 미 재무부의 해외 자산 통제실(OFAC)의 제재를 피하기 위해 리브랜딩한 것으로 밝혀졌습니다.

Indrik Spider, Dridex 공격 그룹으로도 알려진 Evil Corp는 ZeuS 봇넷의 제휴 파트너로 시작되었습니다. 시간이 지남에 따라, 이들은 피싱 이메일을 통해 뱅킹 트로이목마이자 다운로더인 Dridex를 배포하는데 중점을 둔 그룹을 구성했습니다.

사이버 그룹들이 수익성 높은 랜섬웨어 공격으로 전환하기 시작하면서, Evil Corp는 해킹된 기업 네트워크에서 Dridex 악성코드를 통해 전달되는 ‘BitPaymer’라는 랜섬웨어 작전을 시작했습니다.

지난 2019년 미 정부의 제재를 받은 랜섬웨어 협상 회사는 재무부의 벌금이나 법적 조치를 피하기 위해 Evil Corp 랜섬웨어 공격에 대한 랜섬머니 지불을 거부했습니다.

Evil Corp는 이러한 제재를 피하기 위해 랜섬웨어 작전의 이름을 WastedLocker, Hades, Phoenix 등으로 변경하기 시작했습니다.

Evil Corp, 'payload bin' 해킹 그룹으로 가장해

Babuk 랜섬웨어 그룹은 워싱턴 DC의 메트로폴리탄 경찰서를 해킹하고 암호화되지 않은 데이터를 훔친 후, 랜섬웨어 암호화를 중단하고 데이터 탈취 및 강탈에 집중한다고 밝혔습니다.

5월 말, Babuk의 데이터 유출 사이트는 아래와 같이 새로운 그룹인 ‘payload bin’으로 리브랜딩하여 사이트의 디자인을 교체했습니다.

<Payload Bin 사이트로 변경된 Babuk Tor 사이트>

지난 6월 3일, Bleeping Computer는 PayloadBIN이라는 새로운 랜섬웨어 샘플을 발견했으며, 즉시 Babuk 랜섬웨어 조직의 리브랜딩 버전과 관련이 있다고 추측했습니다.

랜섬웨어가 설치되면 아래와 같이 파일을 암호화한 후 '.PAYLOADBIN' 확장자를 추가합니다.

<PayloadBIN으로 암호화된 파일>

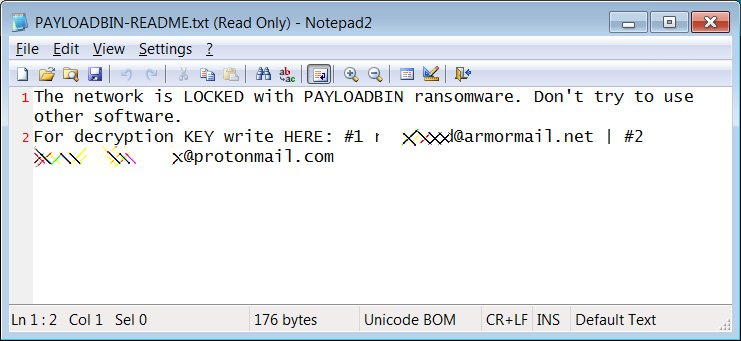

또한 랜섬노트의 이름은 'PAYLOADBIN-README.txt'이며, 피해자의 “네트워크가 PAYLOADBIN 랜섬웨어로 잠겼습니다”라는 메시지를 포함하고 있습니다.

<PayloadBIN의 랜섬노트>

샘플을 발견한 후, Bleeping Computer는 Babuk이 랜섬웨어 운영을 그만두고 새로운 이름으로 변경한 의도에 대해 거짓말을 한다고 생각했습니다.

하지만 PayloadBIN 랜섬웨어를 분석한 후, Emsisoft의 Fabian Wosar와 ID Ransomware의 Michael Gillespie는 이 랜섬웨어가 Evil Corp의 이전 랜섬웨어 작업을 수정하여 제작한 것임을 확인했습니다.

Wosar는 이들이 제재되지 않는 해킹 그룹을 사칭하기 위해 이와 같은 작업을 수행한 것이라 추측했습니다.

이제 이 랜섬웨어는 제재된 해킹 그룹인 Evil Corp의 작업으로 분류되기 때문에, 대부분의 랜섬웨어 협상 회사는 PayloadBIN 랜섬웨어의 피해자에 대한 지불을 돕지 않을 것으로 보입니다.

현재 이스트시큐리티 알약(ALYac)에서는 해당 악성코드 샘플을 ’Trojan.GenericKD.46428899’로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| RockYou2021: 84억 건의 비밀번호 온라인에 유출돼 (0) | 2021.06.08 |

|---|---|

| 실제 공격에서 발견된 새로운 BlackCocaine 랜섬웨어 (0) | 2021.06.07 |

| Cisco, WebEX, SD-WAN, ASR 5000 소프트웨어 내 심각도 높은 취약점 패치 (0) | 2021.06.04 |

| Realtek RTL8170C Wi-Fi 모듈에서 무선 통신 하이재킹을 허용하는 취약점 발견 (0) | 2021.06.04 |

| 후지필름, 랜섬웨어 추정 공격 이후 네트워크 중단시켜 (0) | 2021.06.03 |

댓글 영역