상세 컨텐츠

본문

Critical ThroughTek Flaw Opens Millions of Connected Cameras to Eavesdropping

지난 화요일, 미 CISA에서 ThroughTek의 소프트웨어 개발 키트(SDK)에 존재하는 치명적인 소프트웨어 공급망 취약점에 대한 권고를 발표했습니다. 이 취약점이 악용될 경우 공격자가 오디오 및 비디오 스트림에 대한 부적절한 접근 권한을 얻을 수 있는 것으로 나타났습니다.

CISA는 권고를 통해 아래와 같이 밝혔습니다.

“이 취약점을 성공적으로 악용할 경우, 공격자는 카메라 오디오/비디오 피드를 포함한 민감 정보에 무단으로 접근할 수 있게 됩니다.”

ThroughTek의 P2P SDK는 IP 카메라, 아기 및 펫 모니터링 카메라, 스마트홈 가전, 인터넷을 통해 미디어 콘텐츠로 원격 접근을 지원하는 센서 등 영상 감시 또는 오디오/비디오 전송 기능을 포함한 IoT 기기에서 광범위하게 사용됩니다.

CVE-2021-32934로 등록되었으며 CVSS 점수 9.1점을 기록한 이 취약점은 ThroughTek P2P 제품 버전 3.1.5 및 이전 버전과 nossl 태그가 포함된 SDK 버전에 영향을 미치며, 로컬 기기와 ThroughTek 서버 간에 데이터를 전송할 때 보호가 부족하기 때문에 발생합니다.

이 취약점은 2021년 3월 Nozomi Network에서 제보하였으며, 취약한 보안 카메라를 사용할 경우 민감한 비즈니스, 생산, 직원 정보가 노출되어 중요 인프라 운영자를 위험에 빠트릴 수 있다고 밝혔습니다.

“ThroughTek에서 사용한 [P2P] 프로토콜은 보안 키 교환을 하지 않으며, 대신 고정 키를 기반으로 한 난독화 체계를 사용합니다. 이 트래픽은 인터넷을 통과하기 때문에, 여기에 접근이 가능한 공격자는 오디오/비디오 스트림을 재구성 할 수 있게 됩니다.”

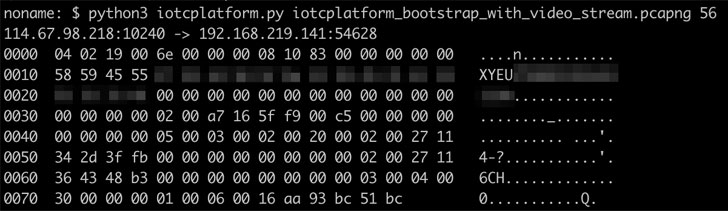

연구원들은 이 취약점을 입증하기 위해 네트워크 트래픽의 on-the-fly 패킷의 난독화를 해제하는 PoC 익스플로잇을 공개했습니다.

ThroughTek은 SDK 3.1.10 및 이후 버전을 사용하는 OEM 측에 AuthKey와 DTLS를 활성화하고, SDK 3.1.10 이전 버전을 사용할 경우 라이브러리를 3.3.1.0 또는 3.4.2.0으로 업그레이드 하고 AuthKey/DTLS를 활성화할 것을 권장했습니다.

이 취약점은 소비자 등급 보안 카메라 및 IoT 기기용 OEM 다수의 공급망의 일부인 소프트웨어 컴포넌트에 영향을 미칩니다. 따라서 이를 악용할 경우 기기의 보안을 효과적으로 우회해 공격자가 기밀 오디오 및 비디오 스트림에 접근해 이를 열람하도록 허용할 수 있습니다.

연구진은 이와 관련하여 아래와 같이 밝혔습니다.

“ThroughTek의 P2P 라이브러리는 여러 공급 업체에서 수년에 걸쳐 다양한 기기에 통합했기 때문에, 제 3자가 취약한 제품을 추적하는 것은 사실상 불가능합니다.”

출처:

https://thehackernews.com/2021/06/critical-throughtek-flaw-opens-millions.html

https://us-cert.cisa.gov/ics/advisories/icsa-21-166-01

https://www.nozominetworks.com/blog/new-iot-security-risk-throughtek-p2p-supply-chain-vulnerability/

'국내외 보안동향' 카테고리의 다른 글

| CVS Health의 기록 10억 건 이상, 온라인에 유출돼 (0) | 2021.06.18 |

|---|---|

| 자경단 악성코드, 피해자의 불법 복제 소프트웨어 다운로드 차단해 (0) | 2021.06.18 |

| 우크라이나 경찰, Clop 랜섬웨어 관련 사이버 범죄자 체포해 (0) | 2021.06.17 |

| 팔로우하지 않은 사용자의 비공개, 아카이브 게시물/스토리를 확인할 수 있는 인스타그램 취약점 수정 (0) | 2021.06.16 |

| Paradise 랜섬웨어 소스코드, 해킹 포럼에 공개돼 (0) | 2021.06.16 |

댓글 영역