상세 컨텐츠

본문

Phishing attack's unusual file attachment is a double-edged sword

공격자들이 보안 소프트웨어를 우회하기 위해 ‘양날의 검’으로 작용하는 특이한 첨부파일을 사용하고 있는 것으로 나타났습니다.

이메일 게이트웨이와 보안 소프트웨어가 점점 더 발전하고 끊임없이 변화하는 피싱 캠페인에 적응함에 따라, 공격자들은 탐지를 피하기 위해 보다 특이한 파일 형식을 사용하기 시작했습니다.

기존에는 피싱 사기에 이메일 첨부파일로는 잘 사용되지 않는 ISO 파일이나 TAR 파일이 이용되었습니다.

하지만 공격자들이 새롭고 특이한 첨부파일을 사용하기 시작함에 따라, 사이버 보안 회사들은 이를 차단하기 위한 기능을 추가했습니다.

보안 우회 위해 WIM 사용해

Trustwave의 연구원들은 보고서를 통해 공격자가 WIM(Windows Imaging Format) 첨부파일을 통해 Agent Tesla 원격 액세스 트로이 목마를 배포하는 방식에 대해 설명했습니다.

Trustwave의 보안 연구원인 Diana Lopera는 보고서를 통해 아래와 같이 밝혔습니다.

“샘플에서 수집한 모든 WIM 파일에는 Agent Tesla 악성코드가 포함되어 있었습니다. 이 위협은 .NET으로 작성된 원격 액세스 트로이목마(RAT)로, 해킹된 시스템을 완전히 제어할 수 있으며 HTTP, SMTP, FTP, Telegram을 통해 데이터를 유출할 수 있습니다.”

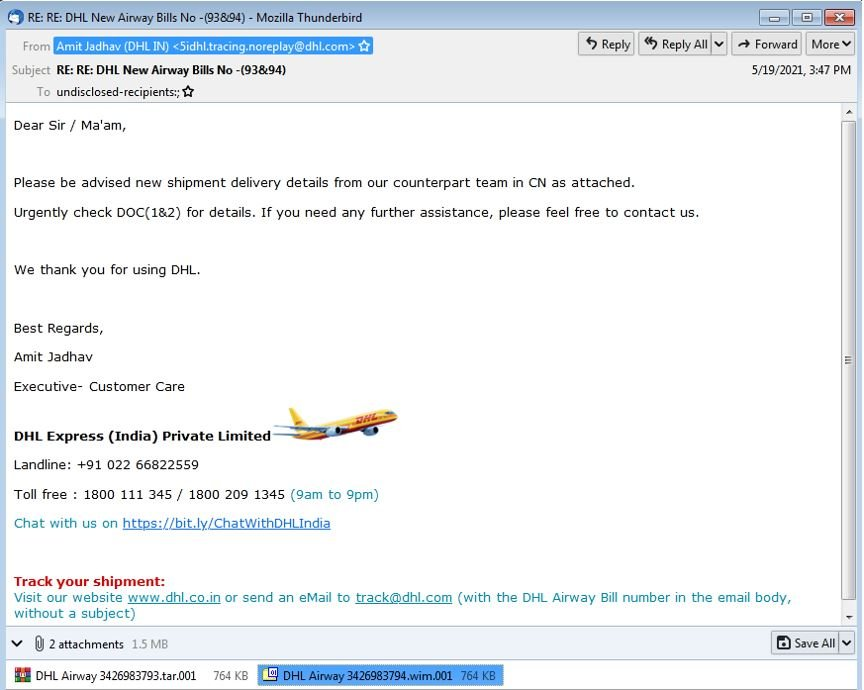

이러한 캠페인은 아래와 같이 DHL 또는 Alpha Trans의 배송 정보인 것으로 위장한 피싱 이메일을 통해 시작됩니다.

<WIM 파일을 배포하는 피싱 이메일>

이메일에는 보안 소프트웨어를 우회하도록 설계된 .WIM 첨부파일(.wim 또는 .wim.001)이 포함되어 있었습니다.

WIM(Windows Imaging Format) 파일은 마이크로소프트가 윈도우 비스타 이상 OS의 배포를 지원하기 위해 개발한 파일 기반 디스크 이미지 포맷입니다.

WIM 파일은 배포를 용이하게 하기 위해 드라이브 내 파일 및 폴더 전체를 단일 파일로 패킹하는데 사용됩니다.

아래에서 확인할 수 있듯, 이 WIM 첨부파일 중 하나를 hex 편집기에서 오픈할 경우 실행파일이 포함된 것을 명확히 확인할 수 있습니다.

<WIM 첨부파일의 hex 에디팅>

WIM 파일은 탐지될 가능성이 적지만, 윈도우는 WIM 파일을 여는 기본 메커니즘을 제공하지 않기 때문에 이를 사용하는 피싱 캠페인에게는 큰 문제가 됩니다.

따라서 사용자가 윈도우에서 해당 첨부파일을 오픈하려 시도하면, 아래와 같이 파일을 오픈할 프로그램을 선택하라는 메시지가 표시됩니다.

<윈도우에서 WIM 파일 오픈>

수신자가 이러한 파일 포맷을 오픈하기 위해서는 7-zip과 같은 프로그램을 사용해 파일의 압축을 해제해 내부에 있는 파일을 더블클릭 해야합니다.

<7-zip을 이용한 WIM 파일 추출>

특이한 첨부파일, 양날의 검으로 작용해

특이한 첨부파일을 사용할 경우 일부 보안 필터를 우회할 수 있지만, 공격자에게는 양날의 검이 될 수도 있습니다.

해당 첨부파일을 열기 위해서는 7-zip과 같은 특수 프로그램을 설치해 압축을 해제해야 하는데, 이러한 노력을 기울이지 않는 수신자는 파일을 열 수 없기 때문입니다.

“악성코드를 특이한 압축 파일 포맷으로 캡슐화하는 것은 게이트웨이 및 스캐너를 우회하는 흔한 방법 중 하나입니다. 하지만 이러한 전략은 또 다른 장애물을 만듭니다. 타깃 시스템이 해당 파일 포맷을 인식하거나, 최소한 압축을 해제하고 파일을 처리할 수 있는 툴이 있어야합니다.”

“더욱 인기있는 .IMG, .ISO 디스크 이미지 파일과는 달리, WIM 파일은 윈도우의 기본 제공 기능에서 지원하지 않습니다. 또한 인기있는 압축 유틸리티인 WinRAR과 WinZip 등은 WIM 디스크 이미지 파일을 인식하지 않습니다. WIM 파일은 널리 사용되는 7-Zip 유틸리티를 통해 처리할 수 있습니다.”

보안 이메일 게이트에서는 이러한 첨부파일을 이미 차단하기 시작했거나, 곧 차단할 것입니다. 그럼에도 WIM 파일이 첨부된 이메일을 발견할 경우 간단히 메일을 제거하면 됩니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| Cisco ASA, PoC 익스플로잇 공개된 후 공격자의 타깃 돼 (0) | 2021.06.28 |

|---|---|

| Zyxel, 고객에 기업 방화벽과 VPN 장치를 노리는 공격 경고해 (0) | 2021.06.25 |

| SonicWall, 제로데이 공격에 사용된 VPN 취약점 일부 패치하지 않아 (0) | 2021.06.24 |

| VMware, Carbon Black App Control의 인증 우회 취약점 수정 (0) | 2021.06.24 |

| 패치되지 않은 리눅스 ‘Pling Store’ 플랫폼의 공급망 취약점 발견 (0) | 2021.06.23 |

댓글 영역