상세 컨텐츠

본문

Turns Out That Low-Risk iOS Wi-Fi Naming Bug Can Hack iPhones Remotely

새로운 연구에 따르면, 아이폰의 네트워킹 기능을 사용할 수 없는 상태로 만드는 것으로 알려진 Wi-Fi 네트워크 네이밍 취약점이 사실은 원격 코드 실행을 허용했으며, 올해 초 애플에서 이를 조용히 수정한 것으로 나타났습니다.

지난달 공개된 이 서비스 거부 취약점은 iOS가 SSID 입력과 관련된 문자열 포맷을 처리하는 방식에 존재하며, "%p%s%s%s%s%n"과 같이 % 기호가 있는 무선 AP에 연결된 모든 최신 아이폰에서 충돌을 유발합니다.

네트워크 설정을 리셋해 문제를 해결 가능하지만, 애플은 iOS 14.7 업데이트에서 개발자와 공개 베타 테스터가 사용할 수 있는 패치를 푸시할 것으로 예상됩니다.

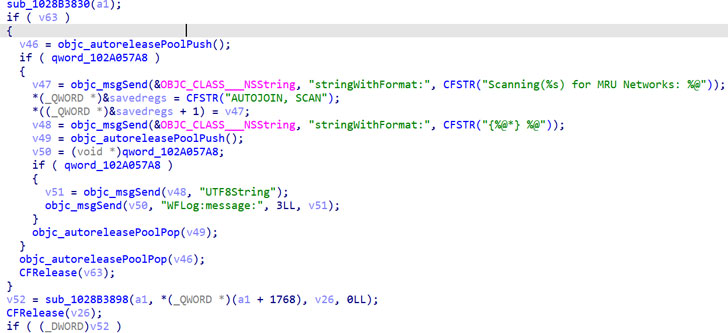

하지만 ZecOps의 연구원들은 Wi-Fi 핫스팟의 이름으로 문자열 "%@"을 붙여 원격 코드 실행(RCE)을 위해 해당 취약점을 악용할 수 있다는 것을 발견했습니다.

ZecOps는 이 이슈를 “WiFiDemon”이라 명명했습니다. 이는 공격자가 사용자와의 아무런 상호작용 없이도 악용이 가능한 ‘제로클릭’ 취약점이지만, Wi-Fi 네트워크에 자동으로 연결하는 설정이 활성화되어 있어야 합니다. 하지만 해당 설정은 기본으로 활성화되어 있습니다.

연구원들은 이에 대해 아래와 같이 설명했습니다.

“Wi-Fi가 켜져 있는 한 이 취약점이 트리거될 수 있습니다. 사용자가 기존 Wi-Fi 네트워크에 연결된 경우, 공격자는 또 다른 공격을 실행해 해당 기기를 연결 해제 시킨 후 이 제로클릭 공격을 실행할 수 있습니다. 이 제로클릭 취약점은 매우 강력합니다. 악성 AP가 비밀번호로 보호되어 있으며 사용자가 Wi-Fi에 연결하지 않을 경우, 디스크에는 아무것도 저장되지 않습니다. 악성 AP를 종료한 후에도 사용자의 Wi-Fi는 정상적으로 동작할 것이며, 해당 사용자는 자신이 공격당했다는 사실도 알아채기 힘들 것입니다.”

iOS 14.0, iOS 14.3 이전의 모든 iOS 버전은 이 원격 코드 실행 공격에 취약한 것으로 확인되었으며, 애플은 iOS 14.4 업데이트를 통해 2021년 1월 이 문제를 조용히 패치했습니다. 이 취약점은 CVE 번호가 등록되지 않은 상태입니다.

출처:

https://thehackernews.com/2021/07/turns-out-that-low-risk-ios-wi-fi.html

'국내외 보안동향' 카테고리의 다른 글

| HP, 삼성, 제록스 프린터 수백만 대에 영향을 미치는 보안 취약점 발견 (0) | 2021.07.21 |

|---|---|

| 새로운 브루트포스 툴 활용한 리눅스 크립토재킹 공격 (0) | 2021.07.20 |

| Hellokitty 랜섬웨어, 취약한 SonicWall 기기 노려 (0) | 2021.07.19 |

| Linux Netfilter 권한상승 취약점(CVE-2021-22555) 주의! (0) | 2021.07.19 |

| 새로운 윈도우 프린트 스풀러 내 제로데이 취약점 발견 (0) | 2021.07.19 |

댓글 영역