상세 컨텐츠

본문

SynAck ransomware releases decryption keys after El_Cometa rebrand

SynAck 랜섬웨어 그룹이 El_Cometa 그룹으로 리브랜딩한 후 마스터 복호화 키를 공개한 것으로 나타났습니다.

랜섬웨어가 파일을 암호화할 때, 보통 피해자의 기기에 암호화 키를 생성한 후 마스터 암호화 키를 사용하여 해당 키를 암호화합니다. 암호화된 키는 암호화된 파일 또는 랜섬노트 내부에 포함되어 있으며, 랜섬웨어 운영자가 가지고 있는 마스터 복호화 키(개인키)를 통해서만 복호화가 가능합니다.

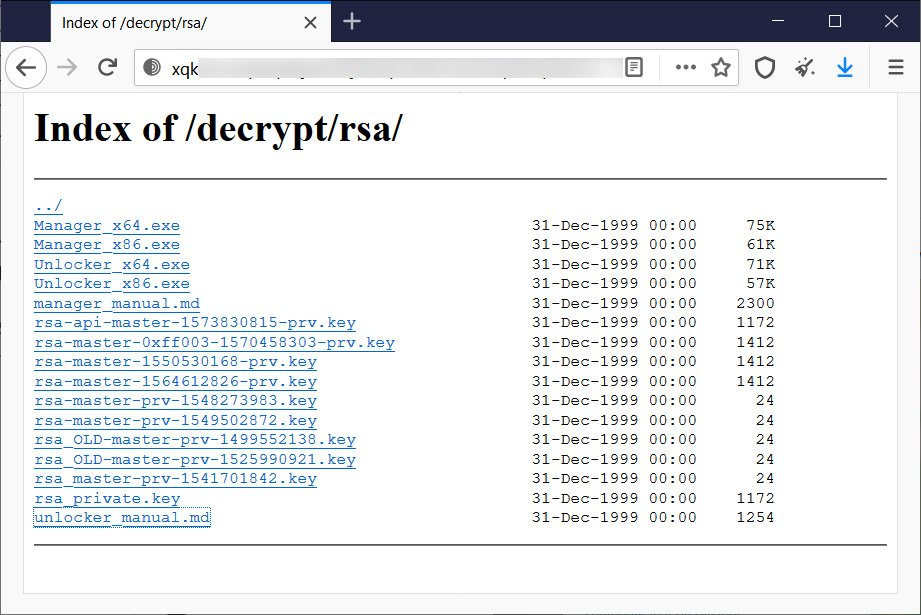

SynAck 랜섬웨어는 마스터키, 복호화 툴, 마스터키 사용 매뉴얼을 자신의 유출 사이트 및 사이버 보안 뉴스 사이트인 TheRecord 측에 공유했습니다.

<El_Cometa 유출 사이트에 공개된 마스터 복호화 키>

TheRecord는 키를 받은 후 랜섬웨어 전문가인 Michael Gillespie에게 이를 공유했습니다. 연구원은 해당 키의 진위여부를 확인했으며 피해자가 무료로 파일을 해독할 수 있도록 SynAck 복호화 툴을 개발할 예정입니다.

Emsisoft CTO인 Fabian Wosar는 Bleeping Computer 측에 해당 아카이브에 마스터 복호화 키가 총 16개가 포함되어 있다고 밝혔습니다.

마스터 키, El_Cometa로 리브랜딩된 후 공개돼

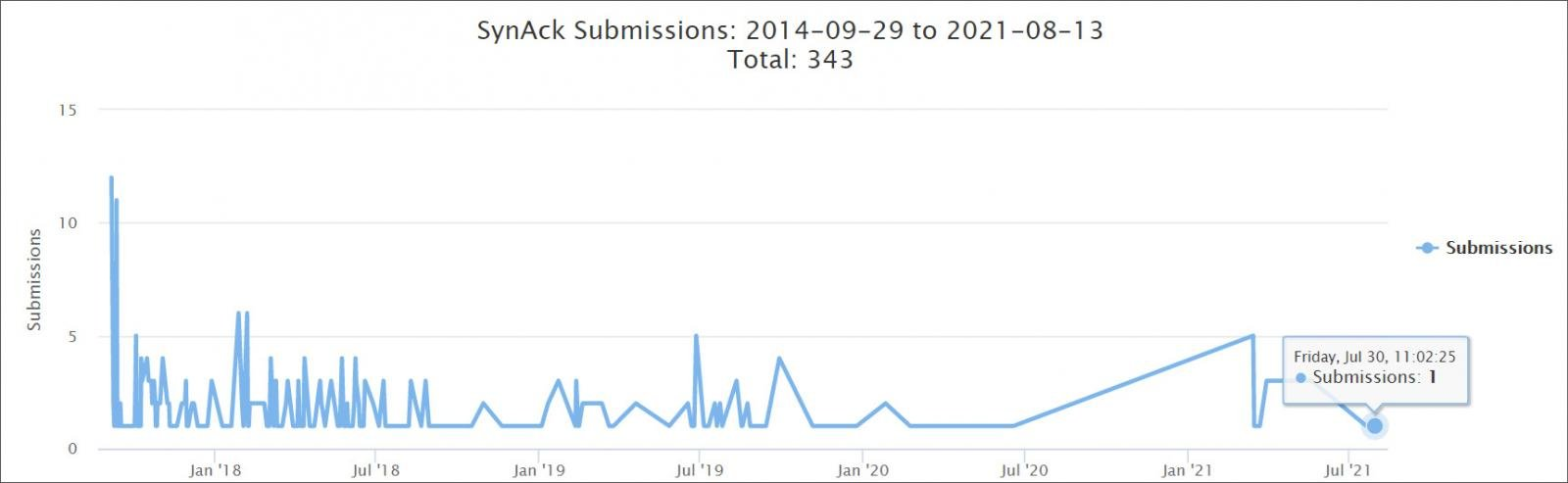

SynAck 랜섬웨어는 2017년 8월, 9월부터 활동을 시작했지만, 크게 활발하지는 않았습니다. 이들은 2018년 가장 많이 활동했으나 2019년 말부터 서서히 줄어들었습니다.

<ID Ransomware의 SynAck 피해자 등록 추이>

2021년 7월, 해당 랜섬웨어 그룹은 El_Cometa로 그룹 이름을 변경한 후 서비스형 랜섬웨어(RaaS)로 전향했습니다. 이후 기업 네트워크를 해킹해 랜섬웨어를 배포할 협력 파트너를 모집하기 시작했습니다.

<El_Cometa 랜섬웨어 데이터 유출 사이트>

랜섬웨어 운영자가 마스터 복호화 키를 공개하는 것이 흔한 일은 아닙니다. 랜섬웨어 운영이 중단되거나, 새 이름으로 브랜드를 변경했을 때 종종 공개되는 일이 있었습니다.

과거 마스터 복호화 키를 공개한 다른 랜섬웨어에는 Avaddon, TeslaCrypt, Crysis, AES-NI, Shade, FilesLocker, Ziggy, FonixLocker가 있습니다.

출처:

https://therecord.media/synack-ransomware-gang-releases-decryption-keys-for-old-victims/

'국내외 보안동향' 카테고리의 다른 글

| Ford 웹사이트의 정보 노출 취약점(CVE-2021-27653) 주의! (0) | 2021.08.17 |

|---|---|

| Exchange 원격코드실행 취약점 ProxyShell 주의! (0) | 2021.08.17 |

| Trend Micro, 자사 제품에 대한 제로데이 공격 경고해 (0) | 2021.08.13 |

| 마이크로소프트, 윈도우 Print Spooler RCE 제로데이 취약점 경고해 (0) | 2021.08.13 |

| Magniber 랜섬웨어, 윈도우 서버 감염에 PrintNightmare 취약점 악용해 (0) | 2021.08.13 |

댓글 영역