상세 컨텐츠

본문

FIN8 group used a previously undetected Sardonic backdoor in a recent attack

금전을 노리는 공격자인 FIN8이 이전에 탐지되지 않은 새로운 Sardonic이라는 백도어를 사용하기 시작한 것으로 나타났습니다.

이 새로운 백도어는 사이버 보안 회사인 Bitdefender의 연구원이 익명의 미국 금융 기관을 노린 FIN8의 실패한 공격을 조사하던 중 발견되었습니다.

Sardonic은 탐지를 피하기 위해 다양한 기능을 지원하는 정교한 백도어입니다. 전문가에 따르면 Sardonic은 아직 개발 중인 프로젝트이며, 여러 컴포넌트를 포함하고 있으며 그중 일부는 공격 직전에 컴파일되었습니다.

FIN8 그룹은 2016년부터 활동했으며 PUNCHTRACK 및 BADHATCH와 같은 알려진 악성코드를 통해 PoS 시스템을 감염시킨 후 지불 카드 데이터를 탈취합니다.

이 그룹의 활동은 1년 이상의 공백 기간을 거친 후 지난 3월 포착되었습니다. 해당 그룹은 미국, 캐나다, 남아프리카 공화국, 푸에르토리코, 파나마, 이탈리아의 보험, 소매, 기술, 화학 산업 조직을 집중적으로 노립니다.

해당 그룹은 BitDefender가 조사한 가장 최근 공격에서 타깃 네트워크 정찰을 통해 공격에 사용할 정보를 수집하고 측면 이동, 권한 상승을 수행했습니다. 또한 이들은 BADHATCH 백도어를 사용했습니다.

Bitdefender는 보고서를 통해 아래와 같이 밝혔습니다.

"BADHATCH 로더는 합법적인 sslip.io 서비스를 사용하여 104.168.237[.]21 IP 주소에서 다운로드한 PowerShell 스크립트를 통해 배포되었습니다. 이는 정찰, 측면 이동, 권한 상승, 그리고 아마도 영향을 미치는 단계에서 사용되었습니다. 권한 상승 및 측면 이동을 계속하기 위해 도메인 컨트롤러에 Sardonic 백도어를 배포하려는 시도가 여러 번 발견되었지만, 해당 악성 명령줄은 차단되었습니다. 우리는 이러한 고가치 타깃에서 BADHATCH의 흔적을 찾지 못했습니다. 하지만 일부 아티팩트에서 공격자가 두 백도어를 모두 배포하려 시도한 것으로 보이는 SQL 서버 하나를 식별했습니다."

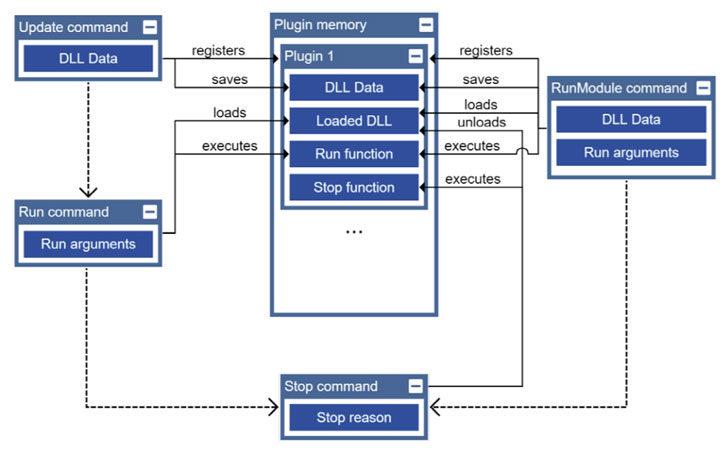

Sardonic은 C++로 작성되었으며 운영자가 시스템 정보를 수집하고 임의의 명령을 실행하며 추가 플러그인을 로드 및 실행할 수 있습니다.

보안 전문가들은 금융 관련 악성코드의 영향을 최소화하기 위해 아래와의 조치를 취할 것을 권장했습니다.

- 직원/손님이 사용하는 POS 네트워크 분리

- 직원들이 피싱 이메일을 식별할 수 있도록 사이버 보안 인식 교육 수행

- 이메일 보안 솔루션을 통해 악성 또는 의심스러운 첨부 파일을 자동으로 삭제

- 위협 인텔리전스를 기존 SIEM 또는 관련 침해 지표에 대한 보안 제어와 통합하기

- 전담 보안 팀이 없는 중소기업은 관리형 탐지 및 대응 제공업체에 보안 운영을 아웃소싱하기

현재 알약에서는 해당 악성코드 샘플에 대해 ’Trojan.Agent.Casdet’으로 탐지 중입니다.

출처:

https://securityaffairs.co/wordpress/121446/cyber-crime/fin8-sardonic-backdoor.html

'국내외 보안동향' 카테고리의 다른 글

| VMware, vRealize Operations의 심각도가 높은 4가지 취약점 해결해 (0) | 2021.08.27 |

|---|---|

| 7월에 발견된 Kaseya Unitrend의 제로데이 취약점 중 2개 수정돼 (0) | 2021.08.27 |

| F5의 BIG-IP 네트워킹 장치에서 발견된 권한 상승 취약점(CVE-2021-23031) 주의!! (0) | 2021.08.26 |

| 미국의 컴퓨터 소매점을 노리는 새로운 SideWalk 백도어 발견 (0) | 2021.08.26 |

| Triada 트로이목마를 설치하는 수정된 안드로이드용 WhatsApp 버전 발견 (0) | 2021.08.25 |

댓글 영역