상세 컨텐츠

본문

Cybercriminal sells tool to hide malware in AMD, NVIDIA GPUs

사이버 범죄자들이 해킹된 시스템의 GPU에서 코드를 실행할 수 있는 악성코드를 통한 공격을 수행하고 있는 것으로 나타났습니다.

이 방법은 새로운 것은 아니며 이전에 데모 코드가 공개된 적이 있지만, 해당 프로젝트는 지금까지 학계에서만 발표되었거나 불완전하고 정제되지 않은 상태였습니다.

이달 초, 해당 악성코드의 개념 증명 코드(PoC)가 해커 포럼에서 판매되었으며, 범죄자는 그들의 공격을 더욱 정교하게 만들 수 있게 되었습니다.

악성코드, 인텔, AMD, Nvidia GPU에서 테스트 돼

한 해커 포럼에 시스템 RAM을 스캐닝하는 보안 솔루션으로부터 악성코드를 안전하게 보호하는 기술에 대한 PoC를 판매한다는 글이 게시되었습니다.

판매자는 GPU 메모리 버퍼를 사용하여 악성코드를 저장하고, 해당 위치에서 이를 실행한다는 것만 밝혔습니다.

해당 프로젝트는 다양한 프로세서, GPU에서 코드를 실행하기 위해 OpenCL 2.0 및 이후 버전을 지원하는 윈도우 시스템에서만 동작하는 것으로 나타났습니다.

게시물 작성자는 해당 코드를 Intel(UHD 620/630), Radeon(RX 5700), GeForce(GTX 740M, GTX 1650)에서 테스트했다고 밝혔습니다.

해당 공지는 8월 8일 게시되었으며 약 2주 후인 8월 25일, 판매자는 해당 PoC가 이미 판매되었다고 밝혔습니다. 판매가는 별도로 공개하지 않았습니다.

해당 해커 포럼의 또 다른 회원은 6년 된 리눅스 기반 GPU 루트킷용 PoC인 JellyFish를 예로 들며 GPU 기반 악성코드는 과거에도 이미 존재했다고 밝혔습니다.

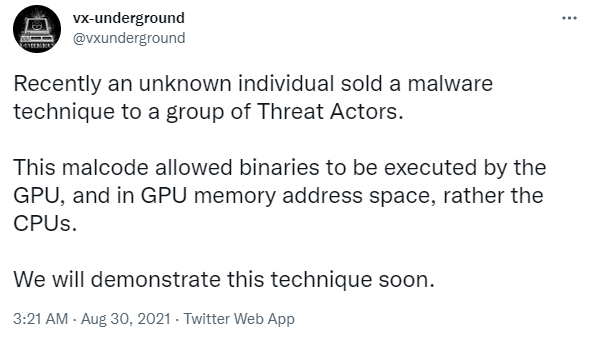

VX-Underground의 연구원들은 지난 일요일 트위터를 통해 해당 악성코드가 GPU 메모리 공간 내에서 바이너리 실행이 가능하다고 밝혔습니다. 또한 곧 이 기술을 시연해 보일 것이라 덧붙였습니다.

학술 연구

JellyFish 루트킷을 제작한 연구원들은 윈도우용 GPU 기반 키로거 및 GPU 기반 RAT 또한 공개했습니다. 이 세 프로젝트 모두 2015년 5월 게시되었으며 공개적으로 사용 가능합니다.

판매자는 그의 악성코드가 JellyFish와는 다른 방식을 사용하고 사용자 공간으로 다시 매핑되는 코드를 사용하지 않는다는 이유를 들어 해당 코드와는 관계가 없다고 밝혔습니다.

해당 PoC를 누가 구매했으며, 얼마나 지불했는지는 밝혀지지 않았습니다. 판매자가 공개한 정보는 알려지지 않은 제 3자에게 악성코드를 판매했다는 것뿐입니다.

출처:

https://mobile.twitter.com/vxunderground/status/1432045849429823488

'국내외 보안동향' 카테고리의 다른 글

| Fortress S03 Wi-Fi 홈 시큐리티 시스템, 원격으로 비활성화 가능해 (0) | 2021.09.01 |

|---|---|

| HPE, Aruba AirWave 관리자 플랫폼의 Sudo 취약점 경고해 (0) | 2021.09.01 |

| 러시아를 노린 캠페인에 사용된 Konni RAT의 새로운 변종 발견 (0) | 2021.08.31 |

| Android 사용자의 전화 기능 차단하는 Google 앱 취약점 수정 (0) | 2021.08.31 |

| 마이크로소프트 익스체인지에서 이메일 스누핑을 허용하는 ‘ProxyToken’ 취약점 발견 (0) | 2021.08.31 |

댓글 영역