상세 컨텐츠

본문

안녕하세요? 이스트시큐리티 시큐리티대응센터(이하 ESRC)입니다.

6일, 이력서를 위장한 피싱 메일을 통해 Makop랜섬웨어가 대량으로 유포되어 사용자들의 주의를 당부드립니다.

해당 공격은 지난해부터 저작권, 입사지원서 등의 키워드로 랜섬웨어를 포함한 피싱 메일을 유포중인 비너스락커(VenusLocker) 그룹의 소행으로 추정되며, ESRC에서는 지속적으로 해당 그룹이 유포하는 피싱 메일에 대해 포스팅 해 왔습니다.

▶ 비너스락커 그룹, 저작권 침해안내로 위장한 피싱 공격 수행중 (21년 5월 12일)

▶ 비너스락커 조직, Makop 랜섬웨어 유포 중! (20년 10월 5일)

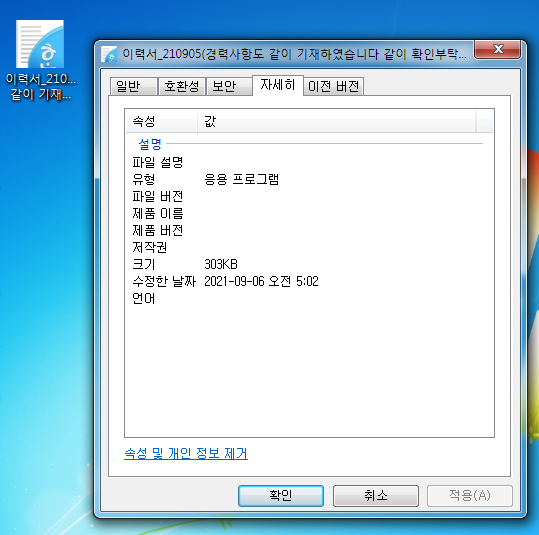

피싱 메일에는 "이력서_210905(경력사항도 같이 기재하였습니다 같이 확인부탁드립니다)"라는 파일명을 가진 exe 파일이 포함되어 있습니다.

해당 .exe 파일은 한글 아이콘으로 위장해 사용자로 하여금 한글 파일인것 처럼 오인하여 클릭을 하도록 유도합니다.

사용자가 해당 파일을 실행하면 Makop 랜섬웨어가 실행됩니다.

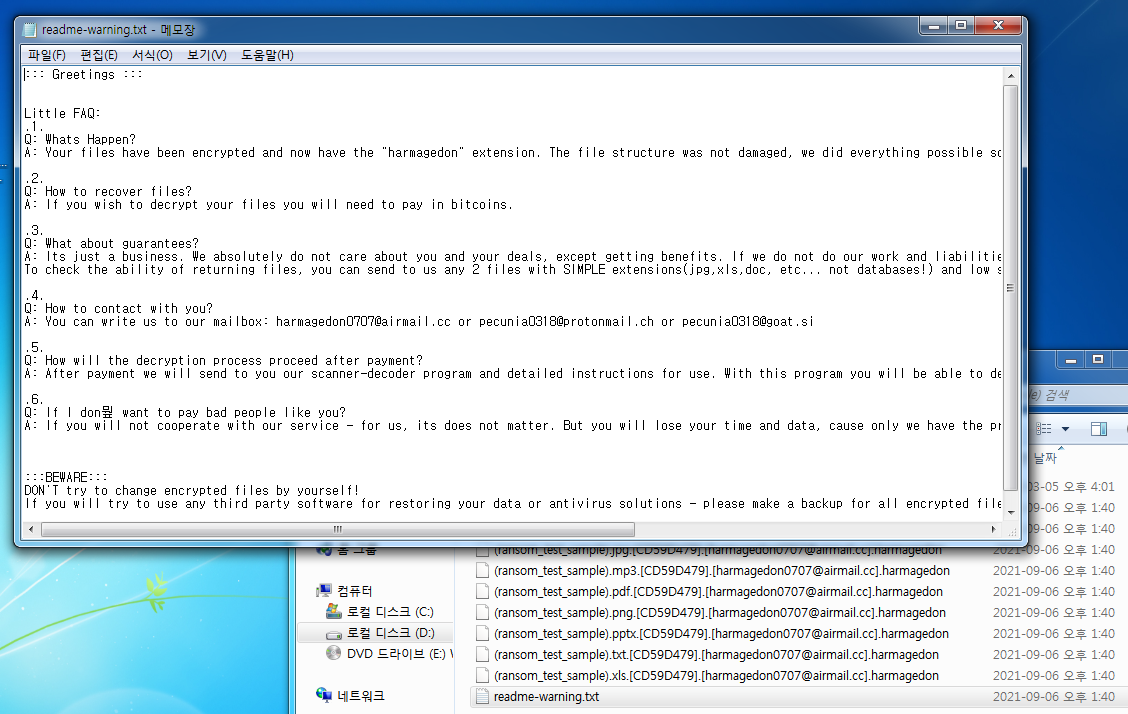

파일이 실행되면 Windows 시점복원 방지를 위해 명령 프롬프트(CMD)를 이용하여 볼륨 섀도를 삭제하며, 현재 사용자가 사용중인 프로세스와 관련 파일들을 암호화 시키기 위해 실행중인 프로세스들을 확인 후 암호화 행위를 시작합니다.

암호화 후 파일 확장자를 [CD59D479].[harmagedon0707@airmail.cc].harmagedon으로 변경하며 'readme-warning.txt' 제목의 랜섬노트를 띄웁니다.

사용자들은 출처가 불분명한 이메일에 포함된 파일을 실행하지 않도록 각별한 주의가 필요합니다. 또한 중요한 파일들은 정기적으로 외장 매체(USB, 외장HDD) 등에 백업해두는 습관을 가져야 합니다.

현재 알약에서는 해당 랜섬웨어에 대해 Trojan.Ransom.Makop로 탐지중에 있습니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| 해외 결제를 위장한 스미싱 문자 주의! (0) | 2021.09.10 |

|---|---|

| 대량으로 유포 중인 하이웍스 사칭 피싱 메일 주의! (0) | 2021.09.08 |

| 북한 최근 정세 칼럼으로 위장한 北 연계 '금성121' APT 공격 주의! (0) | 2021.09.07 |

| ESRC 주간 Email 위협 통계 (9월 첫째주) (0) | 2021.09.07 |

| 애플을 위장하여 유포 중인 피싱 메일 주의! (0) | 2021.09.03 |

댓글 영역