상세 컨텐츠

본문

Huawei Cloud targeted by updated cryptomining malware

지난 2020년 Docker 컨테이너를 공격하는 데 사용된 리눅스용 크립토마이너의 새 버전이 이제 화웨이 클라우드를 비롯한 클라우드 서비스 제공업체를 노리기 시작한 것으로 보입니다.

Trend Micro의 연구원은 이 새로운 캠페인을 분석하여 해당 악성코드가 이전 기능을 유지하면서 새로운 기능을 추가해 어떻게 진화했는지 설명했습니다.

최신 샘플은 방화벽 규칙 생성 기능을 주석 처리했으며, API 관련 포트로 다른 호스트를 매핑하기 위한 네트워크 스캐너를 계속 드롭합니다.

새로운 악성코드 버전은 클라우드 환경만을 노리며, 이전에 시스템을 감염시킨 다른 크립토재킹 스크립트를 찾아 제거합니다.

이 악성 크립토마이너는 리눅스 시스템을 감염시킬 때 다른 크립토마이닝 악성코드 배포자가 생성한 사용자를 제거하는 작업을 수행합니다.

공격자는 다른 공격자가 생성한 사용자를 제거한 후 자신을 새롭게 추가합니다. 클라우드를 노리는 많은 크립토재커는 일반적으로 이러한 단계를 거칩니다. 하지만 일반적인 크립토마이너와 달리 이 악성코드는 사용자 계정을 sudoers 목록에 추가해 기기에 대한 루트 액세스 권한을 부여합니다.

공격자는 기기에서 지속성을 유지하기 위해 자체 ssh-RSA 키를 사용하여 시스템을 수정하고 파일 권한을 잠금 상태로 변경합니다.

이는 향후 다른 공격자가 기기에 대한 접근 권한을 얻더라도 취약한 시스템을 완전히 제어할 수 없음을 의미합니다.

공격자는 Tor 프록시 서비스를 설치해 통신을 네트워크 스캐닝 탐지 및 조사로부터 보호하고, 익명화를 위해 해당 프록시로 모든 연결을 통과시킵니다.

<바이너리 배포 다이어그램>

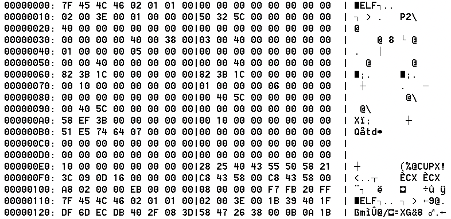

드롭된 바이너리("linux64_shell", "ff.sh", "fczyo", "xlinux")는 어느 정도 난독화가 되어있으며, 연구원들은 래핑을 위해 UPX 패커가 배포된 징후를 발견했습니다.

<바이너리에서 발견한 UPX 헤더>

공격자들은 자동화된 분석 및 탐지 툴을 통해 발견되지 않기 위해 바이너리를 조정할 목적으로 추가적인 변조 단계를 거쳤습니다.

기기에 침투할 발판을 마련한 후, 해커의 스크립트는 원격으로 시스템을 악용하고 악성 스크립트와 크립토마이너에 감염시킵니다.

이 공격에서 검색한 알려진 취약점은 아래와 같습니다.

- 취약한 SSH

- Oracle Fusion Middleware의 Oracle WebLogic Server 제품 내 취약점(CVE-2020-14882)

- Redis 무단 액세스 또는 취약한 자격 증명

- PostgreSQL 무단 액세스 또는 취약한 자격 증명

- 취약한 SQLServer 자격 증명

- MongoDB 무단 액세스 또는 취약한 자격 증명

- 취약한 FTP 자격 증명

화웨이 클라우드는 비교적 새로운 서비스이지만, 이미 300만 명이 넘는 고객에게 서비스를 제공하고 있다고 주장했습니다. Trend Micro는 화웨이 측에 이 캠페인에 대해 알렸지만 아직까지 답변을 받지 못했습니다.

취약점 평가 또는 악성코드 검사를 실행하는 것만으로는 이 공격을 충분히 방어해낼 수 없습니다. CSP의 보안 모델을 평가하고 접근 방식을 조정하여 추가 보호 기능으로 보완해야 합니다.

이러한 클라우드를 노리는 크립토마이너는 연초부터 증가하고 있으며, 가상화폐의 가치가 치솟는 한 공격자들은 더욱 강력해지고 탐지를 어렵게 만들 방법을 찾을 것입니다.

현재 이스트시큐리티 알약(ALYac)에서는 해당 악성코드 샘플을 ’Trojan.Linux.CoinMiner’으로 탐지 중입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 리눅스 시스템을 노리는 FontOnLake 루트킷 악성코드 발견 (0) | 2021.10.12 |

|---|---|

| 애플, 긴급 Apple iOS 15.0.2 업데이트로 제로데이 취약점 수정 (0) | 2021.10.12 |

| Yamale 파이썬 패키지에 영향을 미치는 코드 실행 취약점 발견 (0) | 2021.10.08 |

| Microsoft, Azure 가상 데스크톱 보안 업데이트를 차단하는 취약점 수정 (0) | 2021.10.08 |

| 미 정부, 침해 사고를 숨긴 계약자 고소 예정 (0) | 2021.10.08 |

댓글 영역