상세 컨텐츠

본문

Researchers Uncover 'Pink' Botnet Malware That Infected Over 1.6 Million Devices

사이버 보안 연구원들이 지난 6년 동안 실제 공격에서 발견된 "규모가 가장 큰 봇넷"에 대한 세부 정보를 공개했습니다.

이 봇넷은 주로 중국에 위치한 기기 160만대 이상을 감염시켰습니다. 목적은 분산 서비스 거부(DDoS) 공격을 실행하고, 주의가 부족한 사용자들이 방문하는 HTTP 웹사이트에 광고를 삽입하는 것입니다.

Qihoo 360의 Netlab 보안 팀은 이 봇넷을 "Pink"라 명명했습니다. 2019년 11월 21일 발견한 샘플에 "pink"로 시작하는 함수 이름이 많았기 때문입니다.

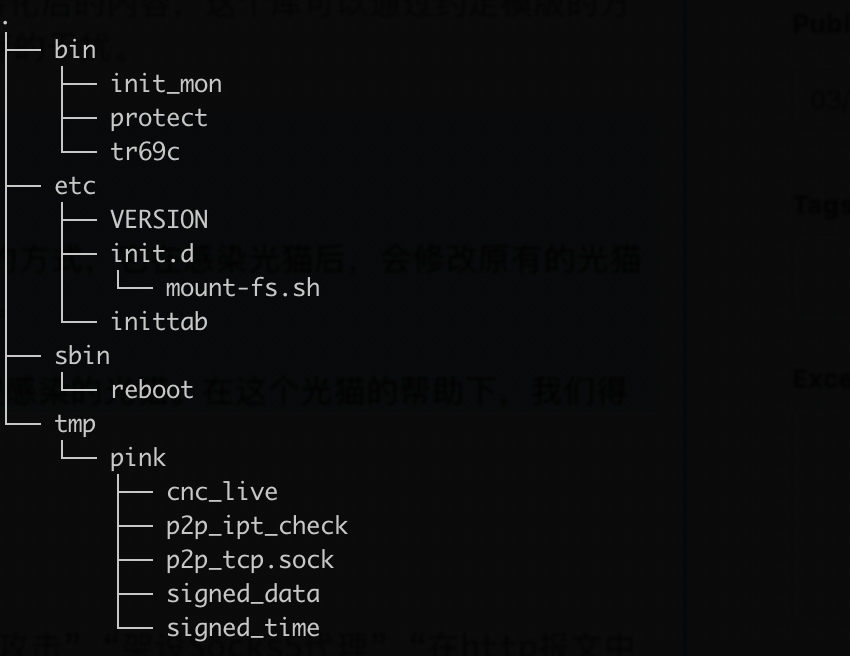

주로 MIPS 기반 광섬유 라우터를 노리는 이 봇넷은 봇과 컨트롤러 간 통신을 위해 GitHub, P2P(피어 투 피어) 네트워크 등 타사 서비스와 중앙 명령 및 제어(C2) 서버를 활용합니다. 또한 피해 기기가 인계되는 것을 방지하기 위해 전송 채널을 완전히 암호화합니다.

연구원들은 아래와 같이 설명했습니다.

"Pink는 감염된 기기를 제어하기 위해 제조 업체와 경쟁했습니다. 제조사는 반복적으로 문제를 수정했지만, 봇 운영자는 제조사의 조치를 알아 차리고 실시간으로 대처했기 때문에 라우터에 펌웨어 업데이트가 여러 번 적용되었습니다.”

흥미롭게도, Pink는 HTTPS 프로토콜을 통해 원격으로 DNS 확인을 수행하는 데 사용되는 프로토콜인 DoH(DNS-Over-HTTPS)를 사용하여 GitHub, Baidu, 또는 Tieba를 통해 전달되는 구성 파일에 지정된 컨트롤러나 일부 샘플에 내장된 도메인명에 연결하는 것으로 나타났습니다.

베이징 위치한 사이버 보안 회사 NSFOCUS는 보고서를 통해 "초대형 봇 네트워크"의 좀비 노드 부분의 96% 이상이 중국에 있으며, 공격자는 네트워크 게이트웨이 장치에 존재하는 제로데이 취약점을 이용하여 악성 프로그램을 설치하기 위해 장치에 침입한다고 밝혔습니다.

감염된 기기의 상당 부분이 2020년 7월 복구되었지만, 봇넷은 여전히 활성화된 상태이며 약 100,000개의 노드로 구성된 것으로 나타났습니다.

지금까지 해당 봇넷은 거의 100건에 가까운 DDoS 공격을 실행했습니다. 연구원들은 이번 발견을 통해 공격자가 다양한 침입을 하기 위해 봇넷이 어떻게 강력한 인프라를 제공할 수 있는지 알 수 있었다고 밝혔습니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ’Trojan.GenericFCA.Agent.22765’로 탐지 중입니다.

출처:

https://thehackernews.com/2021/11/researchers-uncover-pink-botnet-malware.html

'국내외 보안동향' 카테고리의 다른 글

| 인증이 필요하지 않은 GitLab의 RCE 취약점, 실제 공격에 악용돼 (0) | 2021.11.03 |

|---|---|

| HelloKitty 랜섬웨어, 피해자에 DDoS 공격도 수행해 (0) | 2021.11.02 |

| 11월 1일, <중화인민공화국 개인정보보호법> 정식 시행 (0) | 2021.11.01 |

| Linux, FreeBSD를 암호화하는 Hive 랜섬웨어 변종 발견돼 (0) | 2021.11.01 |

| 새로운 'Shrootless' 버그, macOS 시스템에 루트킷을 설치하도록 허용해 (0) | 2021.11.01 |

댓글 영역