상세 컨텐츠

본문

Hackers Targeting Myanmar Use Domain Fronting to Hide Malicious Activities

‘도메인 프론팅’이라는 기술을 활용하여 탐지를 회피하기 위해 공격자가 제어하는 서버로 통신을 라우팅하기 위해 미얀마 정부가 소유한 합법적인 도메인을 활용해 명령 및 제어 트래픽을 숨기기는 악성 캠페인이 발견되었습니다.

2021년 9월 발견된 이 공격은 추가 공격을 시작하기 위한 디딤돌로 Cobalt Strike 페이로드를 배포했으며, 국영 디지털 신문인 Myanmar Digital News 네트워크와 연결된 도메인을 그들 비콘의 전선으로 사용했습니다.

Cisco Talos의 연구원인 Chetan Raghuprasad, Vanja Svajcer, Asheer Malhotra는 지난 화요일 발표된 기술 분석 보고서에서 아래와 같이 밝혔습니다.

"비콘이 시작되면 Cloudflare 인프라 뒤편에 호스팅된 합법적인 평판 좋은 도메인에 대한 DNS 요청을 제출하고, 후속 HTTPs 요청 헤더를 수정하여 CDN이 트래픽을 공격자가 제어하는 호스트로 보내도록 지시합니다."

인기 있는 Metasploit 침투 테스트 및 해킹 프레임워크의 알려진 단점을 해결하기 위해 2012년 처음 출시된 Cobalt Strike는 침투 테스터가 네트워크에서 공격자의 활동을 에뮬레이트하는 데 널리 사용되는 레드 팀 소프트웨어입니다.

하지만 이 유틸리티는 공격 시뮬레이션 시 실제로 공격을 수행하기 때문에 악성코드 공격자의 손에서 더욱 더 강력한 무기로 급부상했습니다. 공격자는 이를 측면 이동 및 다양한 악성코드 배포 등 공격자가 다양한 사후 공격을 수행할 수 있도록 하는 초기 접근 페이로드로 사용합니다.

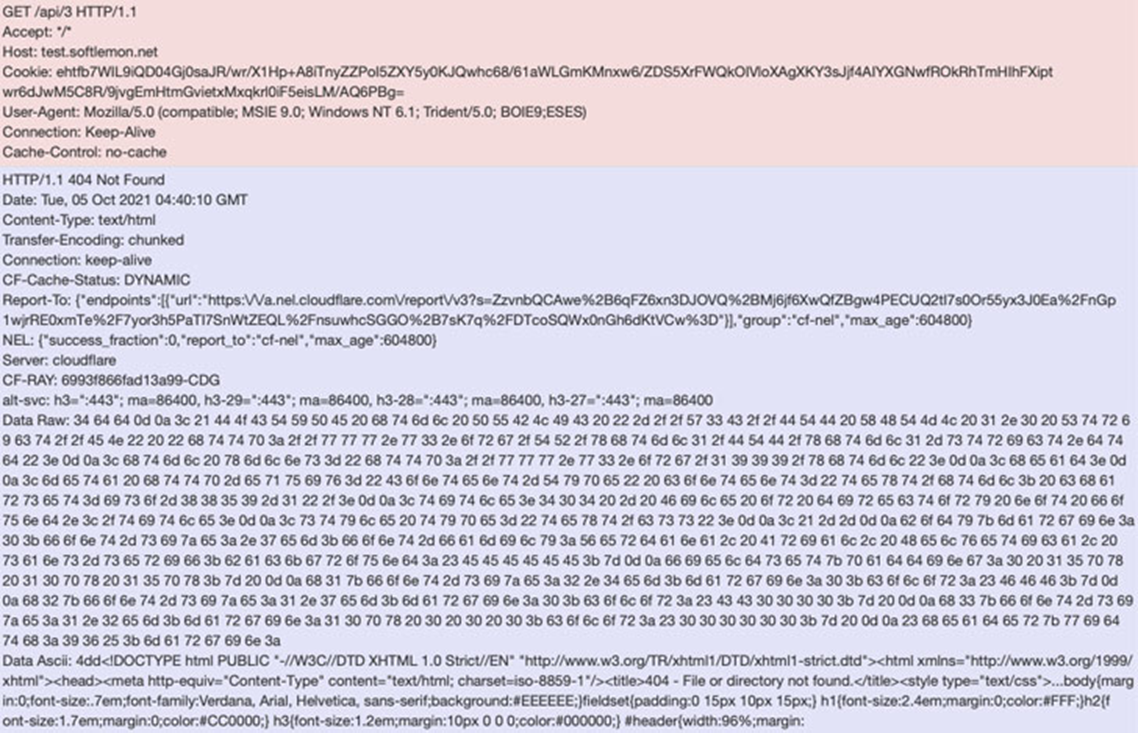

<Cobalt Strike의 비콘 트래픽>

공격자는 웹 사이트에서 사용자당 1년에 $3,500만 지불하면 Cobalt Strike를 직접 구입하여 사용할 수 있습니다. 하지만 언더그라운드 해킹 포럼에서 구입하거나 소프트웨어의 해킹된 불법 버전을 얻을 수도 있습니다.

Talos가 발견한 최신 캠페인에서는 피해자 시스템에서 비콘이 실행될 경우 정부가 소유한 호스트에 초기 DNS 요청을 보내고, 실제 C2 트래픽은 공격자가 소유한 서버에 은밀히 리디렉트되어 보안 솔루션의 탐지를 피하기 위해 합법적인 트래픽 패턴을 효과적으로 모방할 수 있습니다.

"기본 C2 도메인은 www[.]mdn[.]gov[.]mm로 지정되었지만, 비콘의 트래픽은 비콘의 구성에서 지정된 HTTP Get 및 POST 메타데이터를 통해 사실상 C2 test[.]softlemon[.]net으로 리디렉션되었습니다.”

"초기 호스트에 대한 DNS 요청은 공격자가 도메인 프론팅을 사용하고 Cloudflare가 프록시하는 실제 C2 호스트인 test[.]softlemon[.]net으로 트래픽을 보낼 수 있도록 허용하는 Cloudflare에서 소유한 IP 주소로 확인됩니다."

하지만 연구원들에 따르면 C2 서버는 현재 더 이상 작동하지 않으며, 이는 인터넷 정보 서비스(IIS)를 실행하는 Windows 서버라고 밝혔습니다.

"방어자는 Cobalt Strike 및 기타 공격 도구를 사용하여 실행되는 잠재적 도메인 프론딩 공격을 탐지하기 위해 평판이 높은 도메인의 네트워크 트래픽을 모니터링해야 합니다."

출처:

https://thehackernews.com/2021/11/hackers-targeting-myanmar-use-domain.html

https://blog.talosintelligence.com/2021/11/attackers-use-domain-fronting-technique.html (IOC)

'국내외 보안동향' 카테고리의 다른 글

| 새로운 Memento 랜섬웨어, 암호화 실패 후 WinRar로 전환해 (0) | 2021.11.19 |

|---|---|

| Netgear, SOHO 장비 다수의 코드 실행 취약점 수정 (0) | 2021.11.18 |

| GitHub, NPM 패키지 매니저 내 주요 취약점 2개 수정 (0) | 2021.11.17 |

| 뱅킹, 가상화폐 계정을 훔치는 새로운 안드로이드 트로이목마인 SharkBot 발견 (0) | 2021.11.17 |

| 북한과 연결된 Lazarus 그룹, IDA Pro 트로이목마로 사이버 보안 전문가들 노려 (0) | 2021.11.16 |

댓글 영역