상세 컨텐츠

본문

Hackers deploy Linux malware, web skimmer on e-commerce servers

보안 연구원들이 공격자가 온라인 상점 웹사이트에 신용 카드 스키머를 삽입 후 해킹된 온라인 상점의 서버에 리눅스 백도어를 배포하는 것을 발견했습니다.

이 PHP로 코딩된 웹 스키머(고객의 결제 및 개인 정보를 도용 및 유출하도록 설계된 스크립트)는 추가된 후/app/design/frontend/ 폴더에 .JPG 이미지 파일로 위장합니다.

공격자는 이 스크립트를 통해 해킹된 온라인 상점에서 고객에게 표시되는 결제 페이지에 가짜 결제 양식을 다운로드해 삽입합니다.

Sansec의 위협 연구 팀은 아래와 같이 밝혔습니다.

"공격자가 온라인 상점 공격을 자동화하여 널리 사용되는 온라인 상점 플랫폼의 취약점 수십 가지를 테스트한 것을 발견했습니다.”

"공격자는 1.5일 후 상점 플러그인 중 하나에서 파일 업로드 취약점을 발견했습니다. 이후 웹셸을 업로드하고 고객 데이터를 가로채도록 서버 코드를 수정했습니다."

보안 소프트웨어에서 탐지되지 않는 리눅스 악성코드

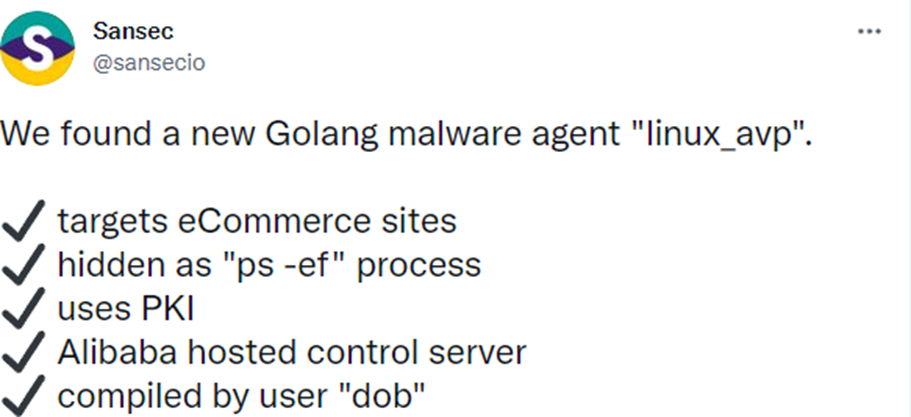

네덜란드의 사이버 보안 회사인 Sansec이 동일한 서버에서 발견한 Golang 기반 악성코드는 침해된 서버에서 linux_avp 실행 파일로 다운로드 및 실행되었습니다.

이 악성코드는 실행되는 즉시 디스크에서 자신을 제거하고 현재 실행 중인 프로세스 목록을 가져오는 데 사용되는 "ps -ef" 프로세스로 위장합니다.

Sansec은 linux_avp 백도어를 분석하던 중 이 악성코드가 Alibaba 네트워크에서 호스팅되는 북경에 위치한 서버의 명령을 기다리는 것을 발견했습니다.

또한 이들은 탐지 및 제거되거나 서버가 다시 시작되는 경우 C&C 서버에서 악성 페이로드를 다시 다운로드하고 백도어를 재설치하는 crontab 항목을 추가해 지속성을 얻도록 했습니다.

이 샘플이 10월 8일 처음 업로드 되었으며, 한 달이 지난 지금까지도 VirusTotal 엔진에 탐지되지 않고 있었습니다.

VirusTotal의 업로더는 보안 회사의 Sansec의 연구원이 전자 상거래 사이트 침해를 조사하는 동안 해당 악성코드를 발견한 지 하루 만에 등록되었기 때문에, linux_avp 작성자일 가능성이 높습니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| PyPI 저장소에서 악성 파이썬 패키지 11개 발견돼 (0) | 2021.11.22 |

|---|---|

| 기업 스파이 해커인 RedCurl, 해킹 툴 업데이트해 돌아와 (0) | 2021.11.22 |

| 새로운 Memento 랜섬웨어, 암호화 실패 후 WinRar로 전환해 (0) | 2021.11.19 |

| Netgear, SOHO 장비 다수의 코드 실행 취약점 수정 (0) | 2021.11.18 |

| 미얀마 노리는 해커들, 악성 활동 숨기기 위해 도메인 프론팅 사용해 (0) | 2021.11.18 |

댓글 영역