상세 컨텐츠

본문

Android banking malware infects 300,000 Google Play users

한 악성코드 캠페인이 구글 플레이 스토어를 통해 온라인 뱅킹 크리덴셜을 훔치는 안드로이드 트로이 목마를 배포해 기기 약 30만대를 감염시킨 것으로 나타났습니다.

감염된 기기에 배포된 안드로이드 뱅킹 트로이 목마는 사용자가 온라인 뱅킹 또는 가상화폐 앱에 로그인할 때 사용자의 크리덴셜을 탈취하려 시도합니다. 크리덴셜 탈취는 보통 합법적인 앱의 로그인 화면 상단에 가짜 뱅킹 로그인 양식 오버레이 화면을 표시하는 방식으로 수행됩니다.

탈취한 크리덴셜은 공격자의 서버로 전송되어 다른 공격자에게 판매되거나, 피해자의 계정에서 가상화폐와 돈을 훔치는 데 사용됩니다.

탐지 회피를 위해 진화하는 전술

ThreatFabric의 연구원들은 새로운 보고서를 통해 구글 플레이 스토어에서 뱅킹 트로이 목마를 배포하는 악성코드 드롭퍼 캠페인 4가지를 어떻게 발견했는지 설명했습니다.

공격자가 구글 플레이 스토어에 침투해 안드로이드 뱅킹 트로이목마를 등록하는 전략이 새롭지는 않지만, 최근 구글은 정책 및 보안을 강화시켜 공격자는 이를 회피하기 위해 더욱 개선된 전략을 사용해야 했습니다.

이들은 사용자가 앱을 설치하도록 속이기 위해 피트니스, 가상화폐, QR 코드/PDF 스캔 등 흔히 사용하는 앱에 초점을 맞췄습니다. 이후 구글의 앱 리뷰를 통과하기 위해 앱의 주제에 맞는 웹사이트를 제작했습니다.

게다가, ThreatFabric은 이러한 앱이 특정 지역에만 배포되거나 구글과 안티 바이러스 제품의 탐지를 피하기 위해 시간차를 두고 배포되는 것을 확인했습니다.

ThreatFabric 연구원은 새로운 보고서에서 아래와 같이 설명했습니다.

"구글의 새로운 정책으로 인해 공격자는 드로퍼 앱의 발자취를 크게 감소시킬 수 있는 방법을 찾아야 했습니다. 악성코드를 개선하는 것 이외에도 구글 플레이 배포 캠페인 또한 기존과 대비하여 더욱 정교해졌습니다.”

"예를 들면 구글 플레이에 장기간에 걸쳐 신중하게 계획된 소규모 악성코드 업데이트를 실행하고, 드로퍼 앱의 주제와 완전히 일치하도록 드로퍼 C2 백엔드를 사용했습니다.(예: 운동 앱을 위한 실제로 동작하는 피트니스 웹사이트 제작)"

하지만 이러한 "드로퍼" 앱이 설치되면 공격자의 서버와 조용히 통신하여 명령을 수신합니다. 뱅킹 트로이 목마를 배포할 준비가 되면 공격자의 서버는 설치된 앱에 안드로이드 기기에서 악성코드를 업데이트 및 실행하는 가짜 "업데이트"를 수행하도록 지시합니다.

<Android 뱅킹 트로이 목마를 설치하는 가짜 업데이트>

16개의 앱, 기기 30만대 감염시켜

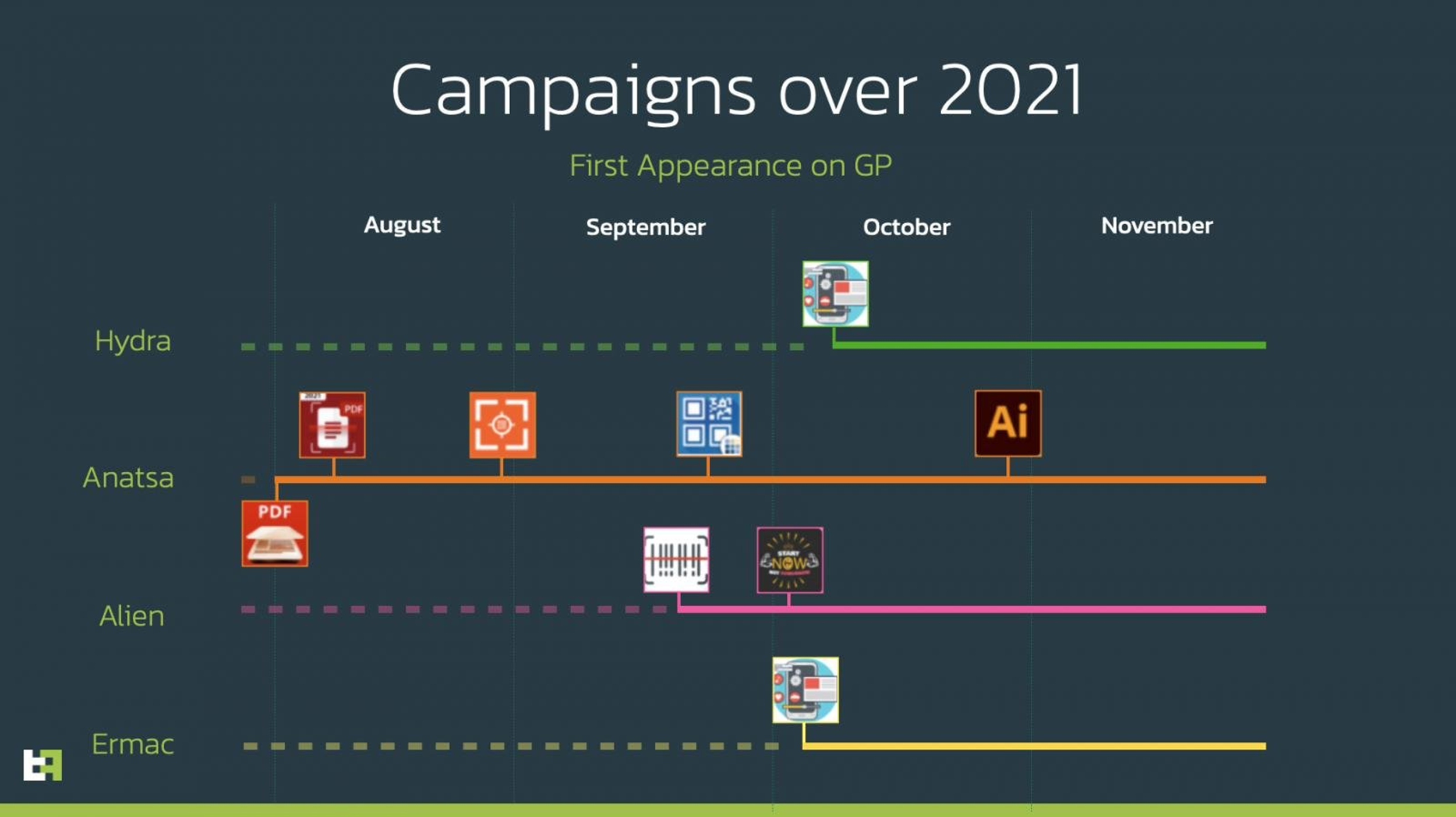

ThreatFabric은 2021년 7월부터 서로 다른 앱 16개를 통해 뱅킹 트로이 목마인 'Alien', 'Hydra', 'Ermac', 'Anatsa'를 배포하는 가짜 앱을 발견했습니다.

<구글 플레이의 악성코드 캠페인 타임라인>

이러한 악성코드 배포 캠페인에서 사용되는 것으로 알려진 "드로퍼" 앱은 아래와 같습니다.

Two Factor Authenticator

Protection Guard

QR CreatorScanner

Master Scanner

QR Scanner 2021

QR Scanner

PDF Document Scanner - Scan to PDF

PDF Document Scanner

PDF Document Scanner Free

CryptoTracker

Gym and Fitness

위 드롭퍼 및 관련 뱅킹 트로이 목마가 설치한 다른 악성 앱은 아래와 같습니다.

Master Scanner Live (Alien 트로이목마)

Gym and Fitness Trainer (Alien 트로이목마)

PDF AI : TEXT RECOGNIZER (Anatsa 트로이목마)

QR CreatorScanner (Hydra 트로이목마)

QR CreatorScanner (Ermac 트로이목마)

해당 드로퍼는 4개월 동안 30만회 설치되었으며, 일부 드로퍼는 5만회 이상 설치된 것으로 나타났습니다.

은행, 송금 앱, 암호 화폐 거래소, 가상 화폐 지갑, 메일 서비스의 수는 꽤 인상적이며, 약 온라인 사이트와 모바일 앱 537개가 이 크리덴셜 도용 공격의 표적이 되었습니다.

타깃 조직은 Gmail, Chase, Citibank, HSBC, Coinbase, Kraken, Binance, KuCoin, CashApp, Zelle, TrustWallet, MetaMask 등이 포함됩니다.

구글은 플레이스토어에서 해당 악성 앱을 모두 제거했으며, 기기에 해당 앱이 설치된 경우 즉시 제거하시기 바랍니다.

또한 안드로이드 악성코드 개발자가 사용하는 기술이 발전함에 따라, 사용자는 앱에서 요청하는 권한에 더 주의를 기울여야 하며 너무 과한 권한을 요구할 경우 설치하지 말아야 합니다.

출처:

https://threatfabric.com/blogs/deceive-the-heavens-to-cross-the-sea.html (IOC)

'국내외 보안동향' 카테고리의 다른 글

| Sabbath 랜섬웨어, 미국과 캐나다의 주요 인프라 노려 (0) | 2021.12.02 |

|---|---|

| HP 프린터 모듈 일부에서 치명적인 웜 보안 취약점 발견돼 (0) | 2021.12.01 |

| 파나소닉, 네트워크에 공격자 무단 침입 사실 밝혀 (0) | 2021.11.30 |

| Apache HTTP 서버 내 CVE-2021-40438 취약점을 악용한 공격 주의 (0) | 2021.11.30 |

| 0patch, 윈도우 10 제로데이를 수정하는 비공식 패치 공개 (0) | 2021.11.29 |

댓글 영역