상세 컨텐츠

본문

안녕하세요. ESRC(시큐리티 대응센터)입니다.

법원명령을 위장한 피싱 메일이 유포되고 있어 사용자들의 주의가 필요합니다.

이번 피싱 메일은 '법원 명령' 제목으로 유포되고 있습니다.

다만 이메일 본문은 어색한 한글로 작성되어 있으며, 번역기를 돌려 유포한 것으로 추정됩니다. 내용은 12월 9일 목요일날 법원에 첨부되어 있는 파일을 제출해야 한다는 내용입니다.

이메일이 너무 서툰 한국어로 작성되어 있지만 보낸 사람의 이메일이 실제 모 법률 사무소의 이메일이라서 실제로 첨부파일을 실행하는 사람들이 있을 것으로 추정됩니다.

이메일에는 rar 파일이 첨부되어 있으며, 압축파일 내에는 .exe 파일이 포함되어 있습니다.

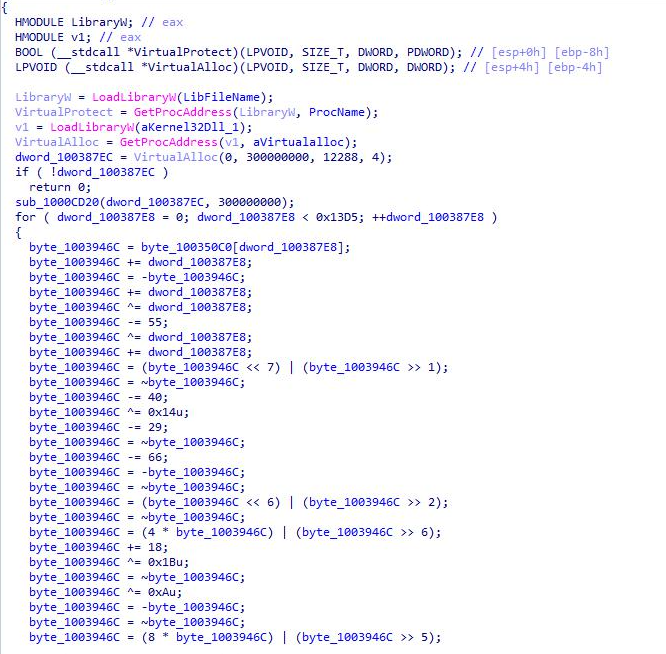

만일 사용자가 압축파일에 포함되어 있는 .exe 파일을 실행하면 %temp% 경로에 폴더를 생성하고 dll 파일을 드롭합니다.

드롭된 dll 파일은 난독화된 데이터를 생성하고, 연산을 통하여 난독화 된 데이터를 exe파일형태로 변환하여 실행하는데, 최종적으로 실행되는 악성파일이 Formbook 악성코드 입니다.

Formbook 악성코드가 실행되면 다음 프로세스 리스트 중 하나의 프로세스를 랜덤하게 골라 인젝션을 시도합니다.

svchost.exe, msiexec.exe, wuauclt.exe, lsass.exe, wlanext.exe, msg.exe, lsm.exe, dwm.exe, help.exe, chkdsk.exe, cmmon32.exe, nbtstat.exe, spoolsv.exe, rdpclip.exe, control.exe, taskhost.exe, rundll32.exe, systray.exe, audiodg.exe, wininit.exe, services.exe, autochk.exe, autoconv.exe, autofmt.exe, cmstp.exe, colorcpl.exe, cscript.exe, explorer.exe, WWAHost.exe, ipconfig.exe, msdt.exe, mstsc.exe, NAPSTAT.exe, netsh.exe, NETSTAT.exe, raserver.exe, wscript.exe, wuapp.exe, cmd.exe

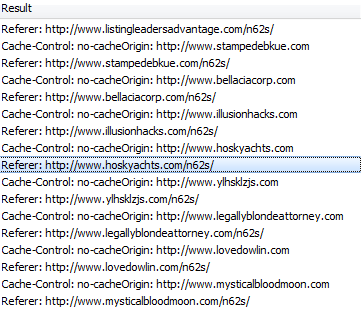

프로세스에 인젝션이 성공하면 악성행위를 시작하며, C2리스트들에 접속을 시도하며 연결되는 C2리스트가 있을 시 접속된 C2서버로부터 실제 C2서버주소를 받아 연결을 시도합니다.

하지만 ESRC의 분석 시점, 리스트에 있는 모든 C2에 접속이 불가하여 실제 C2서버 주소의 확인이 불가능 했습니다.

피싱메일 발송에 악용된 이메일 소유자의 계정이 해킹 당한것으로 보이며, 공격자는 해킹된 계정을 통하여 실제 법률사무소를 사칭한 피싱 메일을 유포하는 것으로 추정됩니다.

기업 사용자 여러분들께서는 계정관리에 주의를 기울이시기 바라며, 되도록이면 이중인증을 통하여 계정보안을 강화하실 것을 권고드립니다.

현재 알약에서는 해당 악성코드에 대하여 Trojan.Agent.FormBook로 탐지중에 있습니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| ESRC 11월 스미싱 트렌드 보고서 (0) | 2021.12.10 |

|---|---|

| 서울지방경찰청을 위장하여 유포중인 스미싱 주의! (0) | 2021.12.08 |

| ESRC 주간 Email 위협 통계 (12월 첫째주) (0) | 2021.12.07 |

| Mallox 랜섬웨어 주의! (0) | 2021.12.02 |

| 검증 로직이 추가된 택배사 사칭 스미싱 주의! (0) | 2021.12.01 |

댓글 영역