상세 컨텐츠

본문

Log4j 2.17.1 out now, fixes new remote code execution bug

Apache측에서 2.17.0에서 새로이 발견된 원격 코드 실행 취약점인 CVE-2021-44832를 수정하는 Log4j 버전 2.17.1을 공개했습니다.

한 달 내 다섯 번째로 등록된 Log4j CVE

다섯 번째 취약점인 CVE-2021-44832는 원격 코드 실행 취약점으로 2.17.0에서 발견되었으며, 최신 릴리스인 2.17.1에 패치가 적용되었습니다.

심각도 '보통', CVSS 6.6 점을 받은 이 취약점은 log4j의 JDNI 액세스에 대한 추가 제어 기능이 없기 때문에 발생합니다.

"JDBC Appender는 JNDI에 액세스 시 JndiManager를 사용해야 합니다. JNDI 액세스는 시스템 속성을 통해 제어되어야만 합니다."

"로깅 구성 파일을 수정할 수 있는 권한이 있는 공격자가 원격 코드를 실행 가능한 JNDI URI를 참조하는 데이터 소스와 함께 JDBC Appender를 사용하여 악성 구성을 설정할 수 있습니다.”

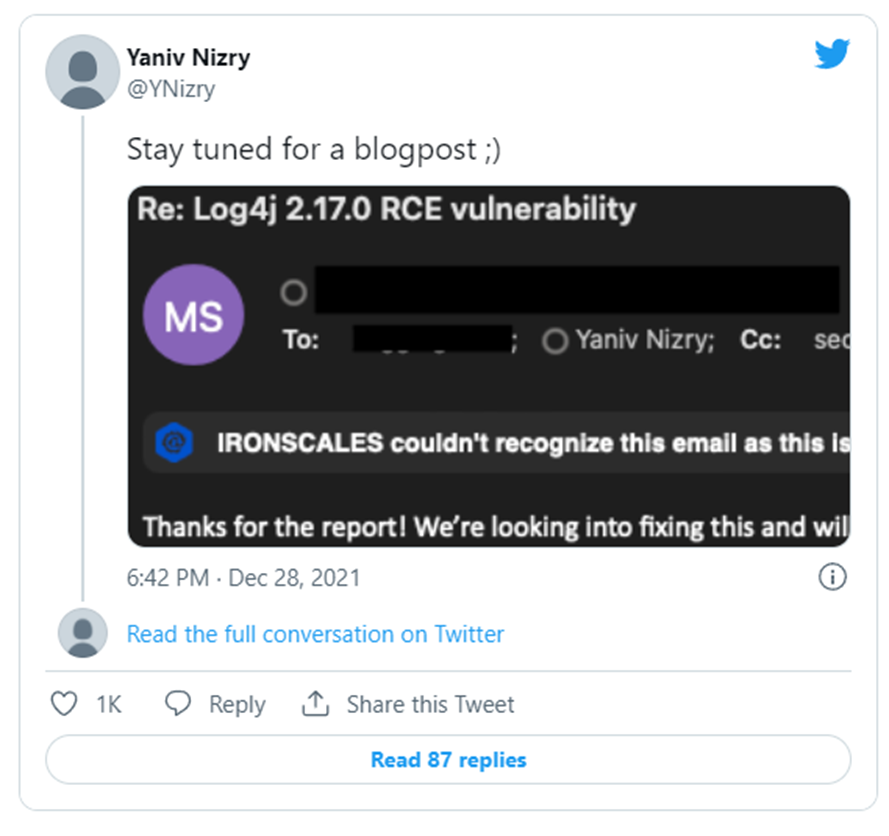

Checkmarx의 보안 연구원인 Yaniv Nizry는 자신이 해당 취약점을 Apache 측에 제보했다고 밝혔습니다.

Nizry의 트윗은 빠르게 확산되어 보안 연구원들과 피해자들의 이목을 끌었습니다.

다소 이른 취약점 공개 시기

Nizry가 트윗할 당시, BleepingComputer에서는 log4j 2.17에 RCE 버그가 있음을 나타내는 공식 권고를 찾아볼 수 없었습니다.

해당 트윗 자체에는 취약점에 대한 정보나 악용 방식에 대한 세부 정보가 포함되어 있지 않았지만, 보안 전문가와 네티즌들은 수 분 안에 이를 조사하기 시작했습니다.

12월 9일 Log4Shell 익스플로잇 유출에서 알 수 있듯, 보안 취약점을 조기에 공개할 경우 공격자가 악성 스캔 및 익스플로잇 활동을 수행하도록 유도할 수 있습니다.

Log4j 사용자는 최신 버전 2.17.1(Java 8용)으로 즉시 업그레이드할 것을 권장합니다. 수정 사항이 포함된 백포트 버전인 2.12.4(Java 7) 및 2.3.2(Java 6)도 곧 공개될 예정입니다.

출처:

'국내외 보안동향' 카테고리의 다른 글

| 랜섬웨어 그룹, 경찰을 공격했다는 것을 깨닫고 복호화 툴 제공해 (0) | 2021.12.30 |

|---|---|

| 중국 정부 지원 해커와 관련된 새로운 Flagpro 악성코드 발견 (0) | 2021.12.29 |

| 전문가들, Log4j 라이브러리 취약점 꾸준히 악용된다 밝혀 (0) | 2021.12.28 |

| Apache HTTP 서버 내 치명적인 취약점 다수 패치돼 (0) | 2021.12.28 |

| 가짜 구글 플레이 스토어에서 배포되는 안드로이드 뱅킹 트로이목마 발견 (0) | 2021.12.27 |

댓글 영역