상세 컨텐츠

본문

SEGA Europe left AWS S3 bucket unsecured exposing data and infrastructure to attack

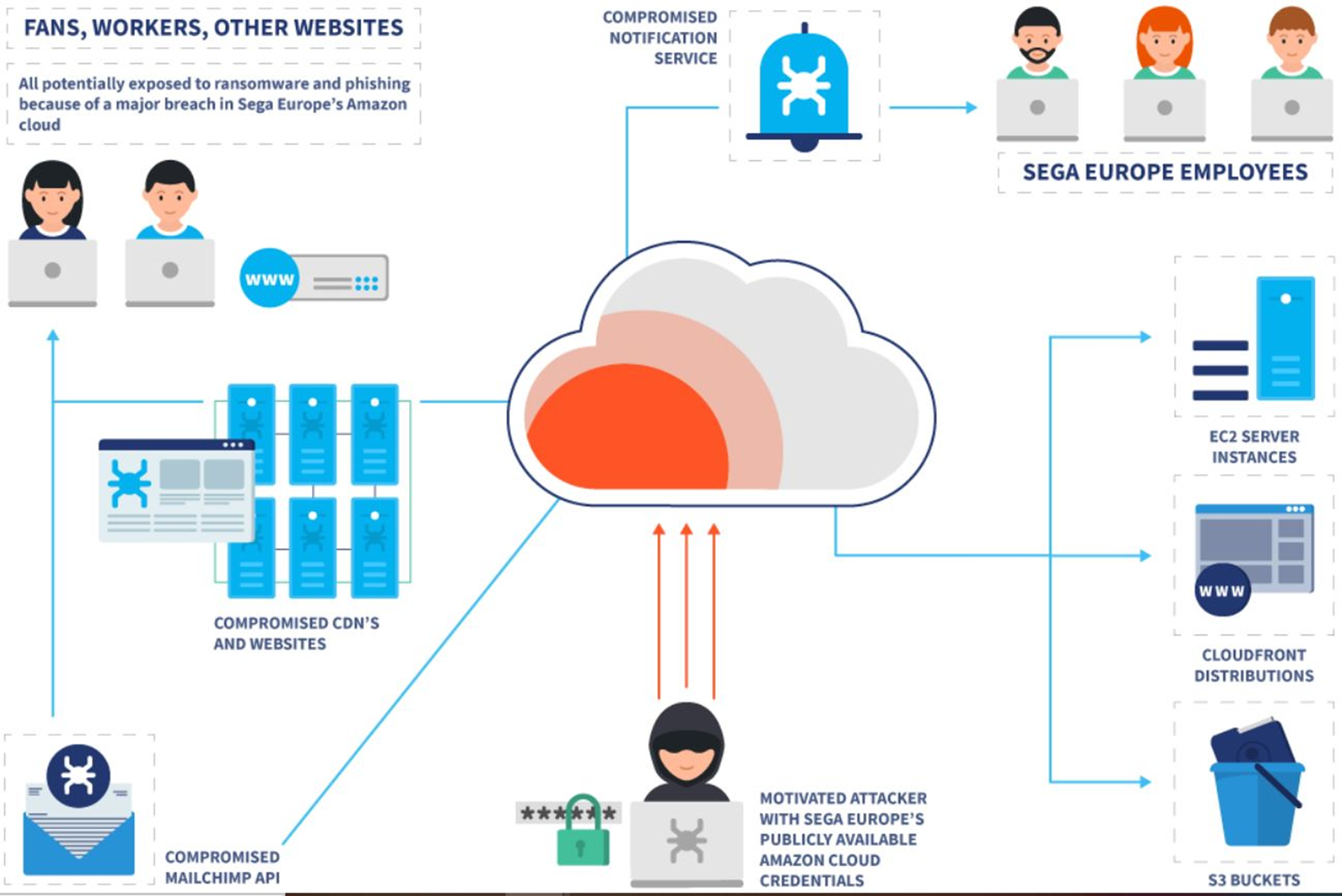

사이버 보안 회사인 VPN Overview에 따르면, 연말에 게임 대기업인 SEGA 유럽이 실수로 사용자의 개인 정보를 Amazon Web Services(AWS) S3 버킷에 공개적으로 접근 가능한 상태로 남겨둔 것으로 나타났습니다.

보호되지 않은 S3 버킷에는 공격자가 MailChimp를 포함한 SEGA 유럽의 많은 클라우드 서비스에 접근하는데 사용할 수 있는 AWS 키 세트 다수, SEGA의 이름으로 액세스가 가능한 스팀 키가 포함되어 있었습니다.

VPN Overview는 보고서를 통해 아래와 같이 밝혔습니다.

“연구원들은 해킹된 SNS 알림 대기열을 발견했고, SEGA 유럽에서 소유한 도메인에서 스크립트를 실행하고 파일을 업로드할 수 있었습니다. 몇몇 인기 있는 SEGA 웹사이트와 CDN이 영향을 받았습니다.”

보호되지 않은 S3 버킷은 community.sigames.com의 Football Manager 포럼 사용자 수십만 명에 대한 정보를 포함하고 있었기 때문에 공격자는 사용자 데이터에도 잠재적으로 접근이 간으했습니다.

다음은 회사에서 밝힌 SEGA 유럽의 Amazon 클라우드 버그 목록입니다.

| 버그 | 심각도 |

| Steam 개발자 키 | 보통 |

| RSA 키 | 심각 |

| PII 및 해시된 패스워드 | 심각 |

| MailChimp API 키 | 치명적 |

| Amazon 웹 서비스 크리덴셜 | 치명적 |

보안 회사는 공격자가 민감 데이터에 접근했거나 위에서 언급한 취약점을 악용한 흔적이 발견되지 않았다고 밝혔습니다.

연구원들은 파일을 업로드하고, 스크립트를 실행하고, 기존 웹 페이지를 변경하고, 취약한 SEGA 도메인의 구성을 수정할 수 있었다고 보고했습니다.

취약한 도메인 목록에는 downloads.sega.com, cdn.sega.com, Careers.sega.co.uk, sega.com, bayonetta.com이 포함됩니다. 이 도메인의 권한 점수는 꽤 높았습니다.

회사 도메인 중 일부가 해킹될 경우 공격자가 SEGA의 인프라를 통해 악성코드를 배포할 수 있습니다.

“downloads.sega.com의 CDN은 *.pdf 및 *.exe 파일을 호스팅하고 있었습니다. 공격자는 잠재적으로 CDN을 사용하여 악성코드 및 랜섬웨어를 배포할 수 있었습니다. SEGA 유럽은 CDN과 관련된 공격이 더 이상 불가능하다는 것을 확인한 상태입니다.”

출처:

https://securityaffairs.co/wordpress/126258/data-breach/sega-europe-aws-s3-bucket-data-leak.html

'국내외 보안동향' 카테고리의 다른 글

| 클라우드 비디오 플랫폼, 부동산 사이트 100곳 스키머 삽입에 악용돼 (0) | 2022.01.05 |

|---|---|

| 애플 iOS에 영향을 미치는 HomeKit의 ‘도어 락’ 버그 발견 (0) | 2022.01.05 |

| Netgear Nighthawk R6700v3 라우터에서 미패치된 취약점 다수 발견 (0) | 2022.01.03 |

| PulseTV, 신용카드 20만건 잠재적으로 해킹 당했다 밝혀 (0) | 2022.01.03 |

| iLO 펌웨어를 노린 최초의 악성코드인 새로운 iLOBleed 루트킷 발견 (0) | 2021.12.31 |

댓글 영역