상세 컨텐츠

본문

New White Rabbit ransomware linked to FIN8 hacking group

연구 결과에 따르면, 최근 등장한 새로운 랜섬웨어 패밀리인 White Rabbit이 FIN8 해킹 그룹의 부가적인 작업일 가능성이 있는 것으로 나타났습니다.

FIN8은 금전을 노리는 공격자로 주로 신용 카드 정보를 훔치는 POS 악성 코드를 통해 수 년 동안 금융 기관을 노렸습니다.

이중 갈취를 위한 단순한 툴

White Rabbit 랜섬웨어는 랜섬웨어 전문가인 Michael Gillespie가 발견한 악성코드 샘플을 트위터에서 공개해 처음으로 알려졌습니다.

Trend Micro의 연구원들은 2021년 12월 미국 은행을 노린 공격에서 얻게된 White Rabbit 랜섬웨어 샘플을 분석해 공개했습니다.

랜섬웨어 실행 파일의 크기는 100KB로 작은 페이로드이며, 악성 페이로드를 해독하려면 명령줄을 실행해 패스워드를 입력해야합니다.

악성 페이로드를 실행하기 위해 비밀번호를 사용하는 방식은 Egregor, MegaCortex, SamSam을 포함한 다른 랜섬웨어 작업에서도 사용되었습니다.

맞는 비밀번호가 입력되어 랜섬웨어가 실행되면 기기의 모든 폴더를 스캔하고 타깃 파일을 암호화 후 각 파일에 대한 랜섬노트를 생성합니다.

예를 들면 test.txt라는 파일은 test.txt.scrypt로 암호화되고, 랜섬노트는 test.txt.scrypt.txt라는 이름으로 생성됩니다.

이동식 및 네트워크 드라이브 또한 암호화의 대상이 되며, OS가 사용할 수 없는 상태가 되는 것을 방지하기 위해 윈도우 시스템 폴더는 암호화에서 제외됩니다.

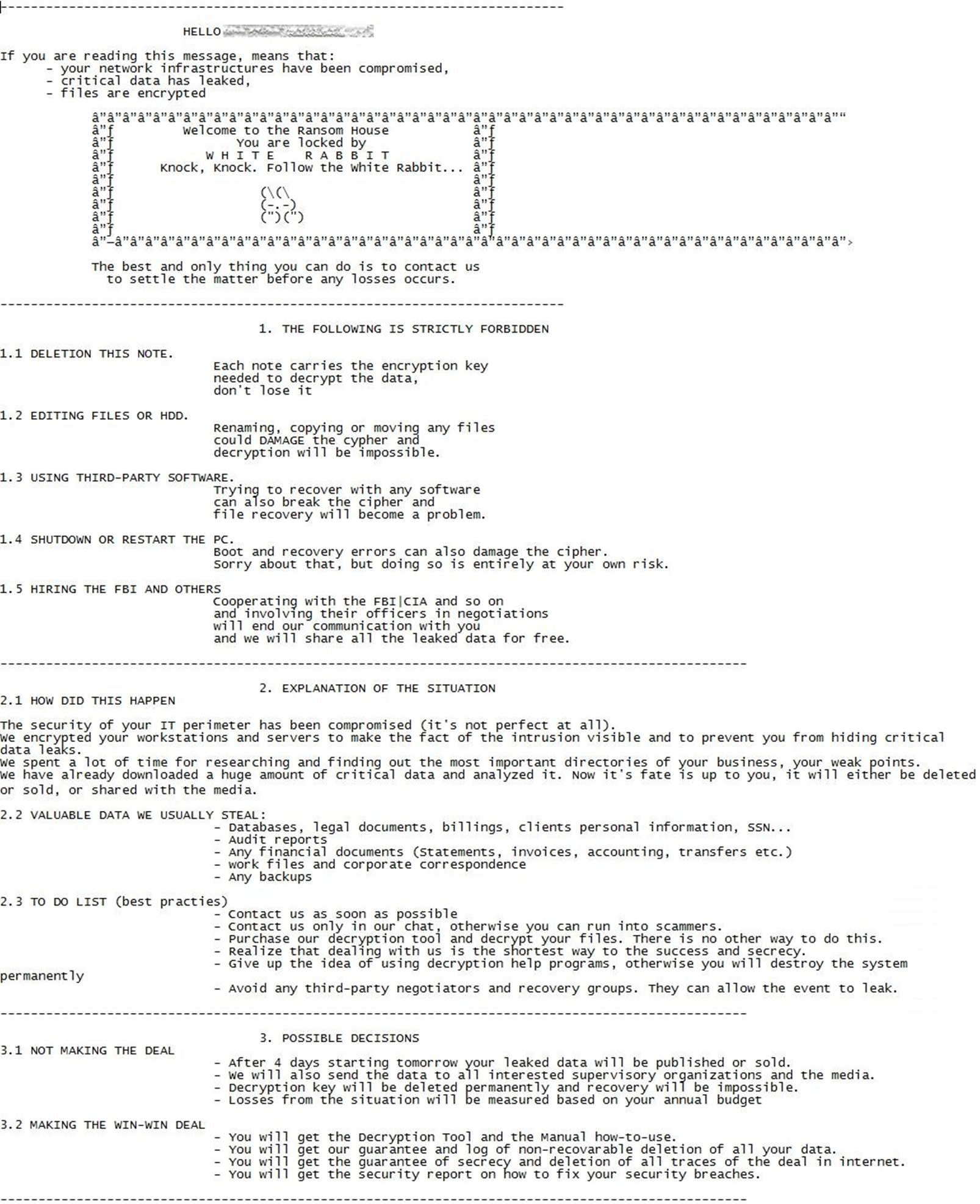

랜섬노트에서는 피해자에게 파일이 유출되었음을 알리고, 요구 사항이 만족되지 않을 경우 훔친 데이터를 게시 또는 판매하겠다고 위협합니다.

<White Rabbit의 랜섬노트>

피해자가 랜섬머니를 지불해야 하는 4일이며, 기한이 만료되면 공격자들은 훔친 데이터를 데이터 보호 기관에 보내 GDPR 관련 처벌을 받도록 하겠다고 협박했습니다.

훔친 파일에 대한 증거는 'paste[.]com', 'file[.]io' 등의 서비스에 업로드되고, 피해자는 Tor 협상 사이트를 통해 공격자와 실시간으로 채팅 가능합니다.

Tor 사이트는 도난당한 데이터의 증거를 표시하는 데 사용되는 '메인 페이지'와 피해자가 공격자와 연락하고 랜섬머니를 협상할 수 있는 채팅 부분을 포함합니다.

<White Rabbit의 Tor 사이트>

FIN8과 연결되어 있어

Trend Micro의 보고서에 따르면, FIN8과 'White Rabbit'이 관련되어 있다는 증거는 랜섬웨어의 배포 단계에서 발견되었습니다.

이 새로운 랜섬웨어는 FIN8과 관련된 백도어인 Badhatch(Sardonic)의 새로운 버전을 사용했습니다.

일반적으로, 이러한 공격자들은 커스텀 백도어를 자체적으로 유지하고 비공개로 지속적으로 개발합니다.

동일한 랜섬웨어를 연구한 Lodestone 연구원들 또한 해당 백도어를 발견했습니다.

이들은 'White Rabbit' 공격에서 Badhatch를 발견했다고 밝히며, 지난 여름 발생한 FIN8이 관련된 공격에서 사용된 것과 유사한 PowerShell 아티팩트도 발견했습니다.

현재 White Rabbit은 소수의 기업만을 노리고 있지만, 향후 기업에 대한 심각한 위협이 될 것으로 예상됩니다.

출처:

https://lodestone.com/insight/white-rabbit-ransomware-and-the-f5-backdoor/

'국내외 보안동향' 카테고리의 다른 글

| 유로폴, 범죄자가 자주 이용하는 VPN 서비스인 VPNLab 운영 중단 시켜 (0) | 2022.01.19 |

|---|---|

| MS, Windows Server, VPN 버그에 대한 긴급 수정사항 발표 (0) | 2022.01.19 |

| 전문가들, SFile 랜섬웨어의 새로운 리눅스 변종 경고 (0) | 2022.01.18 |

| 애플 사파리 브라우저의 패치되지 않은 버그, 사이트간 사용자 추적 허용해 (0) | 2022.01.18 |

| Goodwill, ShopGoodwill 플랫폼에서 데이터 침해 발생 사실 밝혀 (0) | 2022.01.17 |

댓글 영역