상세 컨텐츠

본문

Master decryption keys for Maze, Egregor, and Sekhmet ransomware leaked online

악성코드 개발자로 추측되는 한 사용자가 Maze, Egregor, Sekhmet 랜섬웨어 패밀리의 마스터 복호화 키를 BleepingComputer 포럼에 공개했습니다.

Maze 그룹은 2019년 5월에 활동을 시작한 이후 가장 활동이 두드러지는 랜섬웨어 중 하나입니다. 이 그룹은 2019년 말 이중 갈취 모델을 처음으로 사용하기 시작했습니다. 2019년 말, Maze 랜섬웨어는 데이터 수집 기능을 구현해 랜섬머니를 지불하지 않는 모든 피해자의 도난당한 데이터를 공개하겠다고 협박하기 시작했습니다.

하지만 지난 2020년 11월, Maze 랜섬웨어의 운영자는 공식적으로 운영을 중단하겠다고 발표했습니다.

이후 Maze는 지난 9월에 Egregor로 브랜드를 변경했지만, 2021년 2월에는 Egregor의 멤버 다수가 우크라이나에서 체포되었습니다.

Sekhmet 랜섬웨어는 2020년 3월 활동을 시작했으며, 위 랜섬웨어와 유사한 점이 다수 있습니다.

Egregor 랜섬웨어 운영자가 사용하는 전략은 ProLock과 거의 동일하지만, Group-IB측의 사고 대응 과정에서 획득한 Egregor 랜섬웨어 샘플을 분석한 결과 Egregor의 실행 코드가 Sekhmet과 매우 유사한 것으로 나타났습니다. 이 두 변종은 핵심 기능 몇 가지를 공유하며, 유사한 난독화 기술을 사용합니다. Egregor 소스코드는 Maze 랜섬웨어와도 유사합니다.

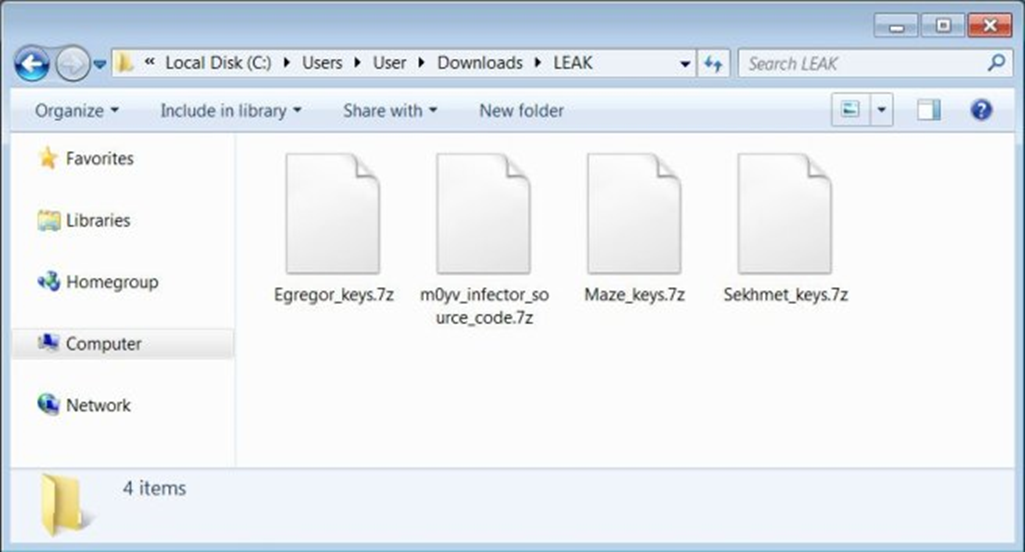

해당 작업의 복호화 키가 BleepingComputer 포럼에서 유출되었습니다. 해당 키는 이 세 가지 작업 모두를 개발했다고 주장하는 사용자인 'Topleak'이 공유했습니다.

“안녕하세요, 개발자입니다. Egregor, Maze, Sekhmet 랜섬웨어 패밀리의 키를 공개하기로 결정했습니다.”

"각 압축파일에는 숫자 폴더 내부에 키가 포함되어있으며, 이는 설정의 advert id와 동일합니다. Maze leak의 "OLD" 폴더에는 이메일을 기반으로 하는 이전 버전에 대한 키가 포함되어 있습니다. 너무 많은 일반 PC 사용자가 이에 감염되었기 때문에, 이 버전의 복호화 툴을 먼저 만드는 것을 고려해 보세요. 즐기세요!”

TopLeak는 이에 대해 계획된 누출이며, 최근에 법 집행 기관에서 진행한 체포 및 단속과 관련이 없다고 설명했습니다. 또한 그는 랜섬웨어 그룹의 누구도 또 다시 랜섬웨어 운영에 참여하지 않을 것이며, 지금까지 만들어진 툴의 소스코드를 삭제했다고 덧붙였습니다.

그가 유출한 아카이브 중 하나에는 랜섬웨어 그룹의 무기 중 일부인 'M0yv' 악성코드의 소스코드가 있습니다.

유명 악성코드 연구원인 Michael Gillespie와 Fabian Wosar는 BleepingComputer에 해당 복호화 키의 진위성을 확인하며 세 가지 랜섬웨어로 인해 암호화된 파일을 무료로 복호화할 수 있음을 확인했다고 밝혔습니다.

이에 Emsisoft는 Maze, Egregor, Sekhmet 랜섬웨어용 무료 복호화 툴을 출시했습니다.

출처:

https://securityaffairs.co/wordpress/127826/malware/egregor-sekhmet-decryption-keys.html

https://www.emsisoft.com/ransomware-decryption-tools/maze-sekhmet-egregor

'국내외 보안동향' 카테고리의 다른 글

| 의료, 교육, 정부 부문을 공격하는 FritzFrog P2P 봇넷 발견 (0) | 2022.02.11 |

|---|---|

| 구글, 원격 권한 상승 취약점을 수정하는 2022년 2월 안드로이드 보안 업데이트 공개 (0) | 2022.02.10 |

| 안드로이드 악성코드 'Roaming Mantis', 스미싱 캠페인으로 유럽 노려 (0) | 2022.02.09 |

| Mozilla, 파이어폭스의 윈도우 관리자 권한 부여 버그 수정해 (0) | 2022.02.09 |

| TargetCompany 랜섬웨어용 무료 복호화 툴 출시돼 (0) | 2022.02.08 |

댓글 영역