상세 컨텐츠

본문

SharkBot Banking Malware Spreading via Fake Android Antivirus App on Google Play Store

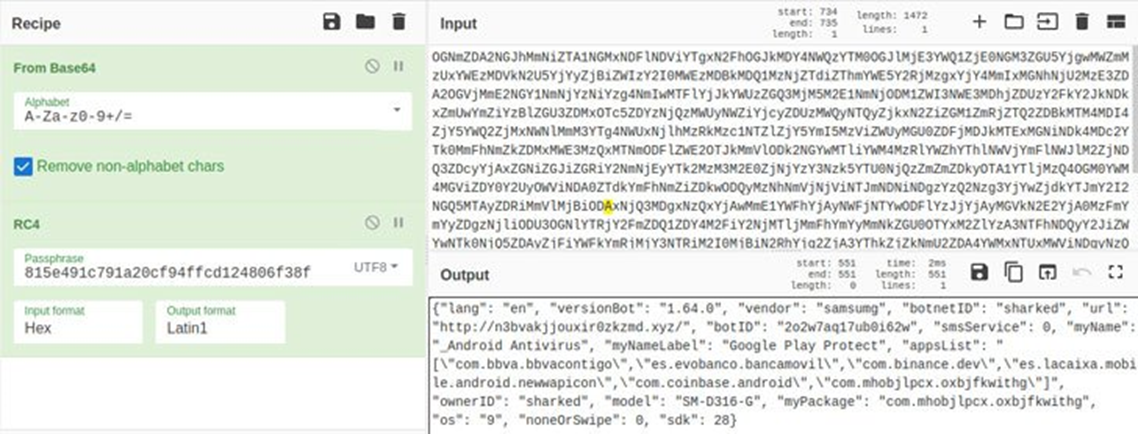

안드로이드 뱅킹 트로이목마인 SharkBot이 바이러스 백신 앱으로 위장해 구글 플레이 스토어의 보안을 우회한 것으로 나타났습니다.

SharkBot은 TeaBot, FluBot, Oscorp(UBEL)와 마찬가지로 다단계 인증 메커니즘을 우회해 해킹된 기기에서 자금을 이체하기 위해 크리덴셜을 탈취하는 뱅킹 트로이 목마입니다. 이는 2021년 11월 처음으로 등장했습니다.

위 악성코드와 SharkBot의 다른 점은 ATS(자동 전송 시스템)를 통해 승인받지 않은 거래를 수행할 수 있다는 점입니다. Teabot이 악성 활동을 수행하기 위해 라이브 운영자가 감염된 장치와 상호 작용해야 하는 것과는 다릅니다.

사이버 보안 회사인 NCC Group의 악성코드 분석가인 Alberto Segura와 Rolf Govers는 지난 주 보고서를 발표해 "악성코드는 ATS 기능을 통해 시뮬레이션할 이벤트 목록을 수신할 수 있으며 이들은 송금을 위해 시뮬레이션할 것"이라고 말했습니다.

"이러한 기능을 통해 터치, 클릭, 버튼 누르기 등을 시뮬레이션할 수 있어 자동으로 돈을 이체할 수 있을 뿐 아니라, 다른 악성 애플리케이션 또는 컴포넌트를 설치하는 데에도 사용할 수 있습니다."

지난 2월 28일 구글의 플레이 스토어에서 발견된 최신 버전은 안드로이드의 직접 응답 기능을 통해 다른 장치로 확산되는 다양한 드롭퍼 앱으로, FluBot 다음으로 웜 공격에 대한 알림을 가로채는 두 번째 뱅킹 트로이 목마로 자리매김했습니다.

2월 10일에 업데이트된 모든 악성 앱들은 현재까지 약 57,000번 정도 설치되었습니다.

Antivirus, Super Cleaner (com.abbondioendrizzi.antivirus.supercleaner) – 1,000회 이상 설치

Atom Clean-Booster, Antivirus (com.abbondioendrizzi.tools.supercleaner) – 500회 이상 설치

Alpha Antivirus, Cleaner (com.pagnotto28.sellsourcecode.alpha) – 5,000회 이상 설치

Powerful Cleaner, Antivirus (com.pagnotto28.sellsourcecode.supercleaner) – 50,000회 이상 설치

또한 SharkBot은 공격자가 공식 뱅킹 앱 위에 악성 오버레이를 삽입하여 크리덴셜을 훔치고, 키 입력을 기록하고, 기기를 완전히 제어할 수 있는 등 풍부한 기능을 가지고 있습니다. 하지만 이는 피해자가 접근성 서비스 권한을 부여한 후에만 가능합니다.

이번 연구 결과는 Cleafy의 연구원들이 러시아, 중국, 미국의 뱅킹 및 금융 앱 400개 이상의 사용자를 노리도록 설계된 플레이 스토어에서 발견한 새로운 TeaBot에 대한 세부 정보를 공개한 후 나왔습니다.

출처:

https://thehackernews.com/2022/03/sharkbot-banking-malware-spreading-via.html

'국내외 보안동향' 카테고리의 다른 글

| 안드로이드, 2022년 3월 보안 업데이트로 치명적인 취약점 3건 수정 (0) | 2022.03.10 |

|---|---|

| 리눅스 커널 로컬권한상승 취약점(CVE-2022-0847) 주의! (0) | 2022.03.08 |

| 2가지 새로운 Mozilla Firefox 제로데이 취약점 주의! (0) | 2022.03.07 |

| 악성코드, 훔친 NVIDIA 코드 서명 인증서 사용해 (0) | 2022.03.07 |

| 리눅스 커널 내 cgroup 기능의 CVE-2022-0492 취약점, 컨테이너 탈출 허용해 (0) | 2022.03.07 |

댓글 영역