상세 컨텐츠

본문

DirtyMoe Botnet Gains New Exploits in Wormable Module to Spread Rapidly

DirtyMoe 악성코드가 사용자와의 상호 작용 없이도 확산이 가능한 웜과 유사한 새로운 전파 기능을 추가했습니다.

Avast 연구원인 Martin Chlumecký는 지난 수요일 보고서를 발표해 아래와 같이 밝혔습니다.

"해당 웜 모듈은 EternalBlue, Hot Potato 윈도우 권한 상승과 같이 잘 알려진 오래된 취약점을 노립니다.”

"웜 모듈 하나가 하루에 개인 및 공용 IP 주소 수십만 개를 생성해 공격할 수 있습니다. 아직까지 많은 시스템이 패치되지 않은 상태로 남아있거나 취약한 암호를 사용하기 때문에 많은 희생자가 위험에 노출되어 있습니다.”

2016년부터 활동해온 DirtyMoe 봇넷은 크립토재킹 및 분산 서비스 거부(DDoS) 공격을 수행하는 데 사용되었으며, PurpleFox와 같은 외부 익스플로잇 키트나 텔레그램 메신저에 설치 프로그램이 삽입된 형태로 배포됩니다.

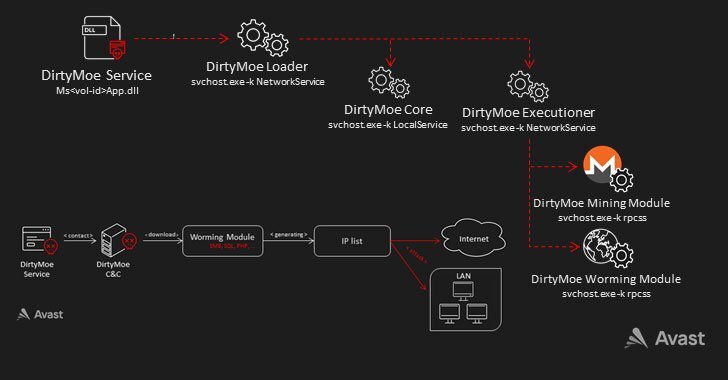

또한 공격 시퀀스의 일부로 사용되는 DirtyMoe 서비스는 Core 및 Executioner라는 추가 프로세스 두 가지가 실행되도록 하며, 모네로를 채굴하는 모듈을 로드하고 웜과 유사한 방식으로 악성코드를 확산시키는데 사용됩니다.

해당 웜 모듈은 취약점 다수를 악용해 악성코드를 설치하여 피해자 시스템을 공격합니다. 각 모듈은 정찰 후 수집한 정보를 기반으로 특정 취약점을 노립니다.

- CVE-2019-9082: ThinkPHP – 다중 PHP 주입 RCE 취약점

- CVE-2019-2725: Oracle Weblogic Server – 'AsyncResponseService' 역직렬화 RCE 취약점

- CVE-2019-1458: WizardOpium 로컬 권한 상승 취약점

- CVE-2018-0147: 역직렬화 취약점

- CVE-2017-0144: EternalBlue SMB 원격 코드 실행 취약점(MS17-010)

- MS15-076: RCE에서 권한 상승 허용 취약점 (Hot Potato Windows 권한 상승)

- 취약한 암호를 사용하는 MS SQL Server, SMB, WMI(Windows Management Instrumentation) 서비스를 노린 사전 공격

Chlumecký는 아래와 같이 덧붙였습니다.

"이 웜 모듈의 주된 목표는 관리자 권한으로 RCE를 수행하고 새로운 DirtyMoe 인스턴스를 설치하는 것입니다."

“컴포넌트의 핵심 기능 중 하나는 해당 모듈의 지리적 위치를 기반으로 공격할 IP 주소 목록을 생성하는 것입니다.”

또한 개발 중인 또 다른 웜 모듈에는 PHP, Java Deserialization, Oracle Weblogic Server를 노린 익스플로잇이 포함되어 있어 공격자가 감염 범위를 확산시키려 시도하고 있는 것으로 추측됩니다.

"해당 웜의 타깃 IP는 웜 모듈의 지리적 위치를 기반으로 전 세계에서 IP 주소를 고르게 생성하는 교묘하게 설계된 알고리즘을 사용하여 생성됩니다."

"게다가, 이 모듈은 로컬/홈 네트워크를 노립니다. 때문에 공용 IP와 방화벽 뒤에 설치된 사설 네트워크 또한 위험에 노출됩니다."

출처:

https://thehackernews.com/2022/03/dirtymoe-botnet-gains-new-exploits-in.html

'국내외 보안동향' 카테고리의 다른 글

| NPM 패키지, 우크라이나 침공에 항의하기 위해 러시아와 벨로루시의 시스템 삭제하도록 업데이트해 (0) | 2022.03.18 |

|---|---|

| 빔(Veeam) 백업 & 리케이션(Backup & Replication) 원격코드실행 취약점(CVE-2022-26500, CVE-2022-26501) 주의! (0) | 2022.03.18 |

| SolarWinds, WHD 인스턴스를 노린 공격에 대해 경고해 (0) | 2022.03.17 |

| GoDaddy 호스팅 사이트 수백 곳, 단 하루 만에 백도어에 감염돼 (0) | 2022.03.17 |

| OpenSSL 서비스거부 취약점(CVE-2022-0778) 주의! (0) | 2022.03.16 |

댓글 영역