상세 컨텐츠

본문

'Purple Fox' Hackers Spotted Using New Variant of FatalRAT in Recent Malware Attacks

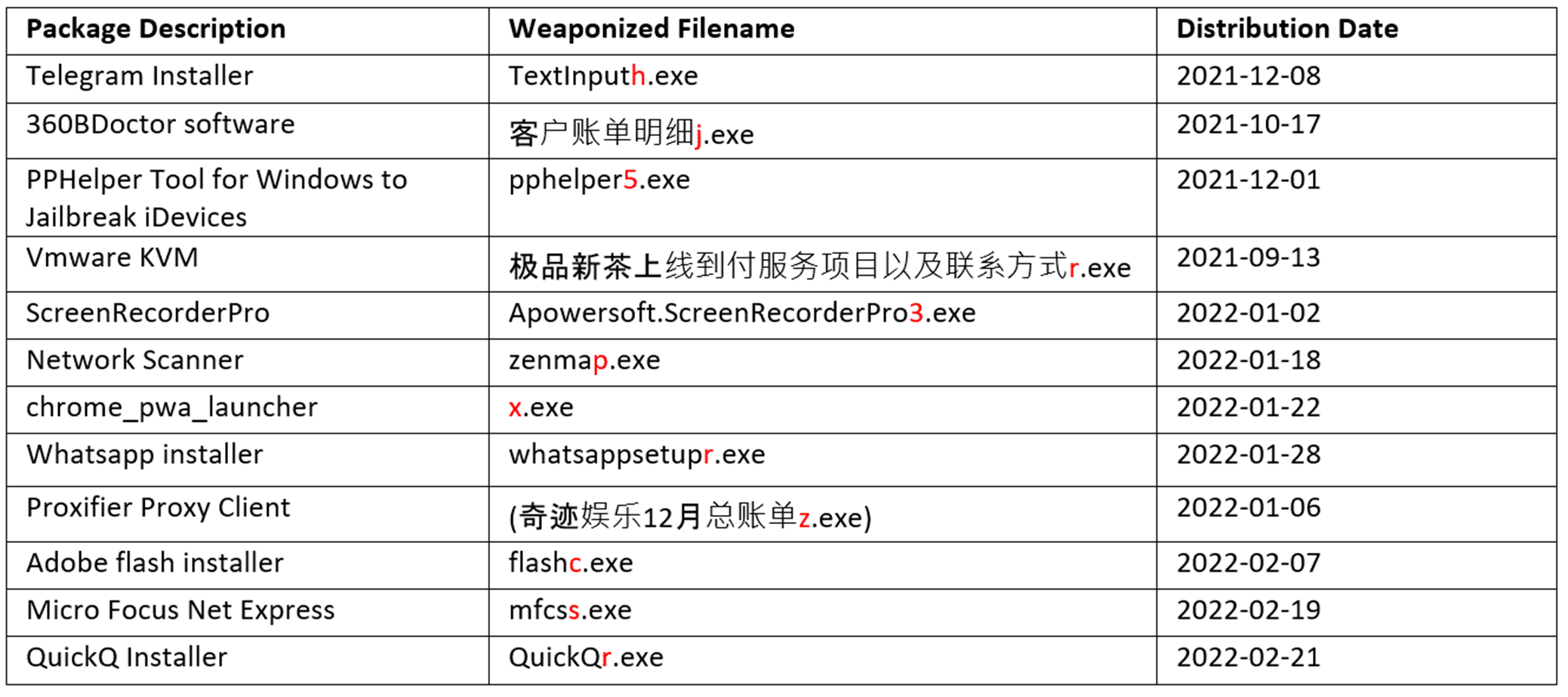

Purple Fox 악성코드의 운영자들이 원격 액세스 트로이 목마인 FatalRAT의 새로운 변종을 공격에 사용하기 시작했으며, 보안 소프트웨어를 우회하기 위해 회피 메커니즘을 업그레이드한 것으로 나타났습니다.

TrendMicro의 연구원들은 2022년 3월 25일 보고서를 통해 아래와 같이 밝혔습니다.

"공격자는 합법적인 애플리케이션 설치 프로그램으로 가장한 트로이 목마 소프트웨어 패키지를 통해 사용자의 컴퓨터를 노립니다.”

“이 설치 프로그램은 사용자를 속이고 전체 봇넷 인프라를 늘리기 위해 온라인에 활발히 배포됩니다."

이 패키지는 1단계 로더 역할을 하며, 원격 서버에서 2단계 페이로드를 배포하고, FatalRAT의 기능을 상속하는 바이너리를 실행합니다.

FatalRAT은 명령을 실행하고 중요 정보를 원격 서버로 빼돌리도록 설계된 C++ 기반 임플란트로, 개발자는 백도어에 지속적으로 새로운 기능을 업데이트합니다.

연구원들은 아래와 같이 설명했습니다.

"RAT는 피해자 시스템에서 수행된 검사를 기반으로 보조 모듈을 로드 및 실행하는 역할을 합니다."

"특정 안티바이러스 에이전트가 실행 중이거나 레지스트리 키가 발견될 경우 변경 사항이 발생할 수 있습니다. 보조 모듈은 그룹의 특정 목표를 지원하기 위한 것입니다."

또한 Purple Fox는 루트킷 모듈과 함께 확산돼 커널에서 파일 복사/삭제, 파일 시스템으로 전송된 호출을 가로채서 바이러스 백신 엔진 회피 등 추가 명령 5가지를 지원합니다.

연구원들은 아래와 같이 밝혔습니다.

"Purple Fox 봇넷의 운영자는 여전히 활동 중이며, 무기고에 새로운 악성코드를 지속적으로 업데이트하고 보유 중인 악성코드 변종 또한 업그레이드합니다.”

"또한 이들은 안티바이러스를 회피하기 위해 그들의 서명된 루트킷 무기를 개선하려 노력하며, 커스텀 서명된 커널 드라이버를 통해 탐지 메커니즘을 우회하려 시도합니다.”

현재 알약에서는 해당 악성코드 샘플에 대해 ‘Generic.Mulinex.8317FD29’로 탐지 중입니다.

출처:

https://thehackernews.com/2022/03/purple-fox-hackers-spotted-using-new.html

'국내외 보안동향' 카테고리의 다른 글

| Mars Stealer 악성코드, 구글의 OpenOffice 광고 통해 푸시돼 (0) | 2022.03.30 |

|---|---|

| 해킹된 WordPress 사이트, 방문자가 우크라이나 타깃에 DDoS 공격 실행하도록 해 (0) | 2022.03.29 |

| Anonymous, 러시아 중앙 은행에서 데이터 28GB 훔친 후 공개해 (0) | 2022.03.28 |

| 구글, 활발히 악용되는 크롬 제로데이 취약점 패치용 긴급 업데이트 발표 (0) | 2022.03.28 |

| VMware, Carbon Black App Control에 존재하는 치명적인 취약점 패치해 (0) | 2022.03.25 |

댓글 영역